Solución 6

Requisitos

|

1. |

c. |

TCP 21 |

|

|

|

TCP 53 corresponde al servicio DNS en IPv4 que sobre todo se utiliza para la transferencia de zonas. |

|

|

|

UDP 53 es el puerto que se utiliza para la resolución de DNS en IPv4. |

|

|

|

TCP 20 corresponde al puerto utilizado para realizar las transferencias de archivos (Datos FTP). |

|

2. |

b. |

Un cortafuegos |

|

|

|

Un proxy permite actuar por delegación, «en nombre de», puede filtrar accesos y funciona en modo de translación de direcciones. |

|

|

|

La función principal de un rúter es el enrutamiento (nivel 3 OSI), aunque puede implementar filtros. |

|

|

|

Un certificado es un componente digital que agrupa cierta información clave, que permite realizar una firma digital para autentificarse o cifrar datos, asegurando su privacidad. |

|

3. |

a. |

Las actualizaciones de seguridad del SO. |

|

|

|

Las actualizaciones de las aplicaciones: todas las actualizaciones pueden aportar correcciones de seguridad, pero no necesariamente. |

|

|

|

Un reinicio frecuente del sistema: no hay relación directa entre el reinicio de un equipo y su seguridad. |

|

|

|

Una comprobación cotidiana del registro de eventos: se trata de un medio que nos permite obtener información precisa de lo que pasa en el ordenador. Esto sirve para detectar un problema, pero no tiene por qué solucionarlo. |

|

4. |

d. | Un analizador de tramas de red. |

|

|

|

El comando... |

Solución 6.1 Configuración de un servidor FTP seguro

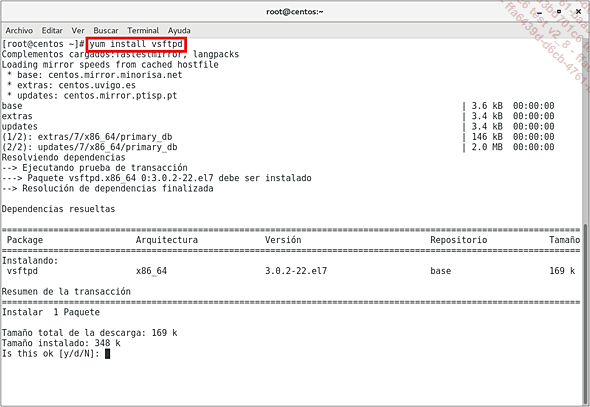

Vamos a instalar el paquete vsftpd (Very Secure FTP Server) en el equipo Linux.

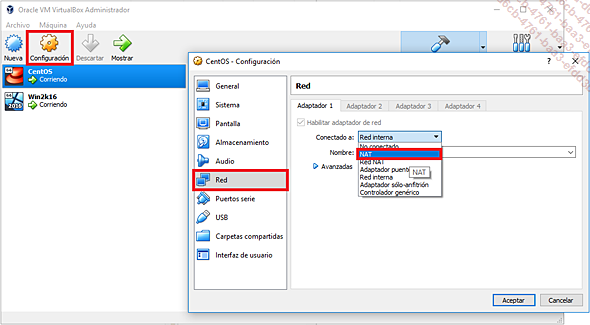

Configuración de la interfaz de red en modo NAT

En primer lugar, configure la tarjeta de red de la VM en modo NAT (translación de dirección) para permitir que la VM utilice la conexión a Internet de la red local.

|

1. |

Haga clic en la VM CentOS y seleccione Configuración. Seleccione el menú Red. En Conectado a, elija NAT. |

|

2. |

Haga clic en Avanzadas y después en Aceptar. |

|

3. |

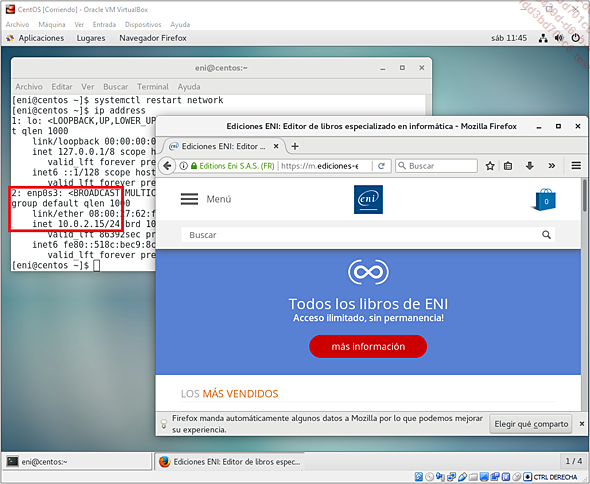

A continuación verifique que el acceso a Internet funciona conectándose con un sitio web: |

Instalación de los ejecutables del servidor FTP

|

1. |

Desde la ventana Terminal, realice una elevación de privilegios con el comando su -. |

|

2. |

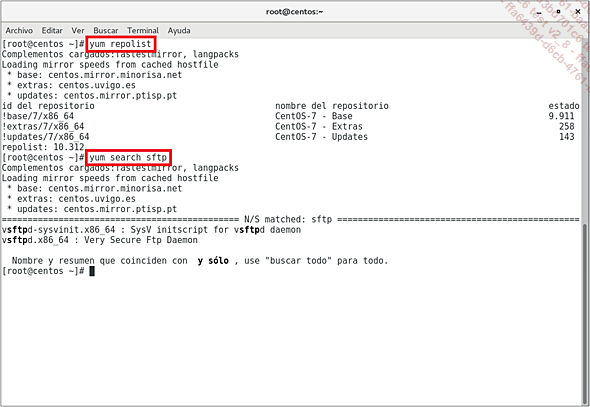

Verifique que tiene acceso a los repositorios de actualización en Internet usando el comando yum repolist (visualización de los repositorios). |

|

3. |

Busque si existe un paquete de software cuyo nombre contenga sftp: yum search sftp. |

Nota

El término YUM significa «Ñam», pero también «Yellowdog Updater Modified». Se trata de un gestor de paquetes RPM que gestiona totalmente las dependencias.

|

4. |

Solicite la instalación del paquete vsftpd desde los repositorios por defecto: yum install vsftpd. |

Nota

Un repositorio corresponde a un conjunto de ubicaciones asociadas a fuentes de instalación.

|

5. |

Valide la instalación tecleando y. |

|

Configuración del servicio FTP

|

1. |

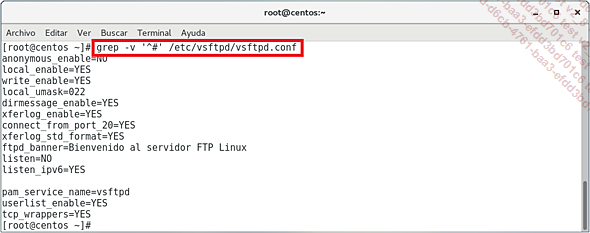

Edite el archivo de configuración de vsftpd utilizando un editor como nano o vi:nano /etc/vsftpd/vsftpd.conf |

|

2. |

Compruebe el valor de cada uno de los siguientes parámetros:

anonymous_logon=NO

local_enable=YES

write_enable=YES

ftpd_banner=Bienvenido al servidor FTP Linux (descomente la línea suprimiendo ’#’ en el inicio de la línea y añada el mensaje de bienvenida). Guarde el archivo y salga. Esto es lo que obtenemos después de modificar el archivo mostrando únicamente las líneas que no empiecen por ’#’: |

|

3. |

Cree un nuevo usuario Linux mediante el siguiente comando: adduser ftpuser |

|

4. |

Defina una contraseña; por ejemplo, P@ssw0rd. passwd... |

Solución 6.2 Escaneo de los puertos abiertos de un ordenador

|

1. |

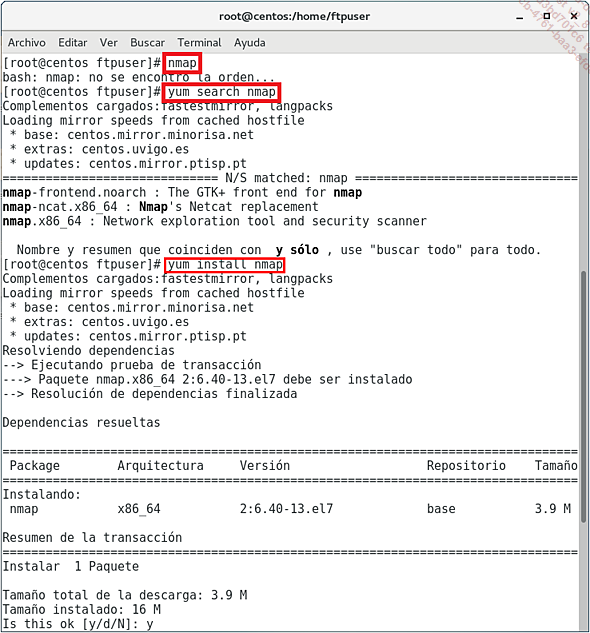

Teclee el comando nmap en Linux. |

|

2. |

¿Qué ocurre? El paquete no está instalado. |

|

3. |

Vuelva a configurar la tarjeta de red en modo NAT para permitir a la VM acceder a Internet. |

|

4. |

Reinicie el servicio de red. |

|

5. |

Desde una sesión Terminal con elevación de privilegios, instale nmap: yum install nmap  |

|

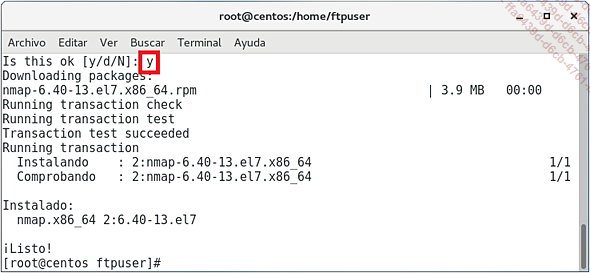

Acepte con y para realizar la instalación de los paquetes.  |

|

|

|

Vuelva a Linux en la red interna. Reinicie el servicio de red y compruebe que tiene acceso a la máquina Windows (ping a la dirección IP de Windows Server). |

|

6. |

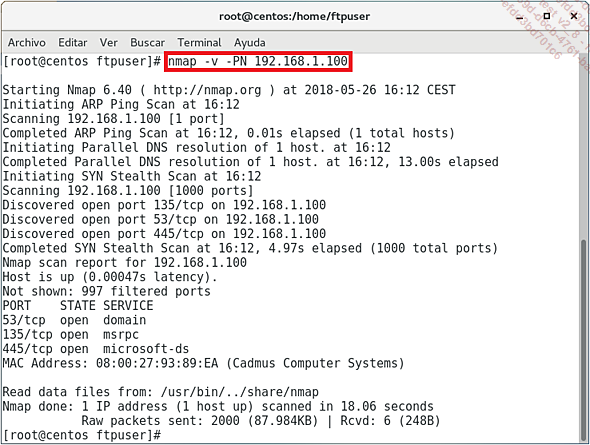

Haga un escaneo de la dirección IPv4 del servidor Windows: nmap -v -PN 192.168.1.100  |

|

7. |

¿Qué puertos están abiertos en Ipv4? TCP 53, TCP 135, TCP 445. |

|

8. |

¿Qué información se puede obtener de este escaneo? Numerosos puertos están filtrados (997 puertos). Hay un cortafuegos activo que bloquea el escaneo. |

|

9. |

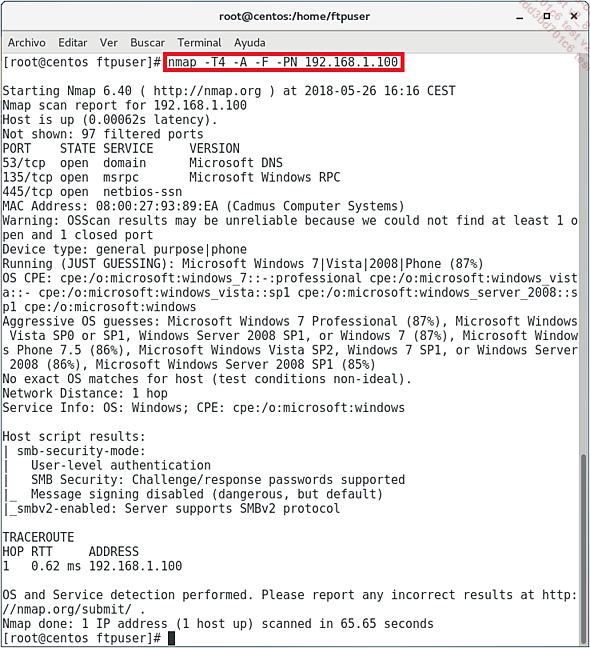

Realice lo mismo añadiendo nuevas opciones sobre el servidor Windows: nmap -T4 -A -F -PN 192.168.1.100  |

|

10. |

Nombre dos servicios cuyos puertos estén abiertos en Windows: DNS, RPC |

|

11. |

¿Qué versión de Windows parece que se detecta? Windows 7 Pro (88%). |

Solución 6.3 Configuración de las actualizaciones de un ordenador

Configuración de las actualizaciones en Linux

Vamos a actualizar la máquina Linux.

|

1. |

Reconfigure la tarjeta de red para disponer de acceso a Internet. |

|

2. |

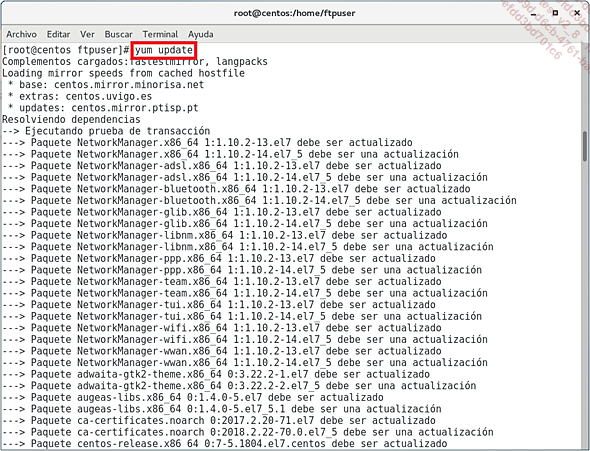

Ejecute el comando yum update para realizar una actualización completa. |

|

3. |

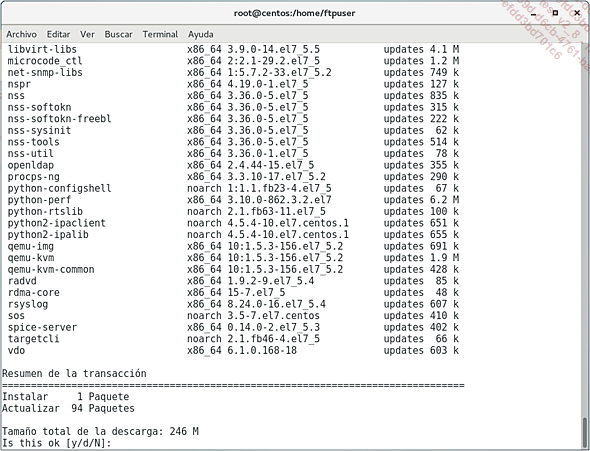

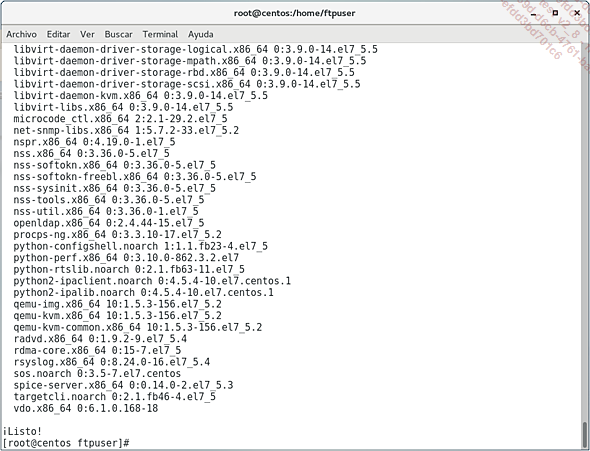

¿Cuántos paquetes se van a actualizar? 94. |

|

4. |

¿Qué volumen de datos se descargará? 246 MB. |

|

5. |

Acepte con y para descargar y actualizar los paquetes. |

|

6. |

¿Cuál es el nuevo paquete instalado? kernel 3.10.0. |

|

7. |

Una vez descargados e instalados los paquetes, vemos la siguiente pantalla: |

Configuración de las actualizaciones en Windows

También vamos a proceder a la instalación de las actualizaciones en Windows.

|

1. |

En primer lugar, vamos a configurar Windows para acceder a Internet. |

|

2. |

Configure la VM Windows para que la red esté en modo NAT (menú Máquina - Configuración - Red). |

|

3. |

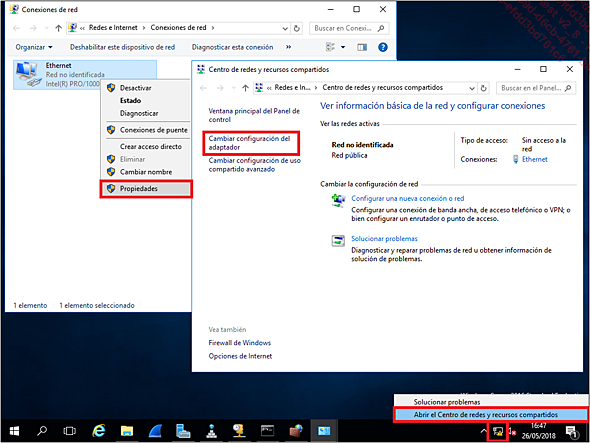

Abra el Centro de redes y recursos compartidos desde la zona de notificación de Windows. |

|

4. |

Haga clic en Cambiar configuración del adaptador. |

|

5. |

Haga clic con el botón derecho en la tarjeta de red Ethernet y, a continuación, en Propiedades. |

|

6. |

Elija Protocolo Internet versión 4 (TCP/IPv4) y después Propiedades. |

|

7. |

Configure su tarjeta de red para obtener todos los parámetros automáticamente. |

|

8. |

Compruebe que dispone de acceso a Internet. |

|

9. |

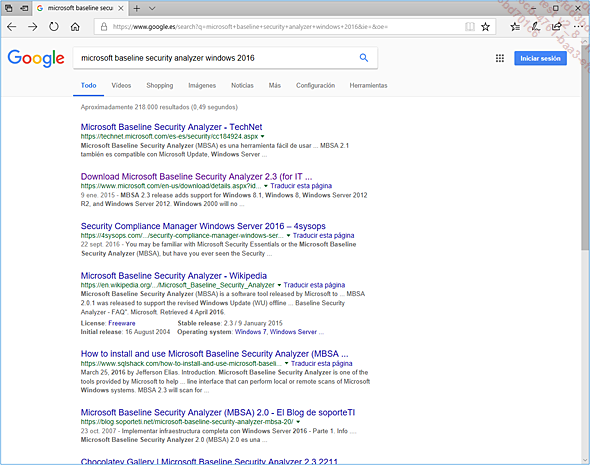

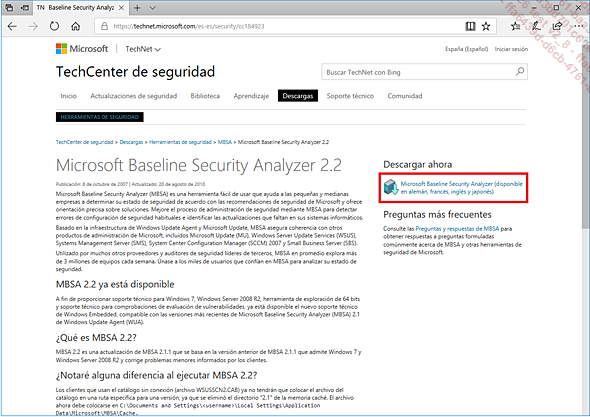

Desde el equipo anfitrión Windows, busque las palabras claves: microsoft baseline security analyzer windows 2016. |

|

10. |

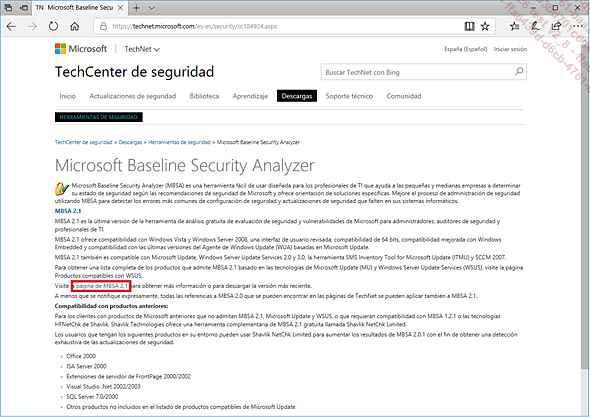

Haga clic en el enlace Technet de Microsoft. |

|

11. |

Haga clic en el enlace página de MBSA 2.1. |

|

12. |

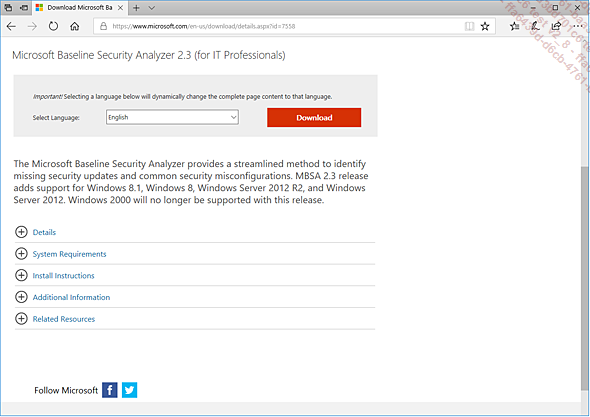

Después haga clic en Microsoft Baseline Security Analyzer. |

|

13. |

Finalmente, elija el idioma English y haga clic en Download. |

|

14. |

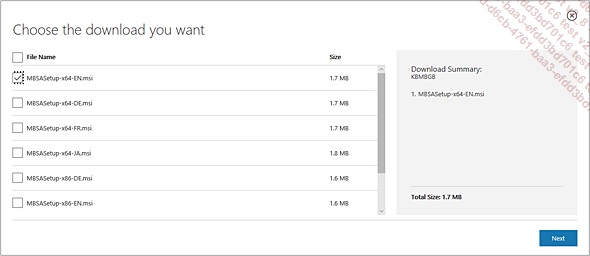

Elija el archivo MSI inglés y después haga clic en Next. |

|

15. |

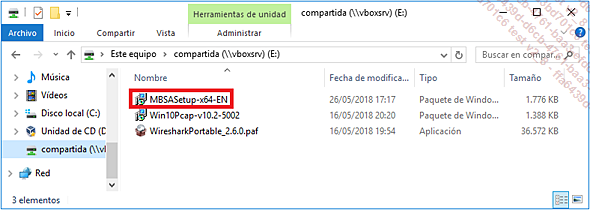

Mueva el archivo MSI desde la carpeta de Descargas hacia la compartida local c:\compartida de su host anfitrión para que esté disponible en el servidor Windows Server 2016. |

|

16. |

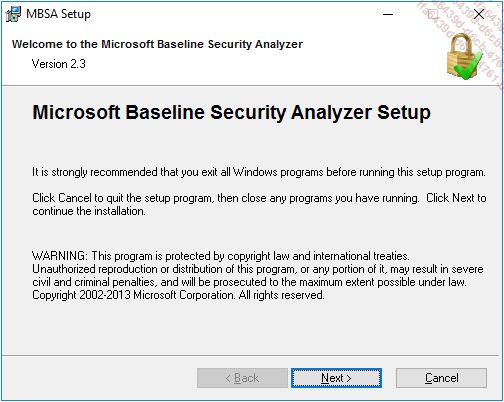

Ejecute el programa haciendo clic con el botón derecho en el archivo y seleccionando Instalar, Ejecutar. La instalación de MSBA se inicia. Haga clic en Next. |

|

17. |

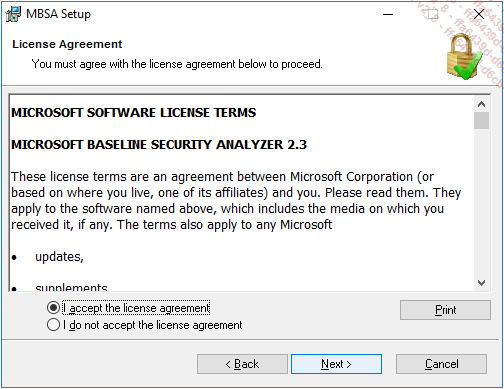

Acepte el acuerdo de licencia y haga clic en Next. |

|

18. |

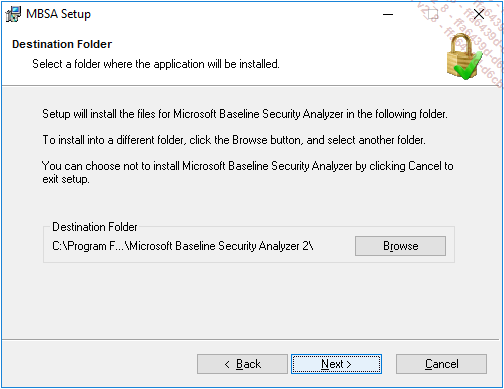

Deje las opciones por defecto y haga clic en Next. |

|

19. |

Haga clic una última... |

Solución 6.4 Configuración de un servidor SFTP mediante SSH y una clave privada

Anteriormente hemos visto que el protocolo FTP envía las contraseñas sin cifrar. Vamos a ver cómo implementar un servicio FTP basado en SSH para garantizar la privacidad de los intercambios de datos.

|

1. |

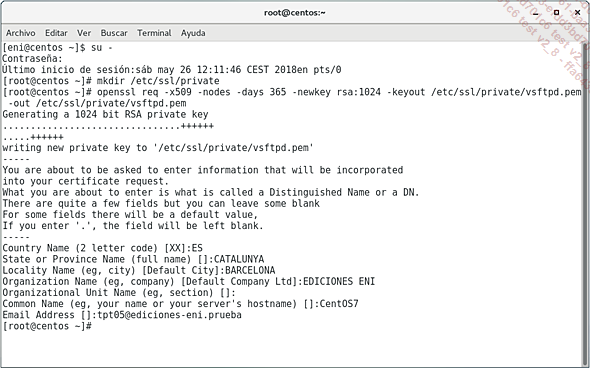

Cree el directorio /etc/ssl/private, que contendrá la clave privada y el certificado, mediante el comando mkdir. |

|

|

2. |

Cree un certificado asociado a las claves en un archivo único. openssl req -x509 -nodes -days 365 -newkey rsa:1024 -keyout /etc/ssl/private/vsftpd.pem -out /etc/ssl/private/vsftpd.pem |

|

|

3. |

Indique los diferentes datos para personalizar la generación de las claves; por ejemplo: Country Name: ES State or Province Name: CATALUNYA Locality Name: BARCELONA Organization Name: EDICIONES ENI Common Name: CentOS7 Email Address: tpt05@ediciones-eni.prueba |

|

|

|

|

|

|

4. |

Modifique los permisos asociados al archivo generado para dejar únicamente los permisos rw al propietario root (se trata de un archivo sensible; no debe ser accesible para ninguno de los demás usuarios): chmod 600 /etc/ssl/private/vsftpd.pem |

|

|

5. |

Abra el archivo de configuración de vsftpd con un editor como nano o vi: nano /etc/vsftpd/vsftpd.conf |

|

|

6. |

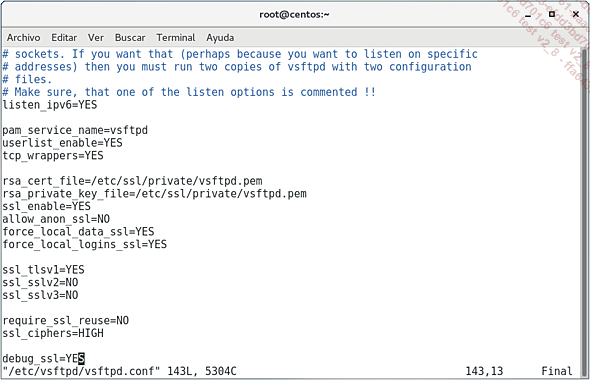

Añada al final del archivo los siguientes elementos: |

|

|

|

a. |

Indique la ubicación del certificado que va a utilizar: rsa_cert_file=/etc/ssl/private/vsftpd.pem |

|

|

b. |

Defina el archivo que almacena la clave privada (mismo archivo): rsa_private_key_file=/etc/ssl/private/vsftpd.pem |

|

|

c. |

Active SSL: ssl_enable=YES |

|

|

d. |

Desactive los accesos anónimos con SSL: allow_anon_ssl=NO |

|

|

e. |

Fuerce la utilización de SSL para la transferencia de datos y el inicio de sesión: force_local_data_ssl=YES force_local_logins_ssl=YES |

|

|

f. |

Limite el tipo de conexión a TLS (más seguro que SSL): ssl_tlsv1=YES ssl_sslv2=NO ssl_sslv3=NO |

|

|

g. |

Añada también las siguientes opciones: require_ssl_reuse=NO ssl_ciphers=HIGH bug_ssl=YES |

|

|

|

|

|

7. |

Guarde las modificaciones realizadas en el archivo. |

|

|

8. |

Reinicie el servicio vsftpd para que se tengan en cuenta las modificaciones: systemctl restart vsftpd Asegúrese de que el servicio está arrancado. Si no, vuelva a comprobar concienzudamente las líneas que ha modificado en el archivo de configuración. |

|

Instalación del cliente Filezilla

|

1. |

Desde el host anfitrión... |

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática