Enunciado 2: Normalización de protocolos

Introducción

Duración

2 horas 15 minutos

Palabras clave

capas de red, modelo OSI, modelo TCP/IP, rúter, análisis de tramas, puerta de enlace predeterminada, definición de rutas.

Objetivo

El objetivo de este capítulo es permitir que adquiera algunas nociones fundamentales relacionadas con la red: comparación de los modelos OSI y TCP/IP, definición de redes lógicas y asignación de puerta de enlace predeterminada; definición de rutas en los rúteres de la red IP. Aprenderá a decodificar tramas en hexadecimal.

Estos ejercicios corresponden al capítulo Estandarización de protocolos del libro Redes informáticas: nociones fundamentales de la colección Recursos Informáticos, de Ediciones ENI.

Material necesario

Debe haber realizado las prácticas del capítulo Presentación de los conceptos de red: debe haber instalado los sistemas operativos Linux y Windows Server 2016 en VM de VirtualBox.

Debe disponer de un ordenador con acceso a Internet.

Requisitos

Para validar los requisitos necesarios, antes de abordar los ejercicios, responda a las siguientes preguntas:

|

1. |

¿A nivel de qué capa del modelo OSI se realiza el intercambio propiamente dicho de los datos? |

|

|

2. |

¿Cuántas capas tiene el modelo TCP/IP? |

|

|

3. |

¿Qué es una puerta de enlace predeterminada? |

|

|

|

a. |

Un traductor de protocolos. |

|

|

b. |

Una dirección de un rúter local a un host IP. |

|

|

c. |

Un traductor de alto nivel que permite la conversión por defecto de datos que provienen de entornos diferentes. |

|

4. |

¿Qué dirección corresponde a una difusión de nivel 2? |

|

|

|

a. |

255.255.255.255 |

|

|

b. |

FF.FF |

|

|

c. |

FF.FF.FF.FF.FF.FF |

|

|

d. |

1111 1111 |

|

5. |

¿Qué protocolo está relacionado con el comando PING (Packet INternet Groper)? |

|

|

|

a. |

IP |

|

|

b. |

TCP |

|

|

c. |

UDP |

|

|

d. |

ICMP |

|

6. |

¿Qué protocolo está relacionado con la resolución de una dirección IPv4 a partir de una dirección MAC? |

|

|

|

a. |

DNS |

|

|

b. |

ARP |

|

|

c. |

RARP |

|

|

d. |

PING |

|

7. |

Asocie los siguientes números binarios y hexadecimales a su escritura decimal: |

|

|

FF |

240 |

|

1111 0000 |

127 |

|

F3 |

192 |

|

0111 1111 |

160 |

|

1100 0000 |

243 |

|

A0 |

255 |

Enunciado 2.1 Rol de las capas del modelo OSI

Duración estimada: 5 minutos

A partir de las siguientes tres tablas de datos:

Número de capaOSI

|

1 |

2 |

3 |

|

4 |

5 |

6 |

|

7 |

Capa OSI

|

Conexión |

Presentación |

Física |

|

Red |

Sesión |

Transporte |

|

Aplicación |

|

|

Protocolo asociado

|

SQL |

V24 |

CLNP |

|

Servidor web |

TP4 |

HTML |

|

HDLC |

|

|

Rellene la siguiente tabla:

|

Número |

Nombre de CAPA OSI |

Protocolo |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Enunciado 2.2 Comparación del modelo OSI con el modelo TCP/IP

Duración estimada: 5 minutos

Represente en el siguiente esquema las equivalencias entre el modelo OSI y TCP/IP:

|

Capa OSI (1983) |

|

Capa TCP/IP (1974) |

|

|

|

|

|

|

||

|

|

||

|

|

||

|

|

|

|

|

|

|

|

|

|

Enunciado 2.3 Identificadores utilizados en el modelo TCP/IP

Duración estimada: 5 minutos

Posicione en el siguiente esquema los identificadores implementados en un entorno TCP/IP:

Identificadores

|

Dirección IP |

Dirección MAC |

Número de puerto |

Ejemplos

|

TCP 80 |

192.168.0.1 |

00-50-FC-20-4C-CD |

|

Identificadores |

Ejemplo |

Capa TCP/IP (1974) |

|

|

|

|

|

|

||

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Enunciado 2.4 Definición de la puerta de enlace predeterminada

Duración estimada: 20 minutos

|

1. |

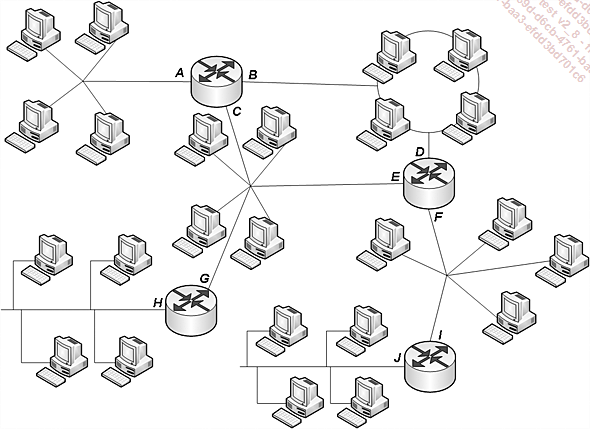

En este esquema de red, identifique las redes de nivel 2 y asigne a cada una un identificador lógico (por ejemplo, RL1, RL2, etc.). |

|

2. |

Defina, para cada uno de los hosts de cada una de las redes lógicas, la puerta de enlace predeterminada. |

|

|

Justifique para cada uno de los hosts la puerta de enlace más apropiada. Explique las posibles hipótesis. |

|

3. |

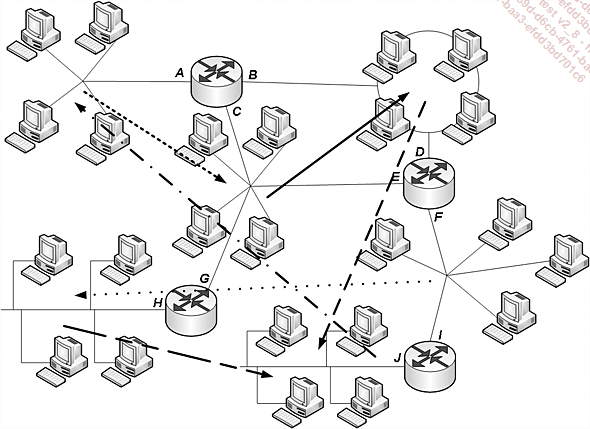

Esto es lo que ha dado un estudio de los flujos en la red: para cada una de las redes lógicas, hemos representado en forma de flechas discontinuas el intercambio de datos más probable de unas con otras. |

En función de estos nuevos elementos, indique qué puertas de enlace asignará a los hosts situados en las redes lógicas donde se pueden asignar varias. Hay que elegir una solución global para todos los hosts de cada red lógica, incluso aunque sea posible asignar diferentes puertas de enlace para los hosts de una misma red lógica.

Enunciado 2.5 Definición de rutas en los rúteres

Duración estimada: 20 minutos

Vamos a retomar el esquema del enunciado 2.4.

La siguiente fase consistirá en definir las rutas que asignaremos a cada uno de los rúteres de la red. Rellene las siguientes tablas definiendo las rutas más cortas posibles, para llegar a cada red lógica desde un rúter dado. Hay que definir una métrica para contabilizar el número de rúteres por los que pasamos, incluido el actual. Cada rúter está identificado por sus interfaces.

Las tablas de enrutamiento ya se han llenado con las redes conocidas por los rúteres, ya que tienen una interfaz: por ejemplo, el rúter ABC tiene interfaces sobre las redes lógicas, llamémoslas RL1, RL2, RL3. Por tanto, hay que enseñarle el resto de los números de red, o sea RL4, RL5 y RL6.

RúterABC

|

Red |

Interfaz |

Puerta de enlace |

Métrica |

|

RL1 |

A |

A |

1 |

|

RL2 |

B |

B |

1 |

|

RL3 |

C |

C |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Rúter DEF

El rúter conoce las redes lógicas RL2, RL3 y RL5, ya que tiene interfaces conectadas directamente a ellas.

|

Red |

Interfaz |

Puerta de enlace |

Métrica |

|

RL2 |

D |

D |

1 |

|

RL3 |

E |

E |

1 |

|

RL5 |

F |

F |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Rúter GH

El rúter conoce las redes lógicas RL3 y RL4, ya que tiene interfaces conectadas directamente a ellas.

|

Red |

Interfaz |

Puerta de enlace |

Métrica |

|

RL3 |

G |

G |

1 |

|

RL4 |

H |

H |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Rúter IJ

El rúter conoce las redes lógicas RL5 y RL6, ya que tiene interfaces conectadas directamente a ellas.

|

Red |

Interfaz |

Puerta de enlace |

Métrica |

|

RL5 |

I |

I |

1 |

|

RL6 |

J |

J |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Implementación

Tomemos como hipótesis que, previamente, ha realizado las prácticas...

Enunciado 2.6 Interconexión IP

Duración estimada: 5 minutos

El objetivo de este ejercicio es implementar un direccionamiento IP estático entre las VM Linux y Windows.

Anote previamente la información siguiente de las VM antes del cambio de dirección IPv4.

Linux

Interfaz:

IPv4:

Windows

Interfaz:

IPv4:

Parar el ordenadorLinux

Cierre la sesión de Linux.

Pare la VM Linux.

Parar el ordenadorWindows Server

Pare el ordenador Windows.

Configuración de laVM Linux

En las propiedades de la VM Linux, defina una red interna de interconexión VirtualBox.

Configuraciónde la VM Windows Server

Realice la misma operación con la VM Windows definiendo Red interna.

ConfiguraciónTCP/IP de Windows Server

Inicie la VM Windows. Abra una sesión.

Abra una línea de comandos y compruebe los parámetros TCP/IP que se obtienen.

Dirección IPv4: 169.254.___.___

Dirección IPv6: fe80::__ __:__ __:__ __:__ __%__

Defina los siguientes parámetros TCP/IPv4:

Dirección IPv4: 192.168.1.100

Máscara de subred: 255.255.255.0

Servidor DNS preferido: 192.168.1.100

ConfiguraciónTCP/IP de Linux

Arranque la VM Linux.

Observe la dirección IPv4 asignada actualmente: .___.___ .___.___

Acceda a las propiedades de la tarjeta de red IPv4.

Defina la configuración TCP/IPv4 estática.

Asigne la siguiente dirección IPv4: 192.168.1.200 / 255.255.255.0

Compruebe la conectividad...

Enunciado 2.7 Instalación de las Guest Additions y compartir carpetas

Duración estimada: 5 minutos

El objetivo de este ejercicio es instalar las funcionalidades Guest additions para permitir la transferencia de datos entre las VM y el ordenador host que ejecuta VirtualBox.

Instalación de las Guest Additions

Desde la VM Windows, seleccione simultáneamente las teclas [Ctrl] derecho + C para que aparezca el menú de VirtualBox.

Haga clic en el menú Dispositivos y en Insertar imagen de CD de las «Guest Additions».

Después de haber abierto una sesión Administrador, abra el lector de CD para iniciar el programa VboxWindowsAdditions.

Proceda a la instalación con las opciones por defecto.

Compartir carpetas entrela VM y el equipo host

Ahora veremos cómo implementar un intercambio de documentos entre una máquina virtual y el ordenador físico en el que se ejecuta VirtualBox.

Una vez se ha reiniciado la VM, haga aparecer el menú de la máquina virtual pulsando [Ctrl] derecho + C.

Abra el menú Dispositivos y haga clic en Preferencias de carpetas compartidas para compartir una carpeta de su ordenador de forma permanente (por ejemplo, C:\compartida). Esta carpeta permite intercambiar datos entre la VM y el ordenador que ejecuta VirtualBox (host).

Abra \\vboxsrv para comprobar que accede correctamente a los datos compartidos.

Enunciado 2.8 Instalación de la herramienta de captura de tramas

Duración estimada: 5 minutos

Vamos a descargar y posteriormente instalar Wireshark.

|

1. |

Descargue la versión portable de Wireshark desde el sitio oficial seleccionando la versión Windows de 64 bits. |

|

2. |

Sitúe el ejecutable descargado en la carpeta que ha compartido anteriormente mediante las Guest Additions. |

|

3. |

Instale Wireshark seleccionando las opciones por defecto. |

|

4. |

Descargue WinPcap. |

|

5. |

Sitúe también WinPcap en la carpeta compartida e instálelo. |

Pistas

Para WinPcap, busque un driver compatible con Windows 10 (y Windows Server 2016) en el sitio webwww.win10pcap.org

Enunciado 2.9 Implementación de una captura de tramas

Duración estimada: 5 minutos

Vamos a hacer la captura de una consulta ping (ICMP echo, ICMP echo reply).

|

1. |

Desde Windows Server, inicie Wireshark. Seleccione la interfaz de red Ethernet. |

|

2. |

Desde una ventana Terminal en Linux, realice un ping (limitado a 4) a Windows Server. |

|

3. |

Inicie entonces la captura Wireshark. |

|

4. |

Tras unos segundos, pare la captura. |

|

5. |

En Filter, escriba la palabra icmp y a continuación expanda los datos relativos al protocolo Internet Control Message Protocol. |

Enunciado 2.10 Análisis de tramas

Duración estimada: 1 hora

|

1. |

Trama n.° 1: con la ayuda de los elementos proporcionados en los anexos, decodifique esta trama y complete la información que falta: |

|

|

|

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática