Tomar el control remotamente

Tomar el control de un equipo remoto

Tomar el control de un equipo quiere decir que este obedecerá a todos nuestros deseos. Si disponemos de una cuenta de usuario en el equipo, podremos entonces activar un cierto número de funcionalidades previstas para la administración con el fin de poder seguir teniendo acceso al equipo. También podemos hacer que se instalen y activen nuestros propios programas en el equipo de un usuario con el fin de controlar su equipo.

1. Utilización de las herramientas de administración de Windows

Una cuenta de usuario local puede estar más o menos escondida en un PC o un servidor. En un Active Directory, puede estar escondida entre la multitud de usuarios existentes. Para administrar un servidor remoto, los sistemas de Windows proponen muchas herramientas, como Winrm, el escritorio remoto y Telnet. Winrm y Telnet permiten ejecutar comandos remotamente. Ambos necesitan disponer de una cuenta autorizada para la conexión.

a. Instalar Telnet Server

Para administrar un equipo remoto, vamos a instalar Telnet Server en el equipo remoto y Telnet Client en el suyo.

Para instalar Telnet Server, use la línea de comandos con privilegios de administrador con el comando siguiente:

pkgmgr /iu:"TelnetServer" /quiet

Configure el servicio para que arranque automáticamente y modifique el contexto de ejecución para que el servidor Telnet se ejecute con privilegios de sistema:

Sc config TlntSVR start= auto obj= localsystem

Después arranque el servicio:

Sc Start TlntSVR

Puede cambiar el puerto del servidor con el comando:

Tlntadmn config port=443

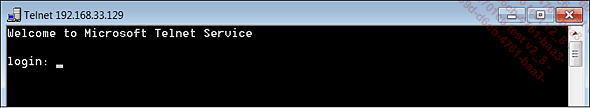

b. Usar el cliente Telnet

Para poder conectarse a un servidor Telnet, debe disponer de un cliente. Desde Windows Vista, Telnet Client no se instala por defecto. Puede instalarlo con el siguiente comando o hacerlo a través del Panel de control:

pkgmgr /iu:"TelnetClient" /quiet

Una vez instalado el programa, arranque Telnet con la dirección IP o el nombre del equipo remoto como parámetro. Si ha cambiado el puerto, añádalo como segundo parámetro.

Telnet nombreEquipo

Una vez conectado, debe introducir sus credenciales.

Es la manera más simple de tener acceso remoto a un equipo. Sin embargo, resulta complicado de poner en marcha, ya que la persona que ejecute su programa trampa debe tener privilegios de administrador y debe disponer de una cuenta en el equipo remoto....

Tomar el control mediante vulnerabilidades del sistema operativo o de las aplicaciones

El sistema operativo y las aplicaciones no son sino líneas de código compiladas por humanos. Dado que los errores forman parte de la condición humana, tarde o temprano aparecen en las aplicaciones creadas por nuestros queridos desarrolladores.

1. Las vulnerabilidades del sistema operativo y de las aplicaciones

Las vulnerabilidades son puntos débiles detectados que pueden ser usados por un pirata para comprometer un sistema a través de una debilidad del sistema operativo o de una aplicación instalada. Las vulnerabilidades, una vez detectadas, son en la mayoría de las veces comunicadas al proveedor del programa, que las corrige. Crea un paquete correctivo (o patch) que distribuye a todos los usuarios de su programa. Por norma general, el patch impide la explotación de esta vulnerabilidad por parte de una persona malintencionada. Algunas veces, las vulnerabilidades descubiertas se revenden a los piratas para convertirse en lo que se llama una vulnerabilidad Zero-day, una vulnerabilidad que no dispone todavía de un patch que proteja a la aplicación o al sistema operativo. Este tipo de vulnerabilidad es muy eficaz, ya que, aunque el sistema operativo esté actualizado, puede sucumbir a un ataque.

Los piratas informáticos realizan también ingeniería inversa sobre los patchs distribuidos por los proveedores para buscar el error solucionado, con el objetivo de poder explotarlo en sistemas operativos y aplicaciones que no estén actualizados.

a. Base de datos CVE

Las vulnerabilidades se referencian en una base de datos. Estas bases de datos se llaman CVE, de Common Vulnerabilities and Exposures. El gobierno americano las utiliza para transmitir las informaciones de las vulnerabilidades a la mayor cantidad posible de personas. Puede abonarse a reportes para estar informado en cuanto una vulnerabilidad es descubierta.

Puede consultar las CVE en la dirección: http://cve.mitre.org/cve/

Estas informaciones pueden ayudarnos a saber si los sistemas operativos o las aplicaciones usadas en nuestra empresa podrían estar comprometidos. Una búsqueda le da rápidamente información sobre las últimas vulnerabilidades publicadas, con el impacto, el riesgo al que está expuesto, si el ataque puede realizarse por red, si es necesario autenticarse...

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática