Esconderse y eliminar sus huellas

Usar la virtualización

1. Hyper-V en Windows 8 y las versiones superiores

Si su sistema operativo es Windows 8 Pro y su procesador ofrece las funcionalidades de virtualización, podrá instalar Hyper-V en su equipo. Hyper-V le permitirá crear un PC completo donde será el único administrador. Podrá esconder aplicaciones y falsos sitios web, y usarlo casi sin restricciones.

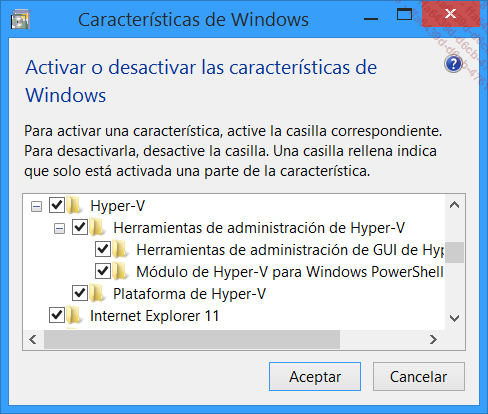

a. Instalar Hyper-V

Para instalar Hyper-V, puede usar el Panel de control - Programas - Activar o desactivar las características de Windows.

Puede instalarlo también desde la línea de comandos de PowerShell:

Enable-WindowsOptionalFeature -FeatureName Microsoft-Hyper-V -All

-Online

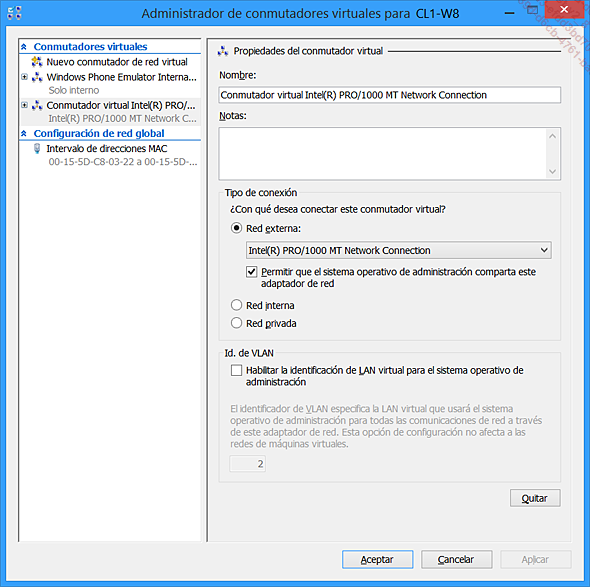

b. Configurar Hyper-V

La configuración de Hyper-V no es muy complicada: basta con crear un switch conectado a cada tarjeta de red para después poder elegir por dónde entrará y saldrá el tráfico en su máquina virtual.

Abra la consola de gestión de Hyper-V y haga clic en el nombre de su equipo. Vaya al menú Acción - Administrar los conmutadores virtuales y cree un switch virtual de tipo externo.

Cree un switch virtual de tipo externo para cada tarjeta de red instalada en su equipo. Después cree un switch virtual de tipo privado que le servirá para esconder su máquina virtual de la red el tiempo suficiente para hacer sus primeras pruebas.

c. Crear una máquina virtual

Una vez configurada la red, solo le queda crear una nueva máquina virtual.

Abra la consola de gestión de Hyper-V y acceda al menú Acción - Nueva - Máquina virtual.

Dé un nombre y elija si es preciso otro emplazamiento para su máquina virtual.

Asigne la memoria a la futura máquina virtual, como mínimo 512 MB para Windows 7.

Elija uno de los switchs creados anteriormente. Si no necesita red en el momento de la instalación, escoja de momento el switch privado.

Dé un nombre y especifique el espacio máximo del disco duro de la futura máquina virtual.

Al crear un disco virtual al mismo tiempo que la máquina, este es por defecto dinámico. Hyper-V solo ocupará, por lo tanto, el espacio mínimo necesario en el disco duro físico. Pero el sistema virtualizado verá el espacio máximo atribuido en la configuración....

Utilizar la cuenta de sistema

Hemos mostrado con anterioridad cómo utilizar la cuenta de sistema para arrancar aplicaciones en un servidor local o remoto mediante el escritorio remoto.

1. Utilizar la cuenta de sistema directamente

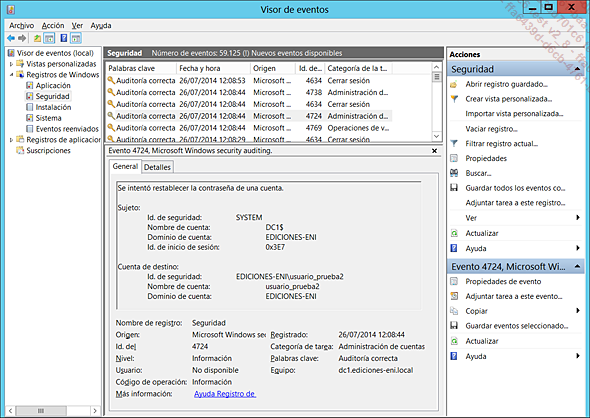

Cuando se conecta de esta manera a un equipo, todo lo que guarda una herramienta de monitoreo o simplemente lo que se guarda en los logs de Windows está marcado como modificado, eliminado o añadido por SYSTEM. Por lo tanto, será muy difícil para un administrador saber quién ha modificado las informaciones en el servidor.

El siguiente ejemplo lo demuestra al modificar la contraseña de una cuenta de usuario en un controlador de dominio:

El log da como usuario fuente de la modificación la cuenta de sistema, como se espera. La única oportunidad para el administrador de poder encontrar quién ha realizado la modificación es mirando el log del cortafuegos si no está desactivado o del cortafuegos que separa la red de usuarios de la red de servidores si este existe.

2. Utilizar la cuenta de sistema indirectamente

El uso de la cuenta particular SYSTEM en un controlador de dominio permite crear un usuario en Active Directory. Una cuenta así creada puede servir para efectuar todos los cambios. Va a integrarla en todos los grupos de seguridad necesarios para Lync y Exchange o para el acceso a documentos confidenciales. El capítulo Tomar el rol de administrador...

Eliminar los logs

Los logs contienen generalmente las informaciones que permiten a un administrador encontrar quién ha realizado qué en el equipo. Le interesa, pues, borrarlos o modificarlos.

Cuando un usuario se conecta a una aplicación, todo un conjunto de actores pueden intervenir para crear la conexión, para autenticarla, para garantizar la seguridad o también para almacenar informaciones de las transacciones como el origen, el destino o también el contenido. En su caso, debe realizar una lista y solo dejar informaciones difíciles de trazar.

Conectarse a un equipo para borrar sus huellas puede crear nuevas huellas que pueden, en ciertos casos, ser más fáciles de seguir. Por lo tanto, piénselo bien antes de conectarse y borrar todo.

Windows monitorea ciertas modificaciones del sistema al modificar o añadir una aplicación, aunque la aplicación sea compatible. El administrador puede también elegir vigilar claves de registro, archivos u objetos del Active Directory con la ayuda de la función de auditoría de seguridad. Esta función puede guardar los intentos de accesos válidos o inválidos en el log de seguridad del equipo donde la auditoría se activa. Estos logs son, por lo tanto, una fuente interesante para él, para poder encontrar el origen de un ataque.

El cortafuegos local puede, si la función es activada, almacenar todas las conexiones entrantes...

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática