La gestión de los sistemas de información

Los retos de la gestión

Como habrá observado, las técnicas propuestas le permiten atacar o ser atacado, ya sea usted administrador de un dominio o un simple usuario de un equipo. Si resumimos la seguridad en tratar de encontrar una solución técnica a este tipo de ataques, la guerra estará perdida de antemano. La técnica solo dará soluciones que ralenticen el ataque o que reduzcan el riesgo, pero no tiene en cuenta todas las variables. Además, es imposible imponer soluciones técnicas aunque sean eficaces si no se integran correctamente el trabajo diario de los empleados.

La gestión de los SI (sistemas de información) aporta una solución adaptada a la empresa teniendo en cuenta los riesgos reales. Permite dar una respuesta global a la seguridad y no únicamente una solución hecha de configuraciones y despliegue de programas. La instalación de una solución de seguridad debe encuadrarse en un concepto global y la demanda debe venir de los empleados o de la dirección. El departamento informático debe estar presente para dar soluciones técnicas aceptables a una petición del responsable de seguridad, pero no debe forzar la integración o configuración de soluciones en detrimento del funcionamiento de la empresa. La gestión toma en cuenta los aspectos legales y financieros, a la vez que participa en la creación...

El impacto y las consecuencias del internal hacking en la gestión

El éxito de la puesta en marcha de un SGSI está estrechamente ligado a la coherencia entre los objetivos y estrategia de la seguridad y los de la empresa. La gestión de la seguridad de la información debe tener el apoyo de la dirección y debe tener en cuenta las exigencias y los riesgos recogidos al evaluar y al gestionar. La comunicación, la sensibilización, la formación y la difusión de las líneas directrices son herramientas importantes en la gestión. Debe integrarlas en el despliegue de su sistema de gestión de la seguridad.

El internal hacking es un aspecto que no siempre se tiene en cuenta en la gestión. Muchas veces, los responsables de la seguridad eligen proteger únicamente lo relacionado con el exterior de la empresa para impedir que un atacante acceda a la red interna. Esta elección se efectúa muchas veces para reducir los costes de la seguridad y para simplificar la administración de esta a nivel interno. Pero ¿qué pasa si el lobo ya se encuentra dentro del redil?

Una solución de seguridad a nivel interno implica obligatoriamente un impacto en el trabajo diario, ya que la solución debe proteger a cada usuario, pero también impedirle cometer acciones peligrosas para la empresa. La mayoría de las técnicas vistas en este libro permiten...

Unas buenas prácticas que nos pueden ayudar

1. Norma o buenas prácticas

Existen multitud de normas y buenas prácticas. Una norma tiene como objetivo certificar un sistema de información, un procedimiento o una persona. Las buenas prácticas tienen como objetivo dar directrices para poner en marcha el SI y los procedimientos conexos, ofreciendo al que las implementa una idea clara, práctica y completa del SI. Las normas más comunes, en lo que concierne a la seguridad informática, son las definidas por ISO/IEC, como la norma 27001, que permite la puesta en marcha de un SGSI (sistema de gestión de la seguridad informática). Esta norma anima a realizar un acercamiento por procedimientos para poner en marcha el funcionamiento, la vigilancia, la revisión y la actualización del sistema de gestión de la seguridad de los sistemas de información. Se basa en PDCA (Plan, Do, Check, Act - Planificar, Desplegar, Controlar, Actuar), también llamado «la rueda de Deming». Este principio aplica a todos los procedimientos del SGSI. La norma 27001 está alineada con las normas ISO 9002:2000 e ISO 14001:2004 para que el sistema de gestión sea coherente en toda la empresa.

La guía de buenas prácticas 27002 permite la puesta en marcha de un SGSI. Esta guía es muy completa y da una respuesta práctica a las exigencias de la norma ISO 27001.

El objetivo...

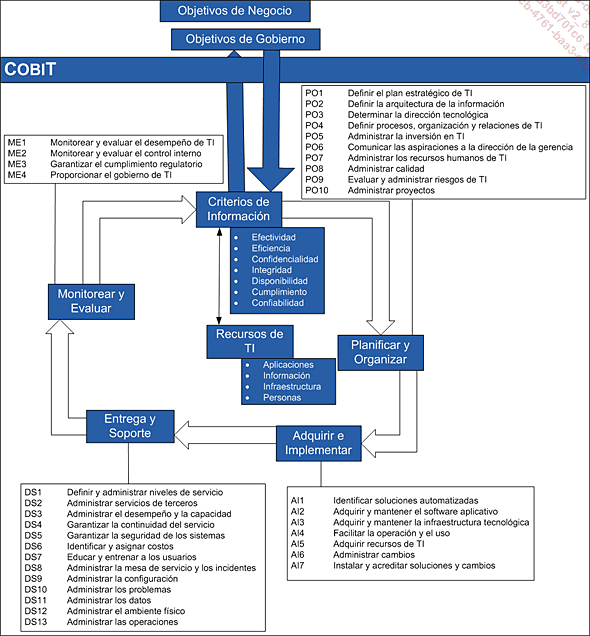

Poner en marcha la gestión de los SI con la ayuda de COBIT

1. Marco general

Para poner en marcha la gestión en nuestra empresa, le proponemos utilizar COBIT, descrito en la sección anterior. Un cierto número de procedimientos se describen y proponen para responder a la problemática del internal hacking y estos ejemplos solo representan una introducción a COBIT. Los demás procedimientos son igual de interesantes y merecen toda su atención. El gobierno no debe focalizarse únicamente en la lucha del internal hacking, sino dar una respuesta global a la gestión de un sistema de información. Le aconsejamos que se haga con la guía completa de COBIT. La encontrará en el siguiente enlace: http://www.isaca.org/COBIT/Pages/COBIT-5-spanish.aspx

Los 34 procedimientos de COBIT incluyen objetivos de control que obligan a cumplir unas exigencias. Estas exigencias piden la puesta en marcha de procedimientos informáticos, tareas y otros procedimientos. COBIT describe únicamente los procedimientos principales, los objetivos de control y los elementos necesarios para evaluar el nivel de madurez de la gestión. Los procedimientos informáticos, las tareas y los otros procedimientos, que se tienen que crear o modificar para responder a las exigencias, son propios para cada empresa.

El cuadro general de referencia siguiente da una visión global de la puesta en marcha de una gestión de sistema de información basado en COBIT:

(fuente: www.isaca.org)

2. ¿Qué es un objetivo de control?

Los objetivos de control de COBIT son el corazón de la puesta en marcha de los 34 procedimientos. Permiten anteponer lo que se espera como resultado en un procedimiento y, por lo tanto, darle las pistas necesarias para llevar a buen término la puesta en marcha de la gestión de los sistemas de información. Los objetivos de control son suficientemente detallados para que pueda asimilarlos como objetivos cuando decide aplicar un procedimiento en su empresa.

Es un algo así como hacer reformas en una casa. Empieza por definir lo que desea (la gestión de sistemas de información), después hace la lista de los elementos que debe comprar (decisión de lo que quiere aplicar de COBIT), después procede por etapas (procedimiento), controlando que el parqué colocado está recto...

Administrar el riesgo

1. Definiciones

El riesgo IT está constituido por eventos informáticos no deseados que tienen un impacto sobre el negocio. Puede sobrevenir con una frecuencia y una importancia no conocida de antemano. Forma parte del conjunto de riesgos de la empresa. El riesgo IT atañe a la informática, pero no es solamente técnico. Es importante que comprenda que el negocio debe ser la parte más importante para la gestión de riesgos. El negocio es el que puede explicar mejor lo que es importante para su desarrollo. Los expertos informáticos están para dar una opinión técnica sobre las soluciones o los problemas potenciales.

La gestión de riesgos permite tener una imagen de las situaciones que podrían ocurrir en los sistemas e impactar en el negocio. Permite fijar soluciones potenciales. La gestión del riesgo es una fase muy importante para la puesta en marcha de la seguridad de un SI. Permite obtener una imagen clara del riesgo actual y de las posibles soluciones, y definir las probabilidades de que se produzcan, así como el impacto en caso de que ocurran. Encontrará informaciones interesantes en el sitio web de ISACA en relación con Risk IT que completa COBIT para la gestión de sistemas de información: www.isaca.org.

2. Estimación del riesgo

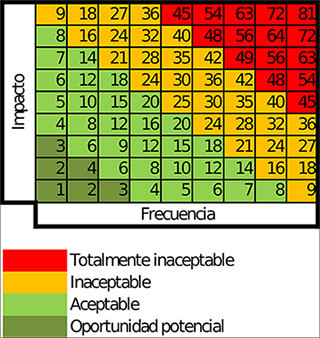

La estimación del riesgo puede hacerse partiendo del negocio. Identifique los objetivos de negocio y los escenarios más pertinentes en los que impactan dichos objetivos. La estimación se puede realizar también partiendo de riesgos genéricos, lo que permite no olvidarse de un riesgo no identificado en un escenario. Una vez identificados estos riesgos, debe estimar sus frecuencias e impactos. Estas informaciones permitirán elegir los riesgos en los que actuar con prioridad y las acciones que son precisas emprender. Si un riesgo supera la tolerancia fijada, deberá tratarlo.

Puede definir una escala a su conveniencia y estimar los riesgos en función de dicha escala.

La tabla siguiente presenta un ejemplo:

|

Evento |

Frecuencia |

Impacto |

Total |

|

Recuperación de la contraseña del administrador de dominio por un usuario |

5 |

9 |

45 |

3. Los factores de riesgo

Al estimar el riesgo o a la creación de un escenario, se deben tomar en cuenta numerosos factores. Pueden tener influencia en la estimación. Estos factores...

Tratar el internal hacking desde el punto de vista de la gestión

Tomar conciencia de los problemas del internal hacking es en sí un paso adelante. Esta toma de conciencia provoca una modificación de los procedimientos internos y en general de la gestión de la seguridad. En la filosofía del internal hacking, la directriz es considerar cada usuario del sistema informático como un pirata o una víctima potencial de uno de sus colegas. La dirección de la empresa debe darse cuenta de la importancia de este principio para imponer la gestión que convenga. COBIT propone procedimientos y objetivos de control asociados interesantes para gestionar estas problemáticas desde el punto de vista de la gestión de los sistemas de información. El procedimiento y los objetivos de control que hay que poner en marcha son genéricos y seleccionados para proponer una solución en términos de gobierno para el internal hacking. Es posible que su empresa necesite otros.

1. La gestión de los administradores

Los administradores de los sistemas informáticos son personas claves en una empresa. Tienen un poder casi total en el conjunto de la infraestructura y de las informaciones. Conviene, por lo tanto, aplicar un procedimiento estricto de selección de los administradores, garantizar que ningún otro usuario pueda obtener este derecho y poner en marcha una primera línea de defensa. No es raro ver en una empresa, aunque se considere segura, algunas rarezas. Por ejemplo, al dejar un empleado del departamento de informática de la empresa, su cuenta de usuario es desactivada. Pero la contraseña de administrador del dominio sigue siendo la misma, porque esta cuenta se utiliza para ciertos servicios. Además, el usuario del servicio informático compartía esta cuenta de administrador con otros. Entonces, ¿cómo saber, cuando se detecta que el servidor de mensajería ha sido pirateado, quién es el verdadero responsable? Para evitar este tipo de problemas, conviene poner en marcha procedimientos estrictos en la creación, modificación y eliminación de las cuentas. Pero esto es solo un ejemplo entre muchos otros riesgos elementales. Le proponemos, por lo tanto, leer los procedimientos siguientes, que cubrirán una gran parte del riesgo de la gestión de los administradores....

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática