Servidor RADIUS para Windows

Introducción al rol NPS

En Windows Server, el rol NPS (Network Policy Server) tiene por objetivo desplegar directivas de acceso a la red, ya sea para solicitudes de conexión o gestión de autenticación.

Si desea implementar un servidor RADIUS en Windows Server, debe utilizar el rol NPS.

Este servidor RADIUS puede ser utilizado por clientes conectados a la red, en particular estaciones de trabajo, pero también equipos de red como conmutadores, puntos de acceso Wi-Fi o un cortafuegos (para el acceso VPN, por ejemplo). Es muy habitual utilizar un servidor RADIUS para asegurar la autenticación en redes inalámbricas.

En un entorno en el que se han implementado servicios de Active Directory (AD DS), el servidor RADIUS puede recurrir al controlador de dominio de Active Directory para autenticar usuarios o equipos.

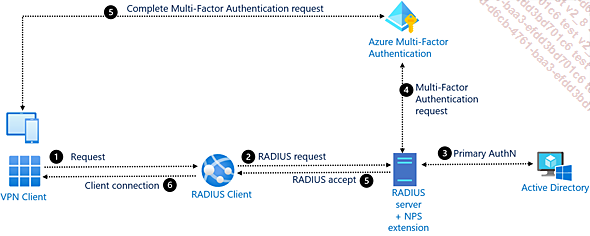

En un entorno híbrido en el que la gestión de identidades también se lleva a cabo en Microsoft Entra ID (anteriormente Azure AD), el NPS se puede acoplar a Azure MFA para aprovechar la autenticación multifactor (MFA).

Fuente: https://learn.microsoft.com/es-es/

Además, el rol NPS se puede utilizar junto con el rol NAP (Network Access Protection), cuyo objetivo es verificar el estado de salud de un dispositivo (según las condiciones definidas por el administrador) antes de otorgar o no acceso a la red.

Las siglas RADIUS corresponden a Remote Authentication Dial-In User Service....

Despliegue del servidor RADIUS

1. Instalación del rol NPS

El rol NPS se instala en Windows Server utilizando Server Manager o PowerShell. Es necesario seguir el proceso estándar para agregar un rol/característica en Windows Server con el fin de seleccionar el rol denominado Servicios de acceso y directivas de red.

Para los aficionados a PowerShell, el siguiente comando instala el rol NPS y su consola de administración.

Install-WindowsFeature NPAS -IncludeManagementTools No es necesario reiniciar el servidor al final de la instalación.

En las herramientas de administración del servidor, se instala una nueva consola llamada Network Policy Server (NPS).

Aunque no sea obligatorio en función del escenario de despliegue, si su servidor NPS está integrado en Active Directory, debe registrarlo en este último.

Para ello, haga clic con el botón derecho del ratón en NPS (local) en la consola y, a continuación, haga clic en Registrar servidor en Active Directory. Aparecerá una solicitud de validación, confirme.

Esta acción añadirá la cuenta de equipo del servidor RADIUS al grupo de seguridad Servidores RAS e IAS, que tiene la siguiente descripción: Los servidores de este grupo pueden acceder a las propiedades de acceso remoto de los usuarios.

La consola NPS contiene un conjunto de secciones:

-

Clientes RADIUS: dispositivos que solicitarán el servidor...

Autenticación (AAA) para equipos de red

El protocolo RADIUS es lo que se conoce como un protocolo AAA. AAA significa Authentication, Authorization, Accounting. Si lo traducimos al castellano, obtenemos: Autenticación, Autorización, Trazabilidad.

Este modelo de acceso se adapta perfectamente a los equipos de red. Por defecto, cada equipo de red tiene su propia base de cuentas local. Si queremos crear una nueva cuenta de administración, tenemos que actuar sobre todos nuestros conmutadores, routeres, etc., en función de nuestras necesidades.

El uso de RADIUS mejorará la autenticación al basarse en una base de cuentas centralizada, como un Active Directory. Así, cuando se añadan nuevos equipos a la red, el administrador de red se podrá conectar a ellos con su cuenta habitual.

La solicitud de autenticación a un servidor RADIUS no desactiva la base de cuentas local del dispositivo de red.

El principio de autorización en la autenticación AAA permite definir las operaciones accesibles al usuario que se acaba de autenticar. Podemos imaginar dos tipos de cuentas: cuentas de administración con acceso de lectura y escritura a la configuración y cuentas de tipo operador con acceso de sólo lectura.

Por último, la trazabilidad se garantiza mediante la creación de registros centralizados en el servidor RADIUS. De este modo, conservamos un historial de las conexiones...

Aplicación del estándar 802.1x

1. ¿Qué es la norma 802.1x?

802.1x es una norma del IEEE cuyo objetivo es autenticar el ordenador o el usuario antes de conectarse a la red, ya sea mediante una conexión por cable o inalámbrica (Wi-Fi). En función del resultado de la autenticación, se concederá o denegará el acceso a la red.

802.1x actúa como pasarela, permitiendo que los dispositivos se conecten a la red sólo después de haber presentado las credenciales correctas.

Esta autenticación se puede basar en un nombre de usuario y una contraseña, una cuenta de ordenador en Active Directory (comprobando su pertenencia a un grupo de seguridad, por ejemplo) o un certificado digital.

En Windows Server, la implementación del estándar 802.1x se basa en el uso del rol NPS (Network Policy Server), que engloba todos los principios de autenticación y cifrado descritos anteriormente en este capítulo.

Los equipos de red, como conmutadores y puntos de acceso Wi-Fi, deben ser compatibles con 802.1x para admitir este método de autenticación.

En resumen, 802.1x garantiza que sólo los usuarios o dispositivos autenticados tengan acceso a la red.

En el resto de este capítulo, veremos cómo configurar el rol NPS para implementar la autenticación 802.1x con un switch que actuará como cliente RADIUS.

a. Cómo funciona la norma 802.1x

En el funcionamiento del estándar 802.1x, los equipos compatibles con 802.1x actúan como primera línea de defensa, actuando como cortafuegos inicial en la red corporativa. Como se ilustra en el diagrama siguiente, inicialmente sólo se permite el paso de protocolos de autenticación a través de los puertos del conmutador, antes de validar la autenticación. Si la autenticación falla, el puerto se coloca inmediatamente en estado suspendido, bloqueando toda comunicación. Este procedimiento equivale a rechazar el equipo, que tendrá entonces que intentar volver a conectarse. Algunos equipos son capaces de enviar notificaciones en caso de fallo de autenticación o incluso de desactivar automáticamente el puerto, del mismo modo que el filtrado MAC, que requiere la intervención manual del administrador de red para restablecerlo. Este enfoque refuerza significativamente...

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática