La red Active Directory

Funciones del servicio DNS en AD

1. Introducción

Tras haber explorado los fundamentos del DNS y su funcionamiento general en capítulos anteriores, ahora nos centraremos específicamente en su papel crucial dentro de Active Directory (AD).

Este capítulo destacará el por qué y el cómo el DNS es esencial para el buen funcionamiento de AD.

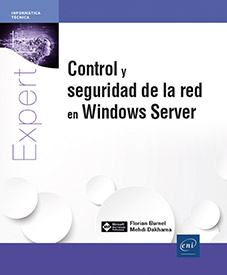

El papel del servicio DNS en un dominio AD no se limita a la simple resolución de nombres, como se ilustra en el siguiente diagrama; se extiende a funciones esenciales que son la columna vertebral de la conectividad y la gestión de red en un entorno AD.

Echemos un vistazo más de cerca a estas funciones clave y su importante impacto en la gestión y eficiencia de Active Directory.

2. Ubicación de los servicios AD

El servicio DNS desempeña un papel fundamental en la ubicación de los controladores de dominio (Domain Controller) en un entorno Active Directory (AD), facilitando procesos clave como la integración de dominios y la autenticación.

Ubicación de los controladores de dominio

Los registros SRV de la zona DNS del dominio AD están específicamente diseñados para localizar servicios AD, incluidos los controladores de dominio. Cuando un cliente se inicia, consulta al servidor DNS para localizar el DC más cercano o disponible utilizando los registros SRV.

Estos registros indican no sólo la dirección de los controladores de dominio, sino también servicios específicos como el servicio Kerberos o LDAP. Esta información se puede encontrar en el subdominio _msdcs (Microsoft Domain Controller Services) creado cuando se promocionó el controlador de dominio.

Integración en el dominio

Cuando un equipo se intenta unir a un dominio AD, utiliza el servidor DNS para localizar un controlador de dominio capaz de gestionar su solicitud.

Por lo tanto, una resolución DNS eficiente es esencial para una integración satisfactoria en el dominio.

Una respuesta precisa del servidor DNS garantiza que la máquina se conecte al controlador de dominio adecuado para el dominio especificado.

Proceso de autenticación

Para la autenticación de usuarios y máquinas, el servidor DNS se utiliza para localizar los servicios de autenticación de AD, como los servidores...

Configuración de DNS y mejores prácticas en AD

Conociendo previamente la importancia del servicio DNS para el correcto funcionamiento de una infraestructura de Active Directory, es fundamental asegurarse de que esta sólida base no se vea comprometida por una configuración incorrecta. En esta sección, exploraremos un conjunto de recomendaciones y buenas prácticas orientadas a prevenir los problemas que pueden surgir, especialmente cuando el entorno cuenta con un gran número de sitios, controladores de dominio o dominios. Nuestro objetivo es garantizar la estabilidad y eficacia de DNS dentro de su infraestructura AD, asegurando al mismo tiempo una gestión óptima incluso en entornos complejos.

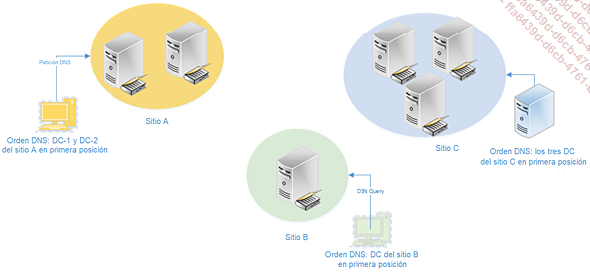

1. Orden DNS en las máquinas

Es esencial mantener un orden DNS coherente en las máquinas y servidores que dependen de la resolución continua de nombres DNS, para garantizar una comunicación eficaz dentro de la red. Esta configuración debe ser metódica y lógica. Por ello, se recomienda configurar los hosts para que consulten prioritariamente los servidores DNS más cercanos a su ubicación geográfica. Se puede implementar esta configuración bien a nivel del servicio DHCP especificando el orden de los servidores DNS en los parámetros o bien configurando manualmente los servidores DNS en las máquinas.

Esto garantiza una resolución DNS eficiente al favorecer a los servidores DNS locales, reduciendo la latencia y mejorando el rendimiento de la red. También ayuda a mantener una estructura de red organizada y a evitar problemas de resolución DNS causados por una configuración incoherente o inadecuada.

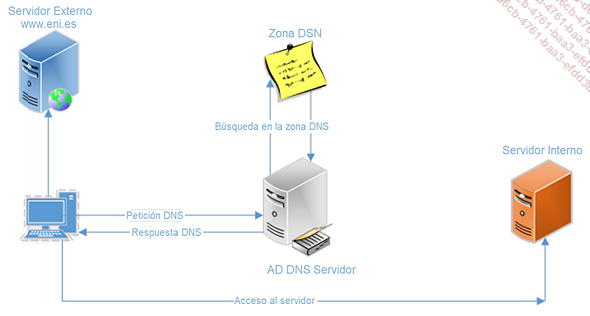

A continuación, se muestra un diagrama con un ejemplo del orden de prioridad de los servidores DNS que se deben configurar en los sistemas cliente:

Para ilustrar mejor este punto, tomemos el ejemplo de sitios que se encuentran no sólo en diferentes ciudades, sino en diferentes países. ¿Es práctico que las máquinas situadas en el sitio A (España) realicen continuamente peticiones DNS al controlador de dominio (DC) situado en el sitio B (Inglaterra)? La respuesta es claramente negativa.

El método recomendado consiste en configurar los equipos para que consulten primero los servidores DNS locales, es decir, los presentes en su propio sitio (o país...

Copia de seguridad y restauración de la zona DNS

En secciones anteriores hemos visto la importancia del servicio DNS para asegurar una comunicación fluida y eficiente, tanto en redes internas como externas, ya sea en un entorno Windows con Active Directory o no.

Sin un servicio DNS fiable, las aplicaciones y máquinas tendrían que memorizar las direcciones IP de todos los servidores, con la esperanza de que éstas permanecieran estáticas.

La autenticación y la replicación de AD también dependen en gran medida de DNS. Por consiguiente, un pequeño error o la eliminación accidental de un registro pueden provocar fallos de funcionamiento e interrumpir determinados servicios.

Por ello, es aconsejable realizar periódicamente copias de seguridad de todas las zonas DNS de nuestros servidores, incluidas las integradas en el Active Directory, para poder compararlas o restaurarlas en caso de problema, proceso que realizaremos conjuntamente.

1. Copia de seguridad de una zona DNS

En los servidores Windows, las copias de seguridad de las zonas DNS se realizan exclusivamente en la línea de comandos y son específicas para cada zona.

Con los comandos por defecto, no es posible hacer una copia de seguridad de todas las zonas DNS simultáneamente. Para conseguirlo, es necesario especificar cada zona individualmente o utilizar un script.

Los archivos de copia de seguridad se crean por defecto en C:\windows\system32\dns. Hay que tener especial cuidado para evitar sobrescribir copias de seguridad anteriores o puede ser necesario mover estos archivos para evitar errores.

Además, es importante señalar que las zonas DNS integradas en Active Directory se pueden recuperar a través de la papelera de reciclaje de AD, lo que ofrece una seguridad adicional en caso de problema con la copia de seguridad.

Microsoft ofrece los comandos dnscmd y Export-DNSServerZone para realizar copias de seguridad, siendo este último una versión avanzada en PowerShell, a menudo preferida por su facilidad de uso y flexibilidad.

La sintaxis por defecto para los archivos:

Export-DNSServerZone "<nombre zona>" -FileName "<nombre archivo zona>" Veamos un ejemplo concreto de cómo se puede utilizar este comando:

Desde un servidor con el rol DNS instalado o con las herramientas de administración remota de DNS (RSAT)...

Protección del protocolo DNS

1. Ataques al protocolo DNS

El protocolo DNS desempeña un papel esencial en las comunicaciones en redes locales e Internet. Sin embargo, por su diseño, el protocolo DNS es vulnerable a determinados ataques.

El servicio DNS es objetivo directo de varios tipos de ataques, incluidos estos dos métodos:

-

DNS poisoning (también conocido como Cache Poisoning y DNS Spoofing), que consiste en desviar el tráfico a un servidor malicioso.

Cuando se envenena la caché de un servidor DNS, esto significa que la dirección IP asociada a un nombre de host ha sido modificada por el atacante.

Cuando un usuario intenta contactar con un host, la máquina del usuario pedirá al servidor DNS que resuelva el nombre y el servidor le devolverá la información que tiene en su caché. Así es como funciona normalmente el DNS, ya que la caché está ahí para mejorar los tiempos de respuesta y reducir la carga de los servidores DNS.

En el caso de un registro DNS envenenado, el usuario será redirigido a un host controlado por el atacante, en lugar de al servidor de confianza. Este tipo de ataque se puede aplicar a un sitio web, a un servidor corporativo, etc. Y es transparente para el usuario.

-

La amplificación DNS es un ataque de denegación de servicio distribuido (DDoS) en el que se utiliza el protocolo DNS para enviar tráfico a un objetivo. El objetivo es enviar una gran cantidad de tráfico a un objetivo (un servidor, por ejemplo) para sobrecargarlo y hacerlo inaccesible o ralentizarlo.

Los atacantes suelen utilizar una botnet, es decir, una red de dispositivos infectados, para llevar a cabo el ataque. El tamaño de una botnet varía mucho, ya que el grupo de dispositivos puede contener desde unos pocos miles hasta decenas de miles de máquinas infectadas.

En este caso, la dirección IP de origen de los paquetes enviados a los servidores DNS es modificada por los atacantes, de modo que la víctima es el objetivo de las respuestas DNS. Además, las consultas se configuran para maximizar la cantidad de datos contenidos en las respuestas DNS. Como resultado, el servidor objetivo se sobrecargará con un gran número de peticiones maliciosas difíciles de procesar.

Además, el servicio DNS se puede ver afectado por ataques que no van dirigidos directamente...

Protegerse contra los ataques DoS

1. Ataques DoS y contramedidas

Ya hemos visto anteriormente las distintas opciones y configuraciones para proteger las zonas DNS. Sin embargo, estas medidas siguen siendo insuficientes para contrarrestar y mitigar ciertos ataques como los DDoS (Distributed Denial of Service).

Para reducir el riesgo de ataques de tipo denegación de servicio, Microsoft ha introducido la funcionalidad RRL (Response Rate Limiting), disponible a partir de Windows Server 2016. El objetivo de esta funcionalidad es limitar la tasa de respuesta del servidor DNS. En otras palabras, si un usuario malintencionado envía la misma solicitud al servidor DNS una y otra vez, el servidor no responderá a todas las solicitudes porque RRL actuará como un freno.

2. Recordatorio del principio del ataque

Un ataque por denegación de servicio (Denial of Service - DoS) tiene como objetivo hacer que un servicio o sistema no esté disponible para sus usuarios interrumpiendo su funcionamiento normal. Esto se puede hacer sobredimensionando el objetivo con peticiones, saturando su ancho de banda o agotando los recursos de su sistema, como la memoria y la CPU. Los ataques DDoS pueden adoptar muchas formas, como ataques volumétricos, de agotamiento de recursos y de aplicación.

A diferencia de los ataques DoS, que se originan a partir de una única fuente, los ataques DDoS se originan a partir de muchas fuentes distribuidas, como una botnet.

Las consecuencias de los ataques DDoS pueden ser graves, provocando costosas interrupciones de servicios importantes como DNS o servicios web.

Fuente de la imagen: https://learn.microsoft.com/en-us/archive/blogs/teamdhcp/response-rate-limiting-in-windows-dns-server

a. Algunos ejemplos de ataques DoS

SYN Flood: el atacante envía un flujo masivo de peticiones SYN para agotar los recursos del servidor, impidiéndole responder a peticiones legítimas.

DNS Amplification: el atacante manipula los servidores DNS para enviar respuestas amplificadas a la víctima, saturando su ancho de banda con un tráfico excesivo.

UDP Flood: el atacante envía un gran número de paquetes UDP a la víctima, saturando su ancho de banda y haciendo que los servicios no estén disponibles para los usuarios legítimos.

HTTP Flood: el atacante lanza multitud de peticiones HTTP a un servidor web, agotando sus recursos de procesamiento y haciéndolo...

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática