Enrutamiento y redes

Introducción al rol de enrutamiento

1. Introducción

El rol Enrutamiento y Red en Windows Server ofrece capacidades avanzadas de gestión de redes, transformando un servidor en un dispositivo comparable a un router o switch. Esta característica permite a las empresas utilizar Windows Server para tareas como la segmentación de redes, la implementación de NAT (Network Address Translation) y PAT (Port Address Translation), así como el enrutamiento interconectado entre diferentes redes. Esto hace que Windows Server sea especialmente útil para entornos que requieren una gestión de red flexible e integrada.

Las últimas versiones de Windows Server han seguido el ritmo de la evolución de las tecnologías de red para satisfacer los requisitos modernos, incorporando regularmente innovaciones y mejoras. Entre ellas se incluye la compatibilidad con protocolos avanzados como BGP (Border Gateway Protocol), tunneling GRE (Generic Enrutamiento Encapsulation), multipoint y roles de control para redes SAN (Storage Area Network).

Estas características mejoran la capacidad de Windows Server para gestionar redes complejas y diversas, proporcionando una solución versátil para la gestión de redes empresariales.

Algunos roles y características de red también están presentes en Windows Server Core. La siguiente tabla ilustra estos diferentes roles.

|

Roles |

Nombre |

Instalado... |

Configuración del enrutamiento

1. Introducción

Como hemos visto antes, el enrutamiento en las redes es fundamental para la comunicación y la interconexión entre distintos segmentos de la red.

Este rol es un elemento clave en el enrutamiento de datos en una infraestructura de red. Más allá de los aspectos técnicos y operativos, una arquitectura bien diseñada es crucial para evitar complicaciones como el solapamiento de subredes o VLAN.

Microsoft ofrece opciones de configuración en su sistema operativo de servidor para facilitar estas tareas de enrutamiento. Windows Server admite diversos protocolos, desde enrutamiento estático hasta protocolos más avanzados como RIP, BGP e IGMP.

Además, Windows Server ofrece la posibilidad de configurar NAT de forma transparente, lo que resulta útil para aislar una red de Internet y crear entornos de red seguros y aislados.

2. Configuración del rol de enrutamiento

a. Configuración del rol de enrutamiento

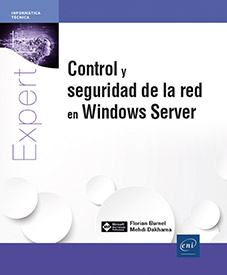

Para nuestra demostración de laboratorio, utilizaremos una máquina virtual (VM) Windows Server equipada con dos tarjetas de red virtuales. Una estará conectada a la red de los servidores, mientras que la otra estará vinculada a una nueva red dedicada a las pruebas. También utilizaremos una máquina virtual Windows cliente para verificar y confirmar que esta configuración funciona. Este enfoque nos permitirá simular una zona aislada para probar eficazmente los roles de enrutamiento y red en un entorno controlado y seguro.

El objetivo de este tutorial es mostrar cómo conectar una red aislada (por ejemplo, una nueva red) a nuestra infraestructura utilizando el enrutamiento de Windows Server. El objetivo no es conectar una máquina externa a la red interna, como en el caso de una VPN. Esta configuración se tratará en la sección Configurar VPN en Windows Server.

Si le faltan recursos, puede reutilizar una máquina ya integrada en el dominio conectándola al nuevo switch (red de prueba).

Cree un nuevo conmutador privado virtual, por ejemplo, llamado Eni-VPN y conéctelo a su servidor y a su máquina de pruebas.

Nuestro servidor srv-net-1, que ya es miembro del dominio eni.local, se moverá a la red OU.

A continuación, se muestra la configuración de las dos tarjetas de red en el servidor...

VPN en Windows Server

1. Definición

Las siglas VPN significan Virtual Private Network . Aunque este término lo utiliza todo el mundo, existe una traducción al castellano: red privada virtual.

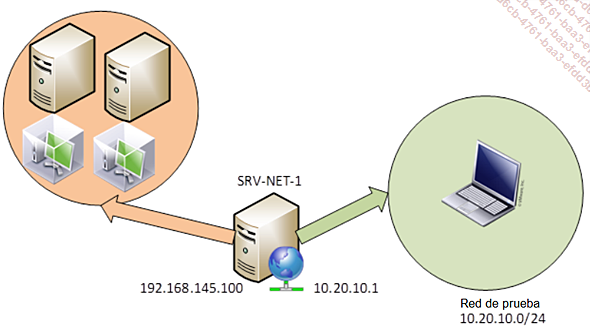

El objetivo de una VPN es crear un enlace virtual entre dos puntos. Un punto puede estar representado por un ordenador o cualquier otro dispositivo, así como por una red corporativa. Este enlace entre los dos dispositivos se denomina túnel VPN. La VPN permite crear una extensión virtual de una red local a otra red (sitio) o a un ordenador remoto.

Los datos intercambiados en el túnel VPN transitarán de forma segura por Internet, ya que los datos del túnel están cifrados de extremo a extremo, es decir, desde el equipo que abre el túnel hasta su punto de terminación.

Hoy en día, las VPN desempeñan un papel crucial para las empresas, sobre todo para permitir la comunicación entre dos sedes remotas y el acceso remoto a los recursos de la empresa (aplicaciones, compartición de archivos, intranet, etc.). Por ejemplo, una VPN se utiliza a menudo cuando se teletrabaja.

La noción de túnel VPN está asociada a un conjunto de protocolos y métodos de autenticación que se tratarán en la sección sobre protocolos VPN.

Hay varias formas de desplegar el rol de servidor VPN:

-

cortafuegos;

-

enrutador;

-

servidor en Linux;

-

servidor en Windows Server.

Como se habrá dado cuenta, este capítulo se centra en la implementación bajo Windows Server.

2. Tipos de VPN

a. VPN cliente-sitio

Un túnel VPN cliente-sitio se establece entre un dispositivo (ordenador, smartphone, tableta, servidor, etc.) y una red corporativa remota. Con este tipo de VPN, los usuarios pueden acceder a los recursos de la empresa de forma segura. El administrador del sistema y de la red también puede administrar equipos y servidores a través de esta conexión.

Numerosos escenarios se prestan a la utilización de un túnel VPN de este tipo. Algunos ejemplos son:

-

teletrabajo;

-

viajes de negocios (conexión desde un tren, restaurante u hotel);

-

personal móvil;

-

intervención de guardia;

-

administración remota de una aplicación gestionada por un socio.

Los empleados remotos pueden utilizar los recursos informáticos de la empresa del mismo modo que los empleados in situ....

Configuración de la VPN en Windows Server

1. Presentación

En esta sección, veremos cómo configurar una conexión VPN en Windows Server. Esto es una continuación de los conceptos discutidos a lo largo de este capítulo, donde exploramos varios aspectos de la seguridad de la red y los protocolos de comunicación.

Configurar un servidor VPN permitirá autorizar conexiones desde máquinas remotas, actuando como puerta de enlace hacia la red interna. Para ello, el servidor VPN debe estar configurado para escuchar en la interfaz WAN, lo que requiere al menos dos tarjetas de red en la máquina anfitriona. Lo ideal es situar la máquina anfitriona en una zona desmilitarizada (DMZ) para reforzar la seguridad de la red.

Una vez establecida la conexión, todos los datos intercambiados se cifrarán de extremo a extremo, lo que garantiza un nivel adicional de confidencialidad y seguridad.

Por lo tanto, vamos a utilizar un servidor con dos interfaces de red para simular una conexión a Internet. Para ello, vamos a crear una interfaz Eni-VPN privada o utilizar la creada anteriormente en la sección Configuración del rol de enrutamiento, de este capítulo.

En nuestro ejemplo, utilizaremos el servidor srv-net-1, pero puede elegir cualquier otro servidor que no tenga rol instalado.

2. Despliegue de los roles

Hemos renombrado una de las interfaces a VPN (la conectada a la red privada Eni-VPN) para facilitar su identificación.

Esta es la configuración de nuestra tarjeta de red externa Eni-VPN en el servidor VPN:

Suponemos que la conexión se establece detrás de un router o una box de ISP, con la puerta de enlace predeterminada y la dirección del servidor DNS suministradas por el ISP.

En este caso, sería necesario redirigir sólo los puertos VPN a nuestro servidor.

Si utilizamos la caja en modo bridge, nuestro servidor tendrá una dirección IP pública. Por lo tanto, sería aconsejable configurar un DNS público y utilizar un servidor físico para una gestión óptima.

La presencia de un servidor DHCP es esencial para asignar automáticamente una dirección IP a las máquinas conectadas a través de VPN.

Utilizaremos la información del servidor S-DHCP-1, creado anteriormente en el capítulo Configuración del rol DHCP en Windows...

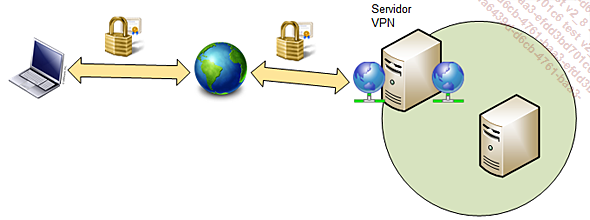

Servicios de escritorio remoto

RDS (Remote Desktop Services), anteriormente conocido como Terminal Services (TSE), es un rol de Windows Server que agrupa un conjunto de servicios para el acceso remoto a sesiones y aplicaciones de Windows.

Hay tres servicios principales asociados al rol RDS:

-

Desplegar escritorios remotos en los que cada usuario tenga su propia sesión de Windows.

-

Desplegar aplicaciones como RemoteApps para permitir su uso remoto, sin necesidad de una sesión remota completa. El usuario maneja entonces la aplicación RemoteApp desde su máquina.

-

Desplegar escritorios virtuales remotos a través de máquinas virtuales (VM) asignadas a cada usuario.

En la empresa, este tipo de servidor se utiliza con frecuencia para proporcionar una aplicación empresarial, que puede estar vinculada a una base de datos (en SQL Server, por ejemplo) y que requiere importantes recursos (CPU, RAM, red, etc.).

En lugar de instalar la aplicación en todas las estaciones de trabajo de las personas que necesitan utilizarla, se despliega en una infraestructura RDS. Esto significa que los usuarios pueden acceder a la aplicación de forma remota (ya sea como RemoteApp o desde un escritorio remoto), sin tener la aplicación localmente en su máquina.

El mantenimiento de la aplicación es más sencillo: las actualizaciones sólo se deben realizar en el servidor o servidores RDS. También se mejora la capacidad de respuesta de la aplicación, ya que será más fácil disponer de una conexión de red de alta velocidad entre el servidor de aplicaciones (RDS) y el servidor que aloja la base de datos.

1. Componentes de una infraestructura RDS

Una infraestructura RDS se compone de varios roles. Cada rol proporciona un conjunto de roles. Es importante familiarizarse con cada rol antes de implementar una infraestructura RDS, ya que esto le permitirá elegir los roles adecuados para sus necesidades: usuarios internos, usuarios móviles, usuarios de fuera de la empresa, etc.

a. Servicios de roles RDS

El rol de Servicios de Escritorio Remoto en Windows Server se divide en varios servicios, cada uno con una misión muy específica. Hay seis de estos servicios, que se describen a continuación:

Host de sesión Escritorio remoto - Remote Desktop Session Host

Es el servicio básico del rol RDS, ya que permite que una máquina...

Despliegue de MultiPoint Service

1. Introducción

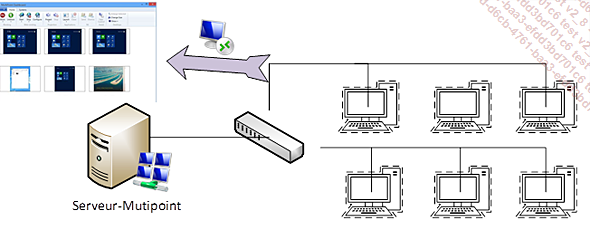

Windows MultiPoint Service es una solución innovadora desarrollada por Microsoft, especialmente diseñada para que los centros educativos faciliten la creación de aulas informáticas a menor coste.

Esta plataforma, que ofrece una experiencia Windows completa e independiente a cada usuario, permite una gestión centralizada en un potente servidor, lo que garantiza una implantación eficaz y rentable.

Cada usuario, gracias a las estaciones de bajo coste conectadas al PC host, se beneficia de una experiencia informática personal y familiar.

MultiPoint Server se distingue por su facilidad de uso, ya que no requiere los componentes completos de Remote Desktop Services para su despliegue, lo que lo hace ideal para escenarios en los que los dispositivos de usuario y el servidor están físicamente cerca.

Aunque originalmente se diseñó para el sector educativo, su utilidad se ha extendido a las PYME, lo que pone de manifiesto su versatilidad y eficacia, empleándose principalmente en seminarios o sesiones de formación.

Al integrar MultiPoint como función en Windows Server, Microsoft pretende hacerlo aún más accesible, en particular eliminando el límite de 20 usuarios por servidor.

2. Arquitectura

La arquitectura de Windows MultiPoint Server está diseñada para maximizar la simplicidad y la eficiencia, fomentando el uso de clientes ligeros.

El acceso se realiza a través del Escritorio remoto, lo que significa que el puerto 3389 debe estar autorizado si la conexión se realiza detrás de un cortafuegos.

Como veremos en la sección Ventajas de la solución, la mayoría de las operaciones se realizan en el servidor, lo que reduce el riesgo de pérdida de datos.

Para garantizar una alta disponibilidad, la función se puede alojar en un clúster.

Algunas empresas redirigen las carpetas de trabajo de los usuarios a un recurso compartido.

3. Ventajas de la solución

Ventajas para los usuarios: acceso a entornos de trabajo personales desde cualquier terminal conectado al servidor. Posibilidad de almacenar y gestionar documentos en áreas dedicadas, ya sean privadas o compartidas.

Ventajas para los administradores: herramientas avanzadas para controlar y gestionar la actividad...

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática