Seguridad y gestión de la autentificación

Los permisos NTFS

Cada vez que abre sesión, la información de identificación utilizada por el usuario (nombre de usuario y contraseña) se transfiere a un monitor de seguridad local que accede al Administrador de seguridad (SAM de Security Account Manager). Este último, asignará un token de acceso que determinará los derechos de acceso que posee ese usuario para todos los objetos "asegurables" (claves del Registro, archivos, carpetas, servicios, procesos, etc.) Este descriptor de seguridad revisa dos informaciones:

-

El SID del usuario.

-

La lista DACL del objeto al que intenta acceder el usuario.

A continuación, explicaremos estas dos nociones.

1. Los SID de usuarios

Un SID (Security IDentifier) es una manera única de identificar a un usuario o grupo de usuarios. Podemos encontrar estos identificadores en los token de acceso, en las ACL (Access Control List) y en las bases de seguridad de cuentas. Diríjase al apartado siguiente para ver una descripción completa sobre el mecanismo de las ACL.

Los SID son datos de longitud variable que forman una representación jerárquica del actor designado. La sintaxis es la siguiente: S-R-I-XXX-XXX-XXX.

-

S: la letra S (para recordar que se trata de un SID).

-

R: el número del formato binario de SID.

-

I: número entero que identifica la autoridad que ha emitido el SID.

-

XXX-XXX-XXX: serie de longitud variable, formada de identificadores de subautoridad o identificadores relativos (Relative IDentifier o RID).

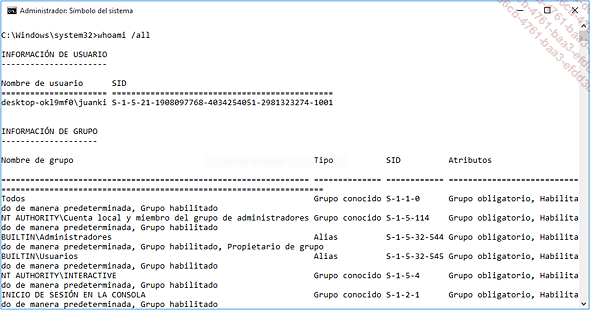

Puede visualizar los SID de esta manera:

En la línea de comandos, teclee: whoami /all.

Se muestra la información siguiente:

-

El SID correspondiente al grupo Administradores es S-1-5-32-544.

-

La autoridad que ha emitido este SID tiene como identificador el número 5.

-

La subautoridad tiene como identificador el número 32.

-

544 es el RID del grupo Administradores.

Puede comprobar los resultados mostrados con los siguientes comandos:

-

whoami

-

whoami /user /priv

-

whoami /groups

Se mostrarán los privilegios del usuario que está conectado en ese momento. Puede obtener algunos SID de usuarios o entidades de seguridad abriendo este árbol de Registro: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\Current Version\ProfileList.

Finalmente, los SID de algunas entidades se muestran en este otro árbol: HKEY_USERS.

2. Las listas de control de acceso

Una lista...

Las cuentas de usuario

Se puede distinguir entre las cuentas predefinidas y las cuentas interactivas, que permiten a los usuarios abrir una sesión en el equipo. Las cuentas predefinidas de tipo Administrador o Invitado le permiten sacar provecho de algunas funciones del sistema operativo. Este tipo de cuenta no corresponde pues a un usuario real. Por el contrario, una cuenta de usuario interactiva corresponde a una persona física. El sistema le da una imagen, llamada perfil, que se almacena en esta ubicación: C:\Usuarios\<Nombre Usuarios>.

Cada usuario pertenece a un grupo genérico (predefinido). Igual que se puede crear nuevos usuarios, también se puede crear nuevos grupos.

Cada grupo tiene un conjunto de permisos y restricciones. Así como el grupo de los administradores dispone de todos los permisos, el de los invitados tiene una especie de « libertad vigilada ».

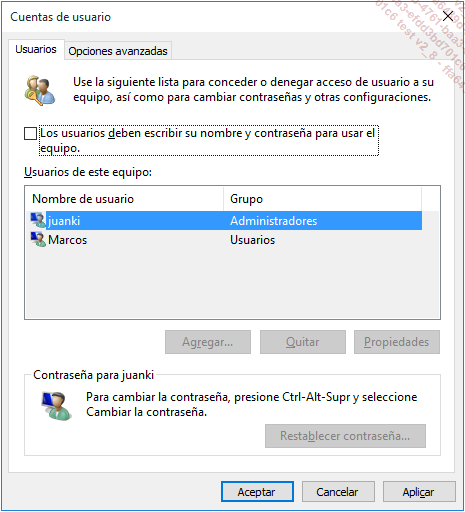

Se puede acceder a la gestión de las cuentas de usuario desde el Panel de control, en la sección Cuentas de usuario. Observe que en Windows 10, también puede acceder a la gestión de las cuentas de usuario desde la utilidad de gestión de configuración del PC. También puede utilizar la consola de administración avanzada de los usuarios introduciendo el comando netplwiz en el área de búsqueda del menú Inicio.

Si desea reinicializar la contraseña de una cuenta, desde la administración avanzada de usuarios, haga clic en el botón Restablecer contraseña…. Tenga en cuenta que esta opción se deshabilitará si ha iniciado sesión con una cuenta de Microsoft. De hecho, la modificación se realizará en línea.

Para acceder a las propiedades de un usuario y visualizar a qué grupo pertenece, es decir, el tipo y el nivel de acceso de la cuenta, haga clic en el botón Propiedades.

Seleccione la pestaña Opciones avanzadas, y después en la sección Administración avanzada de usuarios, haga clic en el botón Opciones avanzadas. Se muestra la consola de administración de las cuentas de usuario. También puede acceder a esta consola introduciendo el comando lusrmgr.msc en el área de búsqueda del menú Inicio.

Durante la instalación de Windows, hemos visto que es posible configurar una cuenta de usuario de tipo...

El control de la cuenta de usuario

Windows Vista introdujo un nuevo concepto de seguridad llamado UAP o User Account Protection (en castellano, control de cuenta de usuario). Se utilizan otros términos: Least-Privilege User Accounts o Limited User Accounts (LUA). Este concepto, ahora llamado UAC (User Account Control), se ha conservado y mejorado en Windows 7 y después en Windows 8 y finalmente en Windows 10 para que sea menos restrictivo para el usuario. Esta funcionalidad permite limitar el campo de acción de softwares malintencionados.

Los usuarios creados por Windows tienen estado de administrador protegido, es decir que la funcionalidad UAC está activada para estas cuentas. No es el caso de la cuenta Administrador que designa la cuenta integrada en el sistema operativo pero que, por defecto, está desactivada.

Cuando un usuario tiene permiso para interactuar sin restricción con el sistema, puede instalar una aplicación, escribir en la rama del registro HKEY_LOCAL_MACHINE, instalar dispositivos, arrancar servicios, etc.

En modo protegido, todos los procesos iniciados por un administrador se ejecutan con un mínimo de permisos. Si, por ejemplo, abre un programa desde el menú Inicio, la aplicación se ejecutará en un contexto limitado con los mismos permisos que se han definido previamente.

Si la aplicación, para poder ejecutarse correctamente, requiere más permisos, será necesario que la cuenta de administrador pueda ejecutar el proceso de modo no restrictivo. El proceso hereda entonces numerosos privilegios acordados por esta elevación de priviliegios (Over The Shoulder (OTS) elevation).

Cuando un programa necesita ejecutarse en modo de elevación de privilegios, un cuadro de diálogo le advierte. Por lo tanto, por defecto, no hay la posibilidad de elevar privilegios a una aplicación sin el consentimiento explícito del usuario. Vamos a ver en esta sección que ahora es posible, en Windows, desactivar la petición de confirmación del proceso de elevación de privilegios.

Tenga en cuenta de todos modos que el servicio que permanece activo incluso cuando selecciona el parámetro menos seguro para esta función.

1. Las cuentas de usuario

Cada vez que abre una sesión de usuario, se le asigna un token de acceso (Token). Este token contiene la lista de privilegios de que usted...

Windows Hello

Windows Hello es una nueva funcionalidad de Windows 10 cuyo objetivo es poner a disposición de los usuarios funciones de autentificación biométrica. Esta funcionalidad es el resultado de la implementación del framework FIDO 2.0.

El uso de contraseñas representa un riesgo, ya que no se respetan lo suficiente las buenas prácticas en cuanta la longitud, la duración y el almacenamiento de estas.

Windows Hello responde a las exigencias de los estándares de seguridad actuales.

Microsoft ha anunciado que esta funcionalidad soportará tres tipos de capturas biométricas diferentes. De hecho, puede abrir una sesión a través de dispositivos de lectura de huellas digitales, de reconocimiento facial o de reconocimiento de iris.

De todos modos tenga en cuenta disponer de un dispositivo compatible con Windows Hello para evitar cualquier problema de reconocimiento del mismo.

Para la lectura de huellas digitales, el sistema soporta la utilización de dispositivos existentes. Las restricciones de este tipo de dispositivos son limitadas. Por el contrario, para el reconocimiento facial hay que disponer de un lector de infrarrojos adaptado como la cámara RealSense 3D de Intel.

El radio de acción de Windows Hello no se limita solo a la autentificación en el equipo local, sino que también puede autentificar en aplicaciones y servicios web a través de Microsoft...

Trucos de las cuentas de usuario

A continuación le explicamos algunos trucos útiles.

1. Inicio de sesión automático en Windows

En el área de búsqueda introduzca: netplwiz.

Desmarque la casilla Los usuarios deben escribir su nombre y contraseña para usar el equipo.

Haga clic en Aceptar.

Si es preciso cambie el nombre de usuario.

Introduzca la contraseña y confírmela.

Haga clic de nuevo en Aceptar.

Vamos a explicar dos cosas que deberá tener en mente:

-

Necesita una contraseña para evitar cualquier intento de conexión remota.

-

Si su ordenador es accesible físicamente para otras personas, el conjunto de datos también lo es.

2. Restablecer una contraseña olvidada

Puede parecer curioso, pero esta herramienta funciona con una memoria USB externa, una tarjeta de memoria e incluso un iPod (si no tiene una unidad de disquete). Este procedimiento funciona solo con una cuenta local y no con una cuenta Microsoft (cuenta conectada). A continuación, le explicamos cómo crear un disco de emergencia:

Desde el Panel de control, seleccione la sección Cuentas de usuario y a continuación Cuentas de usuario.

Haga clic en el enlace Crear un disco para restablecer contraseñas.

O bien, en la zona de búsqueda de la barra de tareas, teclee crear disco para restablecer, y seleccione Crear un disco para restablecer...

La consola de componentes

El método consiste en crear una consola (MMC, Microsoft Management Console) en la que pueda añadir complementos, como por ejemplo, el Editor de objetos de directiva de grupo.

1. Creación de un archivo de consola

Pulse las teclas [Windows] R.

Introduzca el siguiente comando: mmc.

Haga clic en Archivo - Guardar.

Por defecto, el directorio de almacenamiento de archivos de consola es el siguiente: Herramientas administrativas.

Haga clic en Ver - Personalizar... para activar o desactivar algunos elementos de la consola.

Ahora veamos cómo añadir complementos.

2. Añadir un complemento

El Editor de directiva de grupo

Este componente permite, en particular, la manipulación de un gran número de configuraciones del Registro. Veamos cómo utilizarlo.

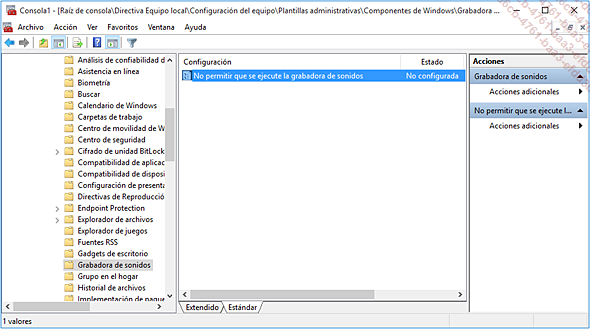

Se puede acceder al Editor desde la consola anteriormente creada o buscando Modificar la directiva de grupo en la barra de búsqueda o introduciendo gpedit.msc..

1. Utilizar el Editor de directiva de grupo

Veamos un ejemplo sencillo:

Abra el siguiente árbol: Directiva Equipo local - Configuración del Equipo - Plantillas administrativas - Componentes de Windows - Grabadora de sonidos.

Abra la siguiente directiva: No permitir que se ejecute la grabadora de sonidos.

Seleccione el botón de acción Habilitada y haga clic en Aceptar.

Intente abrir la grabadora de sonidos mediante el siguiente comando: soundrecorder.exe.

Un mensaje le indicará que no es posible abrir este programa porque está protegido por una directiva de restricción de software.

Puede deshabilitar la directiva o eliminarla marcando el botón de acción No configurada.

Vuelva a realizar las mismas operaciones en el árbol Equipo local/No-administradores.

Podrá abrir la grabadora de sonidos, pero si intenta realizar esta misma acción desde una cuenta de usuario sin privilegios de administrador, le aparecerá el mismo mensaje de error que antes.

Desactive la directiva otra vez.

Abra el árbol Directiva Equipo local - Configuración del usuario - Plantillas administrativas - Componentes de Windows - Grabadora de sonidos.

Active la misma directiva e intente abrir...

El cortafuegos de conexión a Internet

Un cortafuegos de conexión a Internet (o firewall) es un dispositivo de software o hardware que comprueba que los datos entrantes o salientes que van o vienen de redes externas como Internet. Un cortafuegos le permite protegerse de ataques de hackers o de programas maliciosos que intenten tomar el control de una manera u otra de su sistema. Veamos cómo funciona el cortafuegos de conexión a Internet integrado en Windows. Pero antes, debemos ver los conceptos de puerto y protocolo.

1. Puertos y protocolos de red

Un protocolo de red es un conjunto de reglas para un tipo de comunicación definido. Los protocolos más conocidos son:

-

FTP (File Transfer Protocol) utilizado para la transmisión de ficheros en Internet.

-

HTTP (Hypertext Transfer Protocol) : sirve para los navegadores web que se conectan a Internet.

-

SMTP (Simple Mail Transfer Protocol) : sirve para la transferencia del correo electrónico a los servidores de mensajería.

-

UDP (User Datagram Protocol) : utilizado por Internet, forma parte de la capa de transporte de la pila de protocolo TCP/IP.

-

TCP (Transmission Control Protocol) es un protocolo de control de transmisiones de datos como UDP.

Cuando una aplicación inicia una conexión entrante o saliente, utiliza un protocolo al que se asocian uno o varios números de puerto. Vamos a explicar este segundo concepto… En programación, un puerto es el nombre asignado a una conexión de tipo lógico que utiliza un protocolo. Se puede definir como una puerta que se deja abierta o cerrada en su sistema operativo. Puede imaginar un inmueble con varios pisos en que cada piso tiene una puerta de entrada: un solo edificio, pero varias puertas …

En otros términos, una aplicación como su navegador de Internet utilizará uno o varios protocolos y uno o varios puertos para comunicarse con el exterior. En sentido inverso, una aplicación que se ejecuta desde un equipo remoto puede necesitar que haya uno o varios puertos abiertos en su ordenador para cumplir algunas tareas como, por ejemplo, la instalación de una actualización.

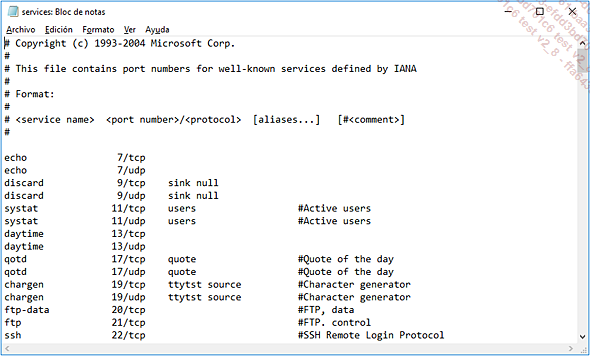

Para ver la lista de puertos que están definidos en su equipo, basta con ejecutar este comando: notepad %SystemRoot%\system32\drivers\etc\services.

Como conclusión, un cortafuegos de conexión es un programa encargado de limitar...

Virus y otras amenazas en Internet

La seguridad de un sistema, también pasa por el control de lo que forma parte de las aplicaciones de este sistema, y la detección de cualquier comportamiento que no sea normal.

A continuación puede ver una lista de los principales tipos de aplicaciones que pueden ser perjudiciales para su ordenador:

-

Virus: es un programa capaz de infectar los archivos y propagarse usando los soportes extraíbles o de red.

-

Gusano: programa que se propaga de una computadora a otra a través de redes.

-

Ransomware: cifra y bloquea el uso de sus datos a cambio de pago.

-

Spyware o software espía: designa a un programa que espía y luego transmite información confidencial sobre usted a un tercero.

-

Adware: rastrea sus hábitos en Internet y puede, por ejemplo, mostrar ventanas publicitarias en función del perfil que se ha definido. Muchos sitios web pueden instalar este tipo de software sin su conocimiento.

-

Keylogger o grabador de pulsaciones: programa que registra todos los datos introducidos en el teclado y los transmite (contraseñas, número de tarjeta de crédito, etc...).

-

Drive-by download: programa que se descarga sin su consentimiento. Esto puede ocurrir cuando intenta cerrar un cuadro de diálogo.

-

Redirector de página: programa que va a redirigir una parte o todas las páginas predefinidas (página de inicio, de búsqueda, etc.) a un sitio malicioso.

-

Spam: correo electrónico comercial que no se ha pedido.

-

BHO o Browser Helper Objects o hijacker: programa que permite personalizar y controlar algunos parámetros de un navegador como Internet Explorer. Pueden ser creados para fines "pacíficos" (la barra de herramientas que ofrece Google) o maliciosos.

-

Dialer: programa que establece, además de su conexión por defecto, una conexión remota con una tarifa sobrefacturada.

-

Troyano o Caballo de Troya: programa que contiene funciones ocultas que se pueden ejecutar en segundo plano sin conocimiento del usuario. Dan acceso al equipo en el que se ejecutan abriendo una puerta trasera (Backdoor).

Tenga en cuenta que el límite entre estos tipos de amenazas sigue sin estar claro y que muchos programas maliciosos pueden usar diferentes técnicas para propagarse.

1. El centro de Seguridad de Windows

Windows 10 ofrece de manera predeterminada y centralizada, un sistema de protección...

Espacio aislado de Windows

Desde hace algunas versiones, Windows se ha sido equipado con una función llamada Windows Sandbox. Esta característica crea un entorno de escritorio temporal aislado (un contenedor), en el que puede instalar y ejecutar aplicaciones sin el riesgo de afectar el sistema host.

Esta característica le permite probar un archivo o software potencialmente peligroso sin crear riesgos, ya que el entorno virtual creado está aislado y se destruirá cuando se cierre la máquina virtual.

1. Instalación

La función Windows Sandbox solo está disponible desde la Build 18035 en las ediciones Pro y Enterprise. Se acompaña de los siguientes requisitos técnicos previos: arquitectura de 64 bits con 2 núcleos y soporte de virtualización, 4 GB de RAM y 1 GB de espacio disponible.

Escriba características en la barra de búsqueda y haga clic en Activar o desactivar las características de Windows.

Marque la casilla Sandbox de Windows y haga clic en el botón Aceptar.

Reinicie la máquina. La funcionalidad aparece en el menú Inicio, menú Windows Sandbox.

También tenga en cuenta que la instalación de esta característica agrega un disco virtual de 8 GB llamado PortableBaseLayer, visible solo desde Administrador de discos. Parece que este disco virtual ya no es visible en las últimas versiones de Windows...

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática