Introducción a Metasploit

La historia de Metasploit

En 2003, el consultor en seguridad de los sistemas de información HD Moore desarrolló los inicios del Framework Metasploit. Su idea no era crear una herramienta como esta ni una comunidad tan activa. HD simplemente quería crear un framework flexible para el mantenimiento de los exploits que utilizaba durante sus auditorías de seguridad. De hecho, los exploits requerían que se reelaboraran de manera continua para que se pudieran ejecutar sobre diferentes objetivos, lo que le hacía perder mucho tiempo de forma recurrente.

De este deseo de ahorrar tiempo surgió la primera versión de Metasploit, desarrollada en Perl en 2003, que integraba 11 exploits.

Desde entonces, el proyecto Metasploit no ha parado de evolucionar y ofrecer nuevas funcionalidades, con la integración de 19 exploits y 27 payloads en 2004 para la versión 2.0.

Al recibir un apoyo significativo de la comunidad, se unieron rápidamente al proyecto varios consultores en seguridad de sistemas de información, como Matt Miller y Spoonm, lo que facilitó que se convirtiera rápidamente en una herramienta esencial para las auditorías de seguridad.

A partir de 2007, Metasploit ya no era solo un simple conjunto de scripts, sino que realmente se convirtió en un Framework, cuya arquitectura de software se pensó y rediseñó durante 18 meses. Este punto de inflexión marca...

Las diferentes versiones de Metasploit

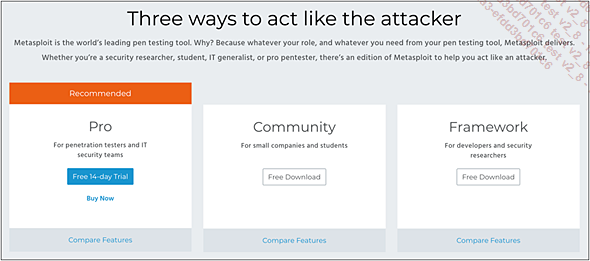

Tras la adquisición de Metasploit por Rapid7, se lanzaron dos nuevas «versiones», la versión Community y la Pro:

Community es una versión ligera y gratuita, destinada a pequeñas empresas y estudiantes que deseen aprender el Framework. Esta versión tiene una interfaz web para simplificar las pruebas.

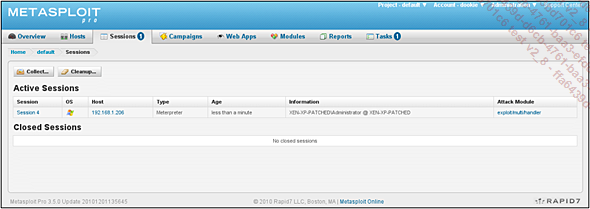

La versión Pro es la más completa de Metasploit, integrando también una interfaz web avanzada y funcionalidades adicionales, como la realización automática de ataques por fuerza bruta, asistentes para diferentes tipos de auditorías, plantillas de informes de auditoría, así como la posibilidad de realizar auditorías sobre aplicaciones web (OWASP Top 10) y la implementación de campañas de phishing.

Todas estas funcionalidades cuestan alrededor de 15 000 dólares al año.

Las funcionalidades para cada versión de Metasploit están disponibles en https://www.rapid7.com/products/metasploit/download/editions/.

¿Por qué este libro?

La seguridad de los sistemas de información es uno de los temas que resulta difícil eludir en la actualidad. En España, a nivel europeo y en el resto del mundo, han surgido nuevas regulaciones (como el Reglamento General de Protección de Datos o RGPR), nuevas leyes, etc.

En España, la piratería bajó un 8 % en 2021, pero, aun así, supuso pérdidas por valor de 2 271 millones de euros. Este libro tiene sentido en este contexto.

De hecho, el Framework Metasploit es parecido al campo de la seguridad de los sistemas de información: reactivo y evolutivo.

Así, este libro tiene como objetivo enseñarle desde los conceptos básicos del uso del Framework Metasploit hasta las técnicas más avanzadas y específicas; es decir, el objetivo es acompañarlo de manera evolutiva durante el proceso de adquisición de dominio de esta herramienta, utilizada por muchos auditores en seguridad informática.

Metasploit evoluciona rápidamente, por lo que este libro se ha diseñado para que no quede obsoleto en los próximos años, basándose principalmente en los conceptos principales del Framework.

Como el proyecto Metasploit se desarrolló en Ruby, el conocimiento de este lenguaje de programación es de una gran ayuda a la hora de desarrollar sus propios scripts. Esta parte no se cubrirá...

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática