Gestionar activos y la alta disponibilidad

Gestionar switches y routers

1. Herramientas e interfaces de administración

a. Interfaces CLI

Al elegir un equipo de red, en particular un router o switch, se plantea la cuestión de la gestión del equipo: ¿es gestionable? En otras palabras, ¿puede configurarse y adaptarse a la red para la que está destinado?

Los equipos no gestionables suelen ser vendidos a bajo coste por los fabricantes y, a medida que se asciende en la gama, aparece una interfaz de gestión en el equipo. Los equipos que se venden como «equipos adaptados para uso empresarial» deben ser gestionables, aunque no siempre es así.

El modo más básico, pero a veces el más eficaz, de administración de un dispositivo de red es a través de una interfaz minimalista que permita introducir líneas de comandos, conocida como CLI (Command Line Interface; interfaz de línea de comandos). Estos comandos CLI dependen del dispositivo en cuestión y del fabricante. Cada fabricante define e implementa sus propios comandos; recuerde que la mayoría de los sistemas operativos para elementos de red activos están patentados.

Por ejemplo, Cisco lleva desarrollando un sistema operativo llamado IOS (Internetwork Operating System; Sistema operativo de interconexión de redes) desde su creación a principios de los 80. Este IOS ha hecho que el fabricante tenga éxito en el mundo de las redes.

Se puede acceder a la CLI a través de la red IP, es decir, desde cualquier estación de trabajo conectada a la LAN o a la WAN mediante un protocolo como TELNET y su homólogo SSH, mucho más seguro. Estos dos protocolos también se utilizan para la gestión de servidores y permiten introducir comandos de forma sencilla en un dispositivo remoto; como si estuviera conectado físicamente a él.

Así es como, por ejemplo, un ISP puede verificar la conexión a Internet de uno de sus clientes: conectándose a distancia al equipo y, más concretamente, utilizando una utilidad en modo cliente que usa el protocolo SSH en la dirección IP del router del cliente.

La pregunta que tendrá que hacerse cuando configure un equipo por primera vez es: ¿cómo puedo conectarme a la dirección IP del equipo si no la tiene, dado que nunca ha sido configurado?

En este caso, o bien el fabricante...

Alta disponibilidad

1. Introducción

La función del administrador de redes consiste en garantizar que la red funcione correctamente y puede necesitar implementar ciertos mecanismos de tolerancia a fallos en función del contexto y del nivel de disponibilidad que requiera la actividad de la empresa.

Esta necesidad de alta disponibilidad llevará a utilizar un segundo enlace físico, un segundo equipo activo, o incluso más, para tomar el relevo en caso de avería. Los mecanismos de redundancia se pueden diferenciar según el nivel en el que operan, con referencia al modelo OSI. Así, es habitual encontrar mecanismos H.A. (High Availability; Alta disponibilidad) que proporcionan redundancia en el nivel 2 de Ethernet, como spanning-tree y agregación, y otros que se centran en el nivel 3 de IP, como los protocolos de enrutamiento dinámico o de redundancia de routers como VRRP (Virtual Router Redundancy Protocol; Protocolo de redundancia de router virtual). Este principio también se puede extender a la capa de aplicación: agrupamientos de servidores web, máquinas virtuales redundantes, etc.

En esta sección, examinaremos los mecanismos de tolerancia a fallos que los administradores de redes pueden necesitar implementar. Aquí nos limitaremos a los mecanismos de nivel 2 y 3, que se encuentran entre los más comunes y fáciles de implementar.

2. Redundancia de los enlaces físicos y agregación

a. Principio del spanning-tree

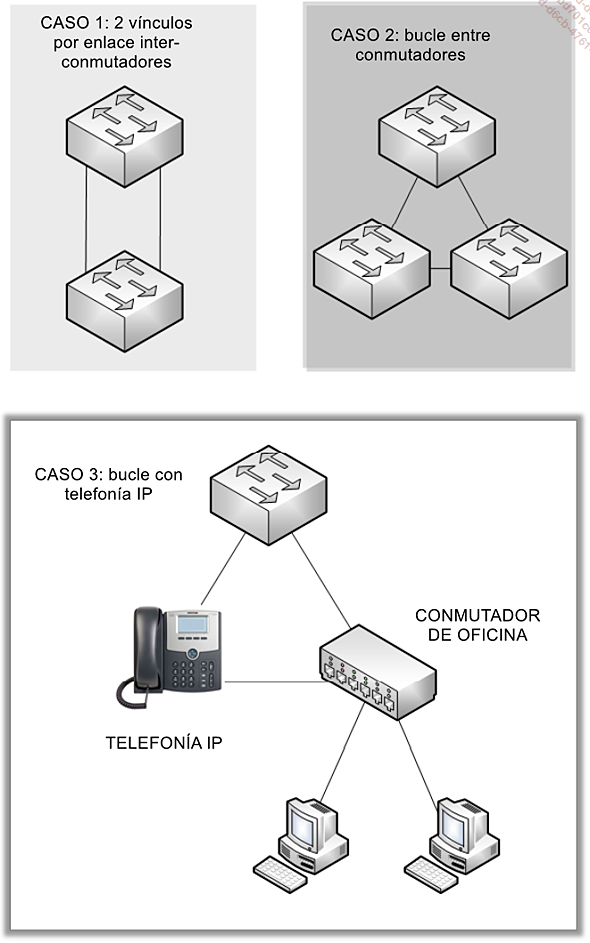

El Spanning tree es un protocolo estándar 802.1D de nivel 2 diseñado inicialmente para evitar la formación de bucles de red. Un bucle de red de nivel 2 da lugar a lo que se conoce como tormenta de difusión, es decir, tramas que circulan indefinidamente por la red y que acaban provocando la paralización completa de la misma o, al menos, de la VLAN en cuestión.

Tres ejemplos de cableado que conducen a un bucle de red

Existen muchas implementaciones de spanning-tree patentadas o abiertas, las principales diferencias entre ellas son la velocidad de convergencia del algoritmo utilizado y si se gestiona o no una infraestructura multi-VLAN.

La idea genérica que subyace en el algoritmo de spanning-tree es formar un árbol que enumere todas las rutas para ir desde un switch raíz llamado root hasta el conjunto de los otros switchs de una infraestructura...

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática