Los atacantes y PowerShell

Algunos ejemplos de ataques

Este capítulo presentará algunas técnicas de ataques en PowerShell y nos permitirá tener una visión general de las capacidades de un atacante con PowerShell. Estos ataques no tienen vínculos particulares entre sí. Se llevan a cabo indistintamente desde la máquina Kali o desde el cliente interno de Windows 10. Estas acciones representan que un atacante puede llevar a cabo diferentes etapas de un ataque en un SI y con PowerShell.

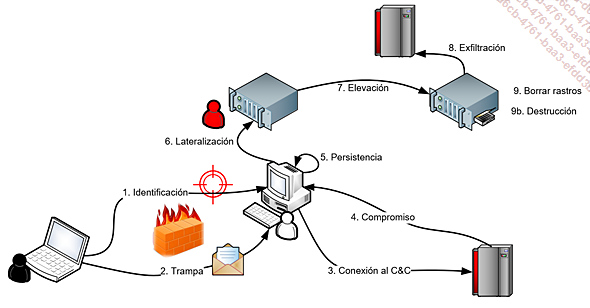

Aquí le ofrecemos un nuevo esquema genérico de un ataque a un sistema de información. De hecho, aunque las vías técnicas de ataques a los SI son muy variables, las etapas generales suelen ser las mismas:

-

Reconocimiento pasivo: el reconocimiento se realiza sin dejar rastros identificables en el sistema de la víctima.

-

Reconocimiento activo: esta vez, el atacante deja rastros en los sistemas.

-

Compromiso inicial: se trata del primer ataque, el que permite al pirata establecerse en el sistema.

-

Mantenimiento del acceso (o persistencia): para garantizar el acceso al sistema de la víctima a lo largo del tiempo.

-

Elevación de privilegios locales: cambio de los privilegios adquiridos por el ataque inicial a privilegios de administrador local.

-

Lateralización: propagación del ataque en el sistema de información hasta la identificación de una máquina que permite el siguiente paso.

-

Elevación de privilegios en la infraestructura: obtención de permisos amplios en el sistema informático de la víctima.

-

Exfiltración: transferencia de datos de la víctima a una máquina del atacante.

-

Eliminación de rastros: destrucción de elementos que permiten rastrear al atacante.

-

Destrucción: ataque con ransomware o simple destrucción del SI de la víctima.

1. Escaneo de red en PowerShell

Para todas estas etapas, el atacante se adapta a las tecnologías presentes en la estación de trabajo. Dada su casi omnipresencia, PowerShell es, por lo tanto, el elegido para llevar a cabo acciones ofensivas una vez que se han establecido los accesos iniciales. De esta manera, es posible realizar acciones de reconocimiento o de lateralización con la ayuda de PowerShell. Nuestro primer ejemplo es, por lo tanto, un clásico entre los clásicos: el escaneo de red.

a. Definición...

Un caso en la vida real: Emotet

Antes de pasar al siguiente capítulo, es interesante examinar un caso real de malware en PowerShell. Aunque no podemos proporcionar ejemplos (samples en inglés) de malware exclusivos en este libro, podemos utilizar ejemplos de malware conocidos y largamente difundidos.

Emotet es un malware que fue ampliamente conocido desde 2014 hasta 2021. En 2021, las fuerzas del orden ucranianas y alemanas tomaron el control de los servidores del malware (y realizaron algunas detenciones). Los creadores de Emotet utilizaban su código para infectar máquinas (por ejemplo, a través de macros maliciosas en un archivo de Word adjunto a un correo electrónico) y luego vendían el acceso a otros grupos de ciberdelincuentes. Emotet infectó más de un millón de ordenadores en todo el mundo y se utilizó para distribuir otros programas maliciosos, como Trickbot o Ryuk. Todo esto resultó en numerosos ataques de ransomware en todo el mundo.

En esta sección, examinaremos cómo se ve un código real de malware. Hay muchas versiones de Emotet, que se han desglosado en muchas ramas y partes con el tiempo.

Vamos a ver, concretamente, el dropper del malware Emotet. Un «dropper» es el bloque de código inicial que permite descargar la carga real del malware.

La empresa InQuest ofrece un conjunto de muestras de malware con licencia MIT en su GitHub...

Conclusión

Este capítulo ha ilustrado lo que es posible hacer con la consola de PowerShell: escanear redes, atacar aplicaciones, atacar la infraestructura y criptografía son algunos de los campos en los que el lenguaje de Microsoft puede ser utilizado con fines maliciosos. Se podría haber detallado ataques como el ataque de fuerza bruta a servicios de red (HTTP, FTP, correo electrónico), las elevaciones locales de privilegios o las evaluaciones de la infraestructura.

Sin embargo, estos pocos ejemplos permiten comprender la diversidad de capacidades del lenguaje desde un punto de vista ofensivo. Ningún aspecto de un sistema de información es inaccesible con este lenguaje, que está presente de manera nativa en la mayoría de los ordenadores en la actualidad. En el próximo capítulo, veremos cómo combinar los elementos vistos hasta ahora para desarrollar un software sencillo capaz de tomar el control de una máquina en nuestra infraestructura del Lab y ejecutar algunas acciones simples.

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática