Reducir la superficie de ataque

Introducción

Este capítulo está dedicado a la securización de Windows Server 2016. La seguridad se encuentra en el núcleo de este sistema operativo, cuya implantación más evidente es la instalación llamada "mínima", de ahí el nombre inglés "Core" para nombrarla. En este capítulo descubrirá cómo administrar esta versión tan particular y tan útil en un entorno hostil.

Principios del servidor Core

Esta sección presenta las principales características del servidor Core, los dominios para los que ha sido previsto su uso, así como aquellos para los que no es posible utilizarlo.

1. Restricciones ligadas a una instalación mínima

Con la opción de instalación por defecto, la interfaz estándar de usuario (a saber, el intérprete de comandos gráfico de servidor) no está instalado. Por ello, las tareas de gestión del servidor se realizan mediante herramientas de interfaz de usuario remotas (RSAT, del inglés Remote Server Administration Tool), Windows PowerShell o, si tiene lugar, de forma local por línea de comandos (o Windows PowerShell).

Por analogía, esta instalación mínima sigue llamándose Core, como en Windows Server 2008 y 2008 R2, por parte de los usuarios.

El interés de una instalación Core consiste en reducir la superficie de ataque, lo cual tiene un impacto en los roles que pueden instalarse en el servidor. La aplicación de las actualizaciones también se ha visto reducida, lo que facilita el ciclo de vida del servidor.

Es posible instalar los siguientes roles en un servidor Windows Server 2012 R2:

-

Controlador de dominio (típicamente un RODC).

-

Servicios de Certificados de Active Directory.

-

Servicios AD LDS (Active Directory Lightweight Directory Services).

-

Servidor DHCP y DNS.

-

Servidor...

Configurar de manera local un servidor Core

La ausencia de consolas de administración no incita a administrar de forma local un servidor Core, lo cual forma parte del objetivo. Una vez se ha realizado la configuración mínima, basta con conectarse desde un host de remoto que posea consolas de administración que permitan superar estas restricciones. Esta sección cubre la configuración inicial para autorizar una administración descentralizada.

Con Windows Server 2016, también es posible utilizar la consola Administrador del servidor para administrar un servidor Core (habilitando winrm en el servidor Core previamente).

En el modo Core, cuando se abre una sesión, se utiliza la línea de comandos como interfaz, y ésta se abre de forma automática. Para que PowerShell sea la línea de comandos por defecto en Windows Server 2016, ejecute el siguiente comando en una ventana PowerShell:

$RegPath = "Microsoft.PowerShell.Core\Registry::HKEY_LOCAL_MACHINE\

SOFTWARE\Microsoft\Windows NT\CurrentVersion\winlogon"

Set-ItemProperty -Confirm -Path $RegPath -Name Shell -Value

'PowerShell.exe -noExit -Command "$psversiontable'

Restart-Computer

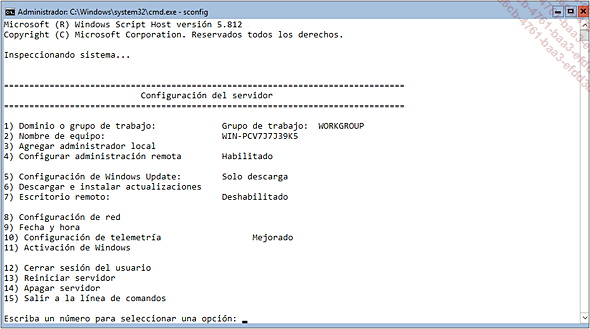

1. Sconfig

Para simplificar la configuración inicial de un servidor Core, se utiliza la herramienta sconfig. Esta consola permite configurar los siguientes elementos desde su menú interactivo:

-

Unirse a un dominio o grupo de trabajo.

-

Cambiar el nombre del equipo.

-

Agregar un administrador local.

-

Configurar la administración remota.

-

Conectarse a Windows Update.

-

Definir la configuración de red.

-

Configurar la fecha y hora.

Abrir esta herramienta es tan sencillo como escribir su nombre en una ventana de comandos: sconfig.

Gracias a esta herramienta, puede llevar a cabo fácilmente algunas configuraciones. Vamos a ver qué más hay que hacer para configurar el servidor.

2. Parámetros regionales

Si desea modificar...

Administración remota

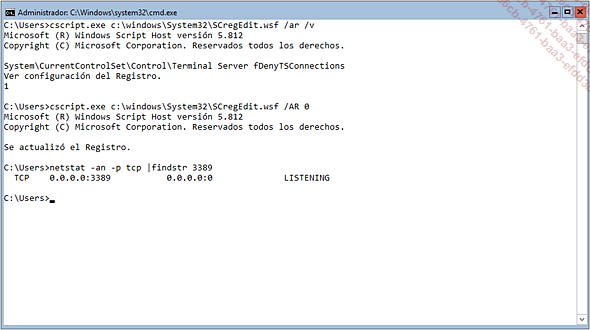

1. Activación del Escritorio remoto

Como con la versión con experiencia de usuario de Windows Server 2016, el acceso remoto no está activado por defecto. Puede verificar el estado de su activación con el siguiente comando:

cscript.exe c:\windows\system32\scregedit.wsf /AR /v

Como se explica en el capítulo Servicios de Escritorio remoto, la clave fDeny- TSConnections deshabilita el control remoto cuando su valor es 1, como es el caso por defecto. El mismo script permite cambiar la clave a cero y autorizar las conexiones:

cscript.exe c:\windows\system32\scregedit.wsf /AR 0

En este estado, sólo los clientes que ejecuten al menos Windows Vista o Windows Server 2008 podrán conectarse. Para autorizar la conexión de clientes de versiones anteriores:

cscript.exe c:\windows\system32\scregedit.wsf /cs 0

La siguiente captura de pantalla muestra los comandos descritos anteriormente y permite, mediante el comando netstat y su filtro sobre el valor 3389 (puerto TCP de los servicios de Escritorio remoto) darse cuenta de que el servicio Escritorio remoto no estaba habilitado antes de ejecutar estos comandos.

2. Activación de WinRM

WinRM es la implementación de Microsoft del protocolo WS-Management. El objetivo consiste en poder comunicar dos sistemas del sistema de información, pudiendo atravesar correctamente los firewalls. Para instalar WinRM, ejecute el siguiente comando desde...

Dotar de seguridad al servidor Core

1. Administración del firewall

Como en la versión con experiencia de usuario, el firewall de Windows está habilitado por defecto en la edición mínima. Esto resulta bien visible pues el servidor no responde al comando ping, mientras que la dirección MAC correspondiente a la IP está visible con el comando arp -a. La gestión de las reglas de firewall puede volverse compleja, por lo que resulta útil poder administrarlas a distancia. Esto puede realizarse mediante las directivas de grupo, pero también utilizando la consola adecuada de forma remota. Antes de ello, es necesario haber autorizado la administración de las reglas de firewall a distancia sobre el servidor, ejecutando el siguiente comando:

netsh advfirewall set currentprofile settings remotemanagement enable

La consola Firewall de Windows con seguridad avanzada no permite seleccionar directamente un equipo remoto. Para ello, es necesario ejecutar el administrador de consola mmc y, a continuación, agregar la consola Firewall de Windows con seguridad avanzada y, a continuación, tendrá la posibilidad de seleccionar el equipo concreto. Encontrará más información acerca de la configuración del firewall en modo gráfico en el capítulo Securizar su arquitectura.

Las demás consolas mmc pueden estar autorizadas sobre el firewall para poder utilizarse...

Implementar un servidor Core y sus aplicaciones asociadas

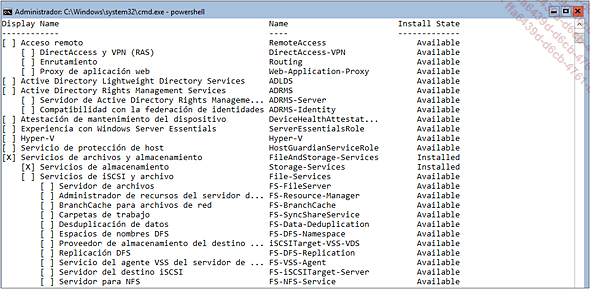

1. Instalación de roles y características

La instalación de roles se realiza a través de los comandos PowerShell Get-WindowsFeature y Add-WindowsFeature. El primero enumera los roles instalados o no, y el segundo permite instalarlos. Para eliminar un rol o una característica, será preciso utilizar el cmdlet PowerShell Remove-WindowsFeature.

Un ejemplo de salida por pantalla del comando Get-WindowsFeature es:

a. Roles de red

La instalación de roles de red se limita a un simple comando. He aquí los comandos que permiten realizar la instalación de los distintos roles de red disponibles. Estos roles consumen pocos recursos de sistema pero son necesarios permanentemente. Utilizar una instalación mínima permite dotarlos de seguridad y limitar los cortes de servicio gracias a la reducción del número de actualizaciones de seguridad a instalar.

Instalar el rol DHCP Server

Para instalar el rol DHCP Server, utilice los siguientes comandos:

Add-WindowsFeature DHCP

Para autorizar el servidor DHCP, ejecute:

Add-DhcpServerInDC -DnsName DC1.MiSociedad.Priv

Si el servidor se convierte, a continuación, en controlador de dominio habrá que autorizarlo de nuevo.

Para crear un ámbito sobre el servidor DHCP que incluye el rango de direcciones 172.16.0.100 a 172.16.0.250:

Add-DhcpServerv4Scope -Name "Ámbito de mi empresa" -StartRange

172.16.0.100 -EndRange 172.16.0.250 -SubnetMask 255.255.255.0

Para definir un rango de exclusión:

Add-DHCPServerV4ExclusionRange -ScopeId 172.16.0.0 -StartRange

172.16.0.100 -EndRange 172.16.0.120

Para proveer una dirección IP de la puerta de enlace por defecto y los servidores DNS en los contratos DHCP:

Set-DhcpServerv4OptionDefinition -OptionId 3 -DefaultValue 172.16.0.254

Set-DhcpServerv4OptionDefinition -OptionId 6 -DefaultValue 172.16.0.1

Para proveer el sufijo DNS en el contrato DHCP:

Set-DhcpServerv4OptionDefinition -OptionId 15 -DefaultValue

MiSociedad.Priv

Para habilitar el ámbito:

Set-DhcpServerv4Scope -ScopeId 172.16.0 -Name "Ámbito de mi empresa"

-State Active

El comando netsh sigue existiendo, si no quiere utilizar PowerShell. Puede consultar la lista de argumentos utilizando el comando netsh dhcp /?. A continuación, puede obtener la misma sintaxis para obtener ayuda sobre...

Nano Server

1. Principio

El uso de Core Server permite tener un sistema ligero para mejorar la seguridad. Microsoft ha introducido una versión todavía más ligera del servidor Core, Nano Server.

El Core Server es una versión muy ligera de Windows Server, pero como se ha visto anteriormente, siempre puede administrarse de manera independiente, lo que significa que es posible iniciar una sesión interactiva en modo gráfico para instalarlo y configurarlo. Esto significa que existen librerías (gráficas, por ejemplo) de configuración en el servidor para poder administrarlo. La idea detrás de Nano Server es eliminar todas estas librerías y utilizar otro servidor para realizar la configuración de Nano Server.

De esta manea, este servidor todavía es más ligero que el servidor Core.

También se puede utilizar como un servidor físico, aunque el enfoque principal es usarlo como una máquina virtual. En este caso, será el host hypervisor el que llevará a cabo la configuración.

Esto quiere decir, por ejemplo, que no hay sistema de configuración, sino que todas las configuraciones se hacen a través del host hypervisor. Usted estará obligado a instalar (RSAT) en el hypervisor, porque él se comunicará con Nano Server. Si utiliza un servidor físico para Nano Server, será necesario tener otro servidor disponible...

Conclusión

Gracias a todas las etapas de configuración seguidas anteriormente, usted dispone, ahora, de un servidor Core completamente funcional en su entorno. Se han presentado algunos de sus uso principales, y otros, como Hyper-V, se han descrito en el capítulo Consolidar sus servidores.

La opción de instalación mínima requiere menos espacio en disco, disminuye la superficie expuesta a los atacantes y facilita considerablemente las operaciones de mantenimiento y de reinicio del servidor. Por todos estos motivos, se recomienda escoger una instalación mínima siempre que no necesite utilizar los elementos de la interfaz de usuarios y las herramientas de administración gráfica suplementarias en la opción Servidor con una GUI y si los roles y/o características que faltan en esta versión no le son imprescindibles.

Las ventajas de esta instalación mínima son reales, y la principal dificultad consiste en acostumbrarse a su administración cotidiana. ¿Supone el Server Core el final de la división entre la interfaz Windows y el shell de Unix?

Por el contrario, la llegada de Nano Server abre una nueva vía para el uso de los servidores de pequeña superficie de ataque, que es la de la virtualización global, que permite gestionar el servidor como un sencillo módulo de un entorno más global. Esto introduce los conceptos básicos...

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática