Servicios de ubicación AD DS y servicios DNS

Introducción

Los principales elementos implicados en una infraestructura de servicios distribuidos y servicios de seguridad Active Directory requieren una configuración apropiada de los servicios DNS. Así, con una configuración realizada siguiendo las reglas, los equipos Windows 7 hasta Windows 10, serán capaces de interrogar al sistema de resolución DNS para localizar los equipos que desempeñen el rol de controlador de dominio dentro de la infraestructura de servicios de dominio de Active Directory. ¡Este hecho significa también a la inversa, que el directorio Active Directory no puede funcionar de forma normal ni ofrecer sus servicios de una manera adecuada si no dispone de una configuración DNS adaptada y plenamente operativa!

Vuelta al pasado -con respecto a la interfaz NetBIOS: Con Active Directory, ¡los métodos cambian en su fundamento! En efecto, en los entornos de dominios basados en la interfaz NetBIOS, el dominio registra su nombre en el código de servicio NetBIOS [1C]. Este registro de grupo - empleado por los antiguos clientes NetBIOS tales como Windows NT, se anuncia siempre en la red TCP/IP a través de la interfaz NetBT - NetBIOS over TCP/IP, incluso con Windows Server 2016. Desde un punto de vista NetBIOS, esta entrada puede contener hasta 25 controladores de dominio con sus direcciones IP respectivas, sea cual sea la versión del sistema operativo....

Servicio de ubicación DNS y selección de controladores de dominio

Los procesos de inicio de sesión integrados en los equipos Windows 2000 hasta Windows 10 se utilizan para localizar el controlador de dominio más cercano al equipo.

Este servicio llamado Inicio de sesión de Red, en inglés Net Logon funciona de forma idéntica en todas las versiones de Windows Client y Windows Server. Observe que los antiguos puestos de trabajo o servidores que no soportan Active Directory no podrán utilizar los mecanismos de localización basados en los servicios de resolución de nombres DNS y tendrán que utilizar el antiguo sistema de selección basado en la interfaz NetBIOS, el Código de servicio [1C] y el servicio de resolución WINS para garantizar buen funcionamiento de las resoluciones NetBIOS en entornos IP compuestos por múltiples redes y subredes encaminadas.

Con respecto a la interfaz NetBIOS y registros de campo [1C] y [1D]: no debemos confundir el registro de nombres de dominio NetBIOS [1C] con el registro de nombres de dominio [1D]. En efecto, el código [1D] se destina al buen funcionamiento de las funciones de exploración de la red. Se registra para los exploradores principales. Recordemos que existe un explorador principal, Master Browser, por cada subred TCP/IP. Los exploradores de respaldo, Backup Browsers, utilizan este nombre para comunicarse con el explorador principal obteniendo la lista de servidores disponibles mantenida por este explorador principal. Además, tenga en cuenta que los servidores WINS están diseñados para devolver una respuesta de registro positivo para el nombre de tipo nombre_de_dominio[1D] aunque el servidor WINS no registra este nombre en su base de datos. Esto tiene el efecto de forzar una consulta de tipo difusión por parte del cliente. En efecto, como el nombre [1D] no está registrado en la base WINS, si el nombre_de_dominio[1D] se solicita al servidor WINS, este último devolverá una respuesta negativa. Esta respuesta negativa obligará al cliente a enviar un mensaje de difusión en la subred local.

Con respecto al servicio Explorador de equipos en los servidores Windows Server 2008 y hasta Windows Server 2016: el registro NetBIOS es un registro utilizado por los clientes para acceder al Master Browser, sabiendo que no existe un solo Master Browser...

Estructura DNS e integración en el directorio Active Directory

La localización de los servicios de Active Directory por los clientes de Windows depende de la disponibilidad de la zona DNS. Es por esta razón que las versiones de -Windows Server 2003 hasta Windows Server 2016 disponen de medios modernos para garantizar una alta disponibilidad de todos los tipos de zonas y, en particular, de la zona DNS correspondientes a la raíz del bosque Active Directory.

Sabemos que el directorio Active Directory puede integrar las zonas y registros de recursos (RR) como objetos del directorio (objetos dnsZone y dnsNode). En efecto, la información DNS que debe ser protegida no pueden contentarse con un simple almacenamiento de tipo archivo de texto. Este punto es en especial importante para la protección de los registros contenidos en las zonas DNS dinámicas y, de hecho, se recomienda utilizar siempre las zonas integradas en Active Directory.

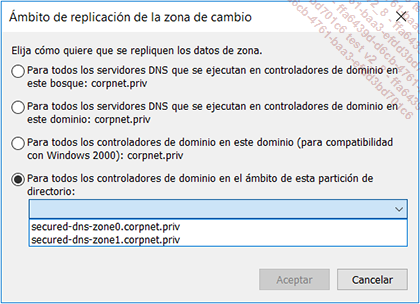

El uso de controladores de dominio Windows Server 2003 hasta Windows Server 2016, permite utilizar las particiones del directorio de aplicaciones y así poder almacenar cualquier zona DNS en extensiones de replicación diferentes. A continuación presentamos estas distintas extensiones de replicación:

Extensiones de replicación de una zona con Windows Server 2003

Para todos los servidores DNS que se ejecutan en este dominio: esta opción permite almacenar la zona...

Registros DNS de Ubicación del servicio de los controladores de dominio

Los clientes Active Directory emplean el sistema de resolución DNS de forma exclusiva para localizar los controladores de dominio Active Directory. Esta operación fundamental se inicia por el cliente a través de las solicitudes de resolución de registros de recurso de tipo SRV (Service Locator Resource Record) definidos en el marco de la RFC 2782, sucesora de la RFC 2052.

Estos registros son utilizados para localizar la ubicación de los servicios correspondientes a los equipos, puertos y protocolos requeridos por el cliente. Entre los servicios localizados, vamos a encontrar los servicios de directorio LDAP, los servicios de autenticación Kerberos y los servicios de catálogo ofrecidos por los controladores de dominio de tipo catálogo global. La idea es que los controladores de dominio organizan los registros de recursos de tipo SRV de manera estructurada de tal forma que los clientes Active Directory puedan localizar el controlador que presta el servicio o servicios deseados dentro de un dominio o en un sitio Active Directory.

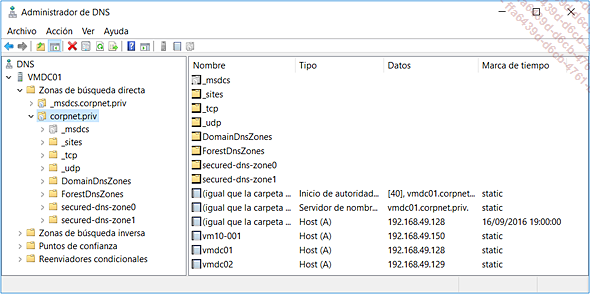

1. Estructura de mantenimiento de la zona DNS para los registros de recursos de tipo SRV

La estructura DNS utilizada para alojar a los registros requeridos por el servicio de localización de los controladores de dominio se basa en una jerarquía de dominios DNS. La imagen siguiente muestra el contenido de estas zonas DNS:

La imagen ilustra la estructura de los cuatro subdominios técnicos DNS en relación con un dominio Active Directory

Estos diferentes subdominios agrupan los registros en función de la naturaleza de las búsquedas a realizar. A continuación presentamos estos diferentes tipos de subdominios y registros:

_MSDCS: este subdominio contiene un conjunto de registros de tipo SRV. Estos registros son función del estado de los controladores de dominio, del tipo de peticiones y también los roles del catálogo global y el controlador de dominio primario. Los controladores de dominio y catálogos globales se reparten por sitios. De esta manera, los clientes Active Directory son capaces de localizar de forma instantánea los servicios más "próximos" a ellos.

_SITES: este subdominio contiene todos los sitios Active Directory declarados en la infraestructura física basado en las subredes...

Limitaciones y problemas potenciales

La necesidad de disponer de servicios DNS configurados de forma correcta es tal que podemos desde ya incluir dos tipos de limitaciones y problemas potenciales:

-

El primer tipo de limitaciones se refieren al directorio Active Directory, los controladores de dominio y otros componentes o aplicaciones que utilizan el directorio, tal como se especifica a continuación. Si los servicios DNS no permiten ayudar a la resolución de las búsquedas necesarias a los controladores de dominio, puede tener lugar un fallo grave, e incluso total, de las replicaciones de Active Directory entre controladores de dominio. En el mismo orden de ideas, podemos citar, por ejemplo, aplicaciones de empresa como Microsoft Exchange o Microsoft System Center Configuration Manager. Al contar estas aplicaciones con un importante nivel de integración con el directorio Active Directory, también podrán verse más o menos afectadas en caso de fallo de los servidores DNS y/o de autenticación.

-

El segundo tipo de limitaciones DNS se refiere a los puestos de trabajo y servidores miembro del dominio . En el caso de los equipos cliente de Active Directory, los posibles fallos de los servicios DNS pueden ser menos dramáticos. En efecto, la falta de servicios DNS tendrá como principal efecto el aumento del tiempo de búsqueda de un controlador Windows Server hasta su fallo.

Infraestructura Windows Active Directory...

Control rápido de los registros de recursos

La detección de un problema de localización de uno o varios controladores de dominio suele ser bastante rápida. En efecto, el fallo de disponibilidad de un controlador de dominio en un sitio determinado suele ser sinónimo de una ralentización de las conexiones de red, e incluso de la falta de disponibilidad de determinados servicios de infraestructura o también aplicaciones.

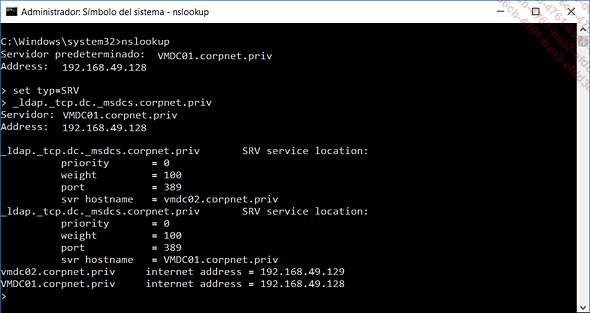

1. Pruebas de los registros DNS

Para comprobar la configuración de nuestros registros, podemos usar las siguientes herramientas:

NSLookup: por ejemplo, podemos probar la correcta grabación de los registros de catálogo global. El primer comando set type=SRV nos permite solicitar a su vez los detalles de un registro de recurso de tipo SRV RR.

DCDiag: podemos utilizar el comando DCDiag (Domain Controller Diagnostics) para controlar los registros DNS de los «partners» de replicación.

NetDiag: podemos usar el comando NetDiag para comprobar los registros DNS correspondientes a un controlador de dominio específico. Para esto, utilizamos el siguiente comando en el controlador de dominio que deseamos probar: Netdiag /test:DNS /v

NLTests: podemos usar el comando NLTest (Net Logon Test) para probar todas las funciones soportadas por el servicio Inicio de sesión Red/Net Logon. Los muchos parámetros disponibles con este comando lo hacen muy completo...

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática