Integración de las zonas DNS en Active Directory

Introducción

Acabamos de ver que las zonas DNS estándar existen en forma de archivos que son por lo general almacenados en \system32\dns. La idea consiste ahora en abandonar este almacenamiento para usar el ofrecido por los servicios de directorio Active Directory. Antes de entrar en los detalles de esta integración, conviene señalar que Active Directory y DNS manipulan los nombres que parecen idénticos, pero que en realidad estos nombres pertenecen a espacios muy diferentes.

La tabla siguiente ilustra el paralelismo que existe entre los elementos que pertenecen a DNS y los que pertenecen a Active Directory.

|

Elementos de DNS |

Elementos y objetos del directorio Active Directory |

|

Almacenamiento de tipo archivo |

Almacenamiento de tipo base de datos |

|

Archivos de zona en \System32\dns |

Objetos contenedores de tipo dnsZone |

|

Registros de recursos (RR - Resource Record) |

Objeto de tipo dnsNode |

Así, podemos decir que el espacio DNS está compuesto por zonas, y registros de recursos en las zonas, mientras que el espacio Active Directory, llamado "bosque" en su -totalidad, está compuesto por dominios y objetos dentro de estos dominios.

A continuación listamos los objetos y atributos de Active Directory utilizados en el marco del servicio DNS:

DnsZone: se trata de un objeto contenedor creado en el momento en que se crea una zona en Active Directory.

DnsNode: se trata de un objeto utilizado para asignar un nombre a un registro...

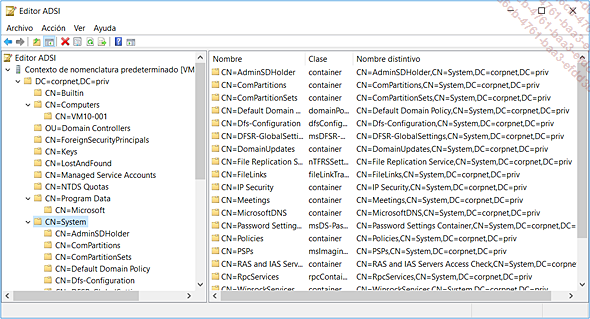

Objetos equipo Active Directory y nombres

Cada equipo miembro de un dominio Windows Active Directory existe en forma de un objeto de tipo Computer. La figura siguiente muestra un equipo perteneciente a un dominio empleando la herramienta ADSI Edit.

El complemento ADSI Edit se encuentra integrado por defecto en Windows Server 2016 Podemos acceder a este ejecutando Adsiedit.msc o también a través del Administrador del servidor. Observe que esta herramienta de edición y modificación de los objetos contenidos en las particiones del directorio Active Directory existe desde hace muchos años y forma parte de las herramientas de soporte contenidas en el CD-ROM de Windows Server 2003 y Windows 2000 Server.

El equipo VM10-001 en el contenedor Computers del dominio Corpnet.priv.

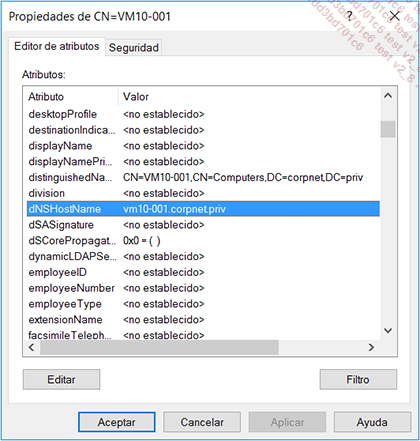

Como objeto existente en el directorio Active Directory, sus propiedades existen en forma de atributos. Así, estos atributos son manipulados por el mismo directorio, por las aplicaciones o también por cualquier entidad habilitada para hacerlo. La siguiente imagen muestra la ventana para ver o modificar los atributos de un objeto, siempre con ADSI Edit.

Propiedades del objeto VM10-001 y valor del atributo dNSHostName

La tabla siguiente presenta los diferentes atributos de un objeto perteneciente a la clase computer y relacionado con la gestión de nombres.

|

Atributos del objeto |

Designación y valor del atributo |

|

canonicalName |

Representa el nombre canónico... |

Ventajas de la integración de las zonas DNS en Active Directory

Los controladores de dominio Windows Server permiten al servicio DNS beneficiarse de los múltiples avances tecnológicos aportados por Active Directory. Estos avances se presentan a continuación.

1. Actualización a modo multimaestro (o maestros múltiples)

En el modelo habitual de almacenamiento de las zonas DNS, las actualizaciones son posibles solo hacia el servidor primario para la zona. De hecho, solo un servidor DNS que sirve de referencia para la zona se encuentra en modo lectura y escritura. Se trata de una gran limitación cuando se desea aprovechar actualizaciones DNS en forma dinámica.

Otro inconveniente del modelo DNS tradicional es que toda la disponibilidad de escritura de la zona se basa en este único servidor principal. Si el servidor no está disponible, entonces las peticiones de actualización formuladas por los clientes DNS no son tratadas para toda la zona. Además, cuando la zona expira en función del valor fijado en el registro SOA, ésta pasa al estado de expirado y no se trata ninguna solicitud de resolución DNS adicional.

Por contrario, cuando una zona DNS se integra en Active Directory y la zona está configurada para soportar actualizaciones dinámicas, entonces estas actualizaciones pueden a su vez ser soportadas en modo multimaestro. De hecho, todos los servidores DNS de tipo NS y controlador se convierten en una fuente principal para la zona. Por lo tanto, la zona puede ser actualizada por los servidores DNS que funcionan en cualquier controlador de dominio. Este concepto permite ofrecer una disponibilidad total, siempre que se disponga de varios controladores de dominio que funcionen como servidores DNS. Cabe señalar que sólo los controladores de dominio disponibles sólo en modo...

Particiones del directorio por defecto

Los servicios de directorio Active Directory aparecieron con Windows 2000 Server. Es en este momento cuando Microsoft puso los cimientos de los servicios de infraestructura que se siguen utilizando hoy en día tanto en los entornos locales con Active Directory en Windows Server 2012 R2 y Windows Server 2016, como en el cloud Microsoft Azure con Azure Active Directory.

Los párrafos siguientes ilustran estos fundamentos siempre de actualidad, acompañados de las observaciones que caracterizan a cada versión del sistema operativo -Windows 2000 Server en Windows Server 2016.

Los controladores de dominio disponen de varios espacios de almacenamiento denominados particiones. Obtenido de la terminología LDAP (Lightweight Directory Access Protocol), una partición, también conocida como contexto de nombres (en inglés, naming context), es una estructura de almacenamiento de datos situada en el interior del directorio Active Directory. Esta permite al directorio distinguir varias topologías de replicación. De manera más simple, podemos imaginar que el directorio Active Directory existe en forma de una base de datos, que está compuesta por varias partes que pertenecen a las diferentes topologías de replicación.

Tratándose de los controladores de dominio Windows 2000 Server, la base de datos Active Directory contiene solo, para el dominio...

Integración de Active Directory y los servidores DNS Windows 2000 Server

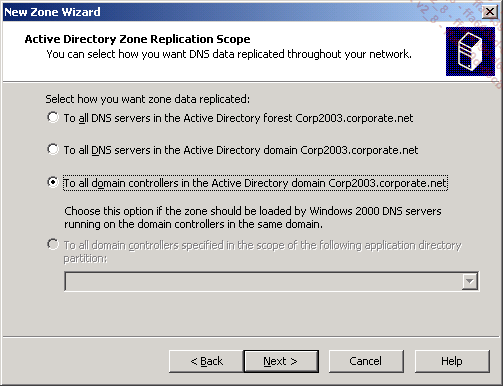

En lo que refiere a los controladores de dominio Windows 2000 Server, la integración de las zonas dentro del directorio Active Directory consiste en incluir dichas zonas dentro de la partición del dominio. Observe que en este caso, solo puede utilizarse esta partición. La imagen siguiente muestra que esta opción se ofrece para un controlador Windows Server 2003, cuando el dominio contiene tanto controladores Windows 2000 y Windows Server 2003.

Parámetros de tipo y de replicación para la zona en curso

Según nuestras necesidades, tendremos toda la libertad de elegir el tipo de cada zona, así como los detalles sobre el almacenamiento de las zonas replicadas en el directorio Active Directory.

La imagen siguiente muestra que en nuestro ejemplo la zona será almacenada y, por lo tanto replicada para todos los controladores de dominio del dominio Active Directory (To all domain controllers in the Active Directory domain Corp2003.corporate.net).

Como se indica, esta opción será elegida si la zona debe ser responsable de los servidores DNS de Windows 2000 que se ejecuten en los controladores de dominio presentes dentro del mismo dominio.

Los cuatro ámbitos de replicación ofrecidos por Windows Server 2003

El diagrama siguiente ilustra este caso. El campo se compone de controladores de dominio Windows 2000 Server y posibles...

Integración de Active Directory y servidores DNS Windows Server 2016

Los controladores de dominio que utilicen versiones posteriores a Windows 2000 Server y hasta Windows Server 2016 disponen, para desempeñar su papel de controladores de dominio, de las mismas particiones de directorio que los servidores Windows 2000. Recordemos, que nos referimos a las particiones del esquema de configuración del dominio actual, y las particiones de los otros dominios del bosque cuando el controlador desempeña a su vez el rol de catálogo global.

Una novedad importante surgida a partir de Windows Server 2003 y todavía importante con Windows Server 2016 atañe a las particiones del directorio de aplicaciones. Una partición del directorio de aplicaciones es una partición de Active Directory de un nuevo tipo que se replica solo hacia uno o varios controladores declarados de forma específica y que soporten este nuevo tipo de particiones. De esta forma, un controlador que participe en la replicación de una partición específicada mantendrá una réplica de esta misma partición. Las aplicaciones y servicios podrán entonces utilizar este nuevo tipo de partición como una zona específica de almacenamiento de datos.

Para ilustrar este principio, los servicios TAPI (Telephony Application Programming Interface) pueden ser configurados para almacenar datos específicos para las aplicaciones TAPI 3.1 en una partición del directorio de aplicaciones creada a tal efecto.

Con respecto a las particiones MS-TAPI del directorio de aplicaciones con Windows Server 2003: en estos servidores, el asistente para Configurar el servidor proporciona una ubicación central a partir de la cual podemos instalar y configurar la mayoría de los servicios incluidos en el sistema. Si instalamos los servicios de directorio Active Directory empleando este asistente, se aprovechará para crear de forma automática una partición llamada por defecto MsTapi.nombrededominio. En el caso de que el controlador de dominio se instale sin emplear este asistente, es decir, usando directamente el comando dcpromo.exe, podemos instalar la partición del directorio de aplicaciones MSTAPI utilizando el comando tapicfg.exe. Este comando permite realizar las operaciones de gestión específicas para los servicios TAPI. Los dos mandos...

Seguridad de las actualizaciones dinámicas

La protección de las zonas DNS es un punto en particular importante para garantizar la integridad de los registros. Esto se aplica, por supuesto para todos los tipos de registros, sabiendo que prestaremos una atención específica a los datos DNS necesarios para garantizar el buen funcionamiento del directorio de Active Directory.

Los servidores DNS que funcionen con Windows Server 2003 hasta Windows Server 2016 nos permiten declarar de forma independiente en cada zona la forma en que su seguridad está gestionada. Estos parámetros tendrán por necesidad implicaciones en el nivel de la seguridad de las zonas DNS estándar o directamente integrados en Active Directory.

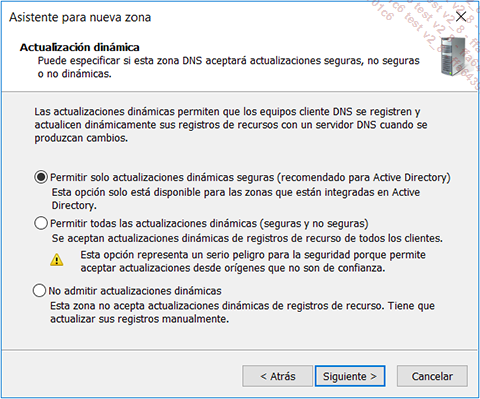

1. Configurar las actualizaciones dinámicas seguras

Con los controladores de dominio Windows Server 2008 y hasta Windows Server 2016, el parámetro definido por defecto en la creación de una nueva zona DNS solo permite las actualizaciones dinámicas seguras. Se trata del parámetro más seguro dentro de un entorno donde el soporte de los registros dinámicos es necesario.

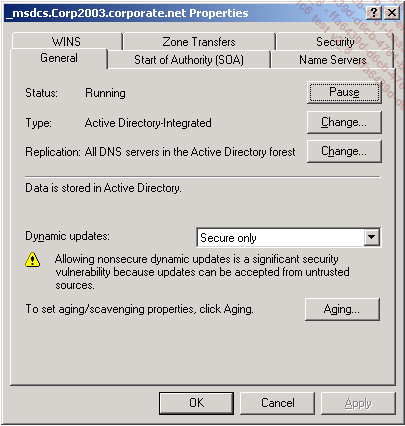

La imagen siguiente muestra el valor por defecto presentado al Administrador a través del Asistente de creación de una nueva zona DNS integrada en Active Directory.

Datos almacenados en Active Directory y actualizaciones dinámicas seguras

Con esta opción, recomendada por defecto, la carga de gestión de los registros DNS se minimiza, permitiendo a la empresa disponer de un entorno DNS actualizado en todas las circunstancias.

Esta opción permite a los sistemas informáticos autenticados y pertenecientes al mismo dominio Active Directory que el servidor DNS realice las actualizaciones en la zona.

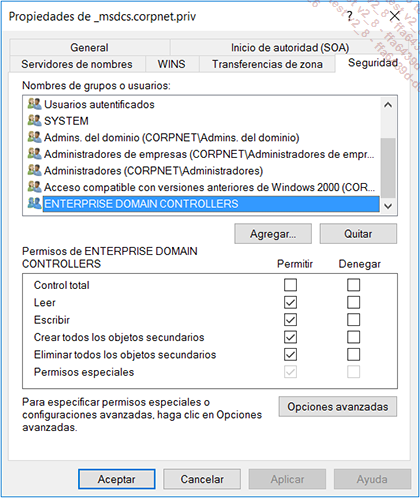

La integración de Active Directory permite también gestionar de forma muy específica la lista de control de acceso a las zonas DNS almacenadas en Active Directory. Estos permisos nos permitirán controlar qué usuarios y grupos de Active Directory están facultados para manipular las zonas DNS.

Grupos especiales y permisos por defecto de la zona segura _msdcs.corpnet.priv integrada en Active Directory

Por defecto, sólo las entidades certificadas pueden crear registros y actualizar a posteriori en caso de cambio. La tabla siguiente enumera las autorizaciones establecidas por defecto para las zonas DNS seguras...

Integración de los servidores DNS Windows con los existentes

Las familias de sistemas operativos de red Windows Server disponen de un servicio de servidor DNS totalmente interoperable con otros servidores DNS de tipo BIND, a menudo disponibles en las diferentes distribuciones de Linux. Los servidores DNS que ejecuta Windows Server 2003 hasta Windows Server 2016 respetan la implementación de la casi totalidad de las especificaciones de los servicios DNS que aparecen en las RFC (Request for Comments). En el marco de su adhesión a los estándares de Internet, Microsoft participa activamente en la mejora de los protocolos proponiendo muchas contribuciones (publicaciones de RFC en modo draft), las cuales pasan a ser con frecuencia los estándares.

El conjunto de las RFC Internet DNS implementadas en los servicios DNS de Windows Server está disponible a través de los enlaces siguientes:

1. Acerca de las RFC soportadas por el servicio DNS de Windows Server 2003 y Windows Server 2008 R2

Los documentos RFC son una serie de informes, propuestas de protocolos y normas de protocolos en curso de evolución, utilizados por la comunidad Internet. Las especificaciones de los servicios DNS se basan en las RFC aprobadas y publicadas por la IETF en las que participan también otros grupos de trabajo.

Las RFC siguientes contienen las especificaciones utilizadas por Microsoft para diseñar e implementar los servicios de servidor y cliente DNS en un entorno Windows Server:

|

RFC |

Título |

|

1034 |

Domain Names Concepts and Facilities |

|

1035 |

Domain Names Implementation and Specification |

|

1122 |

Requirements for Internet Hosts - Communication Layers |

|

1123 |

Requirements for Internet Hosts Application and Support |

|

1876 |

A Means for Expressing Location Information in the Domain Name System |

|

1886 |

DNS Extensions to Support IP Version 6 |

|

1995 |

Incremental Zone Transfer in DNS |

|

1996 |

A Mechanism for Prompt Notification of Zone Changes (DNS NOTIFY) |

|

2136 |

Dynamic Updates in the Domain Name System (DNS UPDATE) |

|

2181 |

Clarifications to the DNS specification |

|

2308 |

Negative Caching of DNS Queries (DNS NCACHE) |

|

2535 |

Domain Name System Security Extensions (DNSSEC) |

|

2671 |

Extension Mechanisms for DNS (EDNS0) |

|

2782 |

A DNS RR for specifying the location of services (DNS SRV) |

|

2845 |

Secret Key Transaction Authentication for DNS (TSIG) |

|

2915 |

The Naming Authority Pointer... |

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática