DNS: conceptos, arquitectura y administración

Introducción a los servicios de resolución de nombres DNS

Este capítulo introduce los mecanismos de resolución y gestión de nombres con el sistema DNS, Domain Name System.

Los objetivos son importantes porque nos permitirán:

-

comprender los principios de la resolución de nombres DNS;

-

comprender y configurar las zonas DNS;

-

comprender la replicación y la transferencia de las zonas DNS;

-

comprender la problemática de integración de los servidores DNS de Windows dentro de una infraestructura DNS existente y gestionar los problemas de interoperabilidad.

El siguiente paso consistirá en estudiar las características propias del servicio DNS de Windows Server al emplear la integración de Active Directory cuando un dominio DNS ofrece sus servicios para garantizar un funcionamiento normal del directorio Active Directory.

1. Un poco de historia

Cada equipo que pertenece a una red TCP/IP debe poseer una dirección IP (Internet Protocol) que será utilizada en el contexto de las comunicaciones con los demás equipos. Los servicios TCP/IP, aparte de las funciones inherentes a los protocolos de transporte y enrutamiento entre las redes, fueron concebidos para soportar aplicaciones distribuidas en escala de redes cuyo tamaño puede alcanzar el de Internet.

Aunque hoy se plantean grandes cuestiones en torno a las arquitecturas de tipo cloud híbrido y otras plataformas de virtualización hiperconvergentes, sabemos que el protocolo TCP/IP forma parte de nuestras bases. Para convencernos, basta observar el inmenso éxito de los equipos Windows en las empresas, pero también de manera más amplia en nuestras vidas con los teléfonos móviles, las tabletas y los nuevos dispositivos que introducen nuevos factores de forma, como por ejemplo, los portátiles híbridos tales como Microsoft Surface Book.

Todas estos equipos son por supuesto capaces de manipular con las direcciones IP. Por contra, es evidente que no es lo mismo para los usuarios que los utilizamos.

Al principio, y mucho antes de la Internet que conocemos hoy en día, la manipulación de las direcciones IP era fuente de muchos problemas dentro de la red ARPANET (Advanced Research Project Agency Network). En esa época, el NIC (Network Information Center) - no confundir con el InterNic -tenía la responsabilidad...

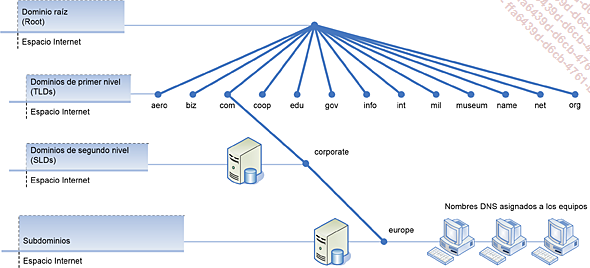

Estructura del espacio DNS y jerarquía de los dominios

1. El dominio raíz

Se trata del punto de vista más alto del árbol, el cual representa un nivel sin ningún nombre particular. Podemos también decir que la raíz no tiene nombre o es de tipo "no denominado". A veces se muestra en forma de dos comillas vacías (""), indicando un valor nulo. Sea como sea, cuando se utiliza como nombre de dominio DNS, se indicará mediante un punto a la derecha (.) para indicar que el nombre está situado en la raíz o nivel superior de la jerarquía del dominio. El nombre de dominio DNS se considera como completo y designará a un emplazamiento exacto del árbol de nombres.

Un servidor DNS puede gestionar el dominio raíz o no, mientras que otros servidores DNS deberán basarse en un servidor DNS que gestione el dominio raíz para poder resolver la totalidad o parte del espacio de nombres DNS.

Con los servicios DNS de Windows Server 2008 R2 y versiones posteriores, la zona raíz representada por el (.) en las zonas de búsqueda directa no es añadido de forma automática. En Windows 2000, la zona raíz (.) era añadida de forma automática durante la primera inicialización del servidor DNS, si el servidor no era capaz de ponerse en contacto con los servidores de la raíz (Root Hints). El hecho de disponer de esta zona tenía el efecto negativo de impedir el uso de los reenviadores así como los servidores de la raíz de Internet. El Administrador tendrá que crear manualmente la zona raíz (.), si es necesario....

Los registros de recursos

Una base de datos DNS está compuesta por uno o varios archivos de zona, los cuales serán utilizados por el servidor DNS. Cada zona, representada por un archivo aparte contiene un conjunto de registros. Estos registros, que son realmente almacenados en las zonas DNS, se llaman registros de recursos o RR (de Resource Records).

Por último, un archivo de base de datos de zona contiene todos los registros de recursos que describen el dominio y su contenido.

Los servidores DNS que funcionan en Windows Server siguen la evolución de las RFC Internet relativas a los servicios DNS.

La siguiente tabla muestra las características de los registros de recursos utilizados con mayor frecuencia.

|

Tipo de registros de recursos (RR) |

Descripción: Rol |

|

Start of Authority (SOA) |

Identifica al servidor designado como primario para la zona. Este registro también permite gestionar los parámetros de la zona como las transferencias de zona, el tiempo de expiración de la zona y el TTL (Time to Live) por defecto de los registros. Los tipos y funciones de los distintos registros de recursos del sistema DNS. |

|

Name Server (NS) |

Identifica todos los servidores designados para el dominio. |

|

Host (A) |

Identifica la dirección IP de un nombre de host específico. Este registro de dirección IP del host mapea un nombre de dominio DNS completo con una dirección IP versión 4 de 32 bits. |

|

Pointer (PTR) |

Identifica... |

Dominios, zonas y servidores DNS

Para entender cómo una infraestructura DNS debe implementarse técnicamente, es importante identificar los elementos que la componen y la manera de utilizarlos. Una vez tratados estos puntos, ¡todo se aclarará!

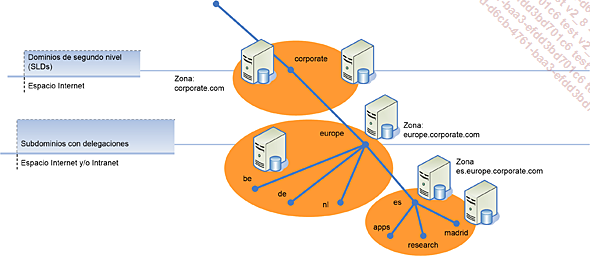

1. Dominios DNS y zonas DNS

Como todas las tecnologías, el sistema DNS introduce sus propios conceptos y su propia terminología. En efecto, las diferencias que pueden existir entre los dominios DNS y las zonas DNS deben comprenderse bien. De esta forma, evitaremos las trampas, errores de diseño y los problemas de funcionamiento de las resoluciones dentro de nuestro espacio DNS. Un dominio DNS es una parte del espacio de nombres en el sentido lógico del término, mientras que una zona es realmente la información almacenada acerca de todo o parte del espacio de nombres. En el primer caso, se trata de un elemento de estructuración lógica, mientras que en el segundo caso, se trata de un espacio de almacenamiento físico compuesto por una parte del espacio de nombres. Por ejemplo, una empresa posee un dominio DNS llamado privnet.corporate.com. Para implementar este dominio lógico, tendremos que implementar de forma física el dominio, a través de un archivo de base de datos de la zona, en inglés - database zone file.

Dominios DNS y zonas

La figura anterior muestra los elementos siguientes:

-

El dominio corporate.com se implementa empleando el archivo de base de datos de zona corporate.com.dns.

-

El dominio europe.corporate.com se implementa empleando el archivo de base de datos de zona europe.corporate.com.dns.

-

El dominio europe.corporate.com contiene los subdominios be, de y nl (Bélgica, Alemania y los Países Bajos).

-

El dominio es.europe.corporate.com se implementa empleando el archivo de base de datos de zona es.europe.corporate.com.dns.

-

El dominio es.europe.corporate.com contiene los subdominios apps, research y madrid.

De hecho, los dominios DNS y zonas DNS permiten y respetan los puntos enumerados a continuación:

-

La organización del espacio de nombres DNS: tal y como aparece en la figura anterior, las zonas que albergan la información específica de un espacio contiguo de dominios.

-

Dos dominios discontinuos requieren por necesidad de dos zonas.

-

Los servidores DNS no replican los dominios sino las zonas, las cuales contienen uno o varios dominios y subdominios....

Implementación de zonas estándar: buenas prácticas

Con independencia de la tecnología utilizada (Apple, IBM, Novell, Microsoft, sistemas Unix) la aplicación de dominios DNS -¡Y con mayor motivo los dominios DNS dentro de una infraestructura Active Directory!- requiere el cumplimiento de una serie de buenas prácticas.

Encontraremos a continuación los puntos esenciales y otras buenas prácticas a respetar.

Consideraciones propias de los servidores y zonas DNS

Utilice un mínimo de dos servidores DNS para cada zona del espacio. Por lo tanto, para cada zona DNS, necesitaremos como mínimo de una zona principal estándar y un servidor secundario para la zona.

Para las zonas principales integradas en el directorio Active Directory, podemos basarnos de forma exclusiva en servidores Windows que actúen como controladores de dominio de Active Directory. Esta solución es considerada como "la" mejor práctica ya que el servicio DNS si bien es necesario para la infraestructura de dominio se beneficia a su vez de las funciones de redundancia y tolerancia a fallos inherentes a los controladores de dominio Active Directory.

Los servidores secundarios nos permiten distribuir el tráfico de peticiones DNS en algunas partes de la red donde existe una zona muy utilizada.

Los servidores secundarios garantizan una disponibilidad total de la zona, fuera de la posibilidad de modificar...

Delegación de las zonas

Este poderoso mecanismo permite la creación de espacios de dominio casi infinitos. El mejor ejemplo de utilización de la delegación es la red Internet. Cada dominio comprado es por supuesto una zona cuya gestión se delega a un tercero responsable.

Así, la delegación de las zonas DNS implica por necesidad una división del espacio de nombres en una o varias partes, que luego pueden ser almacenadas, distribuidas y replicadas en otros servidores DNS.

Cabe recordar que hemos visto antes que la utilización de zonas adicionales permite satisfacer las necesidades siguientes:

-

Transferir la gestión de una parte de su espacio de nombres a otro lugar geográfico u otra autoridad ejecutiva.

-

Dividir una zona muy voluminosa en varias zonas más pequeñas para distribuir el tráfico entre las diferentes regiones geográficas de la red.

-

Dividir un espacio compuesto por N dominios DNS en varias zonas para implementar una mejor tolerancia a fallos en caso de fallo de la zona.

El punto más importante para conseguir la implementación de la delegación de una zona consiste en que se declaren los registros de delegación.

Estos registros desempeñarán el papel de "punteros" a los servidores DNS que tiene -autoridad para resolver nombres pertenecientes a los subdominios delegados.

Para ilustrar esta técnica, podemos basarnos...

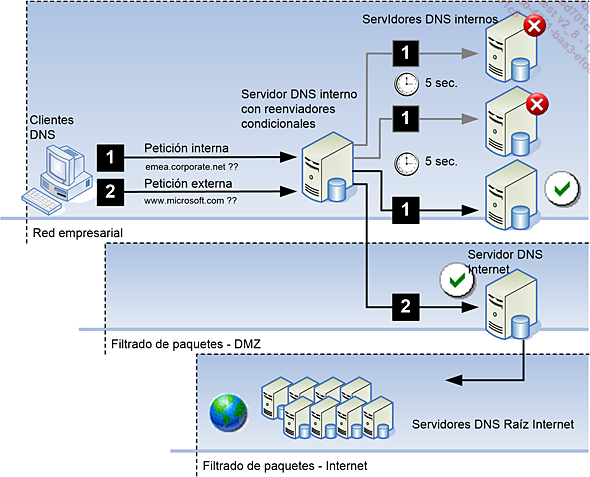

Utilización de los reenviadores

Por lo general, un reenviador es un servidor DNS configurado para redirigir las peticiones de nombres DNS externos a los servidores DNS situados fuera de la red de la empresa. Sin embargo, tenga en cuenta que es posible redirigir las peticiones para un dominio no contemplado pero situado en la red privada de la empresa.

Para que un servidor DNS desempeñe el papel de reenviador, es necesario que los otros servidores DNS de la red redirijan las peticiones que no pueden resolver de forma local al servidor particular.

De esta manera, el reenviador le permitirá gestionar la resolución de nombres situados fuera de su red, es decir, hacia Internet. La imagen siguiente muestra cómo los reenviadores son seleccionados y transmiten las peticiones de nombres externos hacia Internet.

Utilización de los reenviadores entre las redes intranet e Internet

Como podemos ver, el servidor DNS es en especial importante, ya que desempeña un papel tanto a nivel de las resoluciones internas como externas. Los apartados siguientes se refieren a la conexión a Internet, al buen uso de los reenviadores así como la posible desactivación de las consultas recursivas.

1. Exposición de la red privada en Internet

Cuando no existe un servidor DNS designado en concreto como reenviador, todos los servidores DNS pueden enviar peticiones fuera de la red utilizando sus indicaciones de servidores raíz....

Zonas de rutas internas

Una zona de rutas internas es una copia de una zona que contiene sólo los registros de recursos necesarios para identificar a los servidores DNS que tiene autoridad para dicha zona. Este tipo de zona se utiliza para asegurar que un servidor DNS que alberga una zona principal conozca los servidores DNS con autoridad sobre su zona secundaria.

De esta manera, se mantiene la eficacia de las resoluciones.

Observe que las zonas de rutas internas están soportadas por servidores DNS de Microsoft Windows Server 2003 y versiones posteriores, y por supuesto por los servidores DNS BIND modernos.

Las zonas de rutas internas no están soportadas en los servidores DNS que funcionen bajo Windows 2000 Server.

1. Contenido de una zona de rutas internas

Como ya hemos explicado, una zona de rutas internas contiene un subconjunto de los datos de la zona compuesto solo por el registro de SOA (Start Of Authority), así como registros de NS (Name Server) y A. Estos últimos registros, llamados Glue records, permiten determinar de forma directa dentro de la zona las direcciones IP de los servidores de nombres (NS).

De hecho, una zona de rutas internas actúa como tabla de punteros permitiendo localizar directamente los servidores de nombres con autoridad para una determinada zona.

La creación de una zona rutas internas requiere la declaración de las direcciones TCP/IP de uno o varios servidores maestros. Estas declaraciones se utilizarán -como es el caso de las zonas secundarias- para actualizar la zona de rutas internas.

Los servidores maestros asociados a una zona de rutas internas son uno o varios servidores DNS que tienen la autorización para...

Reenviadores, zonas de rutas internas y delegación: buenas prácticas

Aunque diferentes sistemas y métodos de resolución parecen dar los mismos resultados, hay sutiles diferencias entre estos métodos. El uso de uno u otro método dependerá de las circunstancias.

Es la razón por la cual es muy importante reconocer las diferencias que les caracterizan para utilizarlos de manera adecuada.

Todos estos mecanismos soportan los estándares RFC. Por lo tanto, podemos encontrar los límites, ventajas y desventajas de los distintos métodos en todos los servidores DNS Windows Server y también sobre las otras plataformas estándar del mercado.

Antes efectuar nuestra elección, podemos consultar el cuadro siguiente. Nos permitirá comprender mejor las mejores prácticas que se esconden detrás de la utilización de los reenviadores condicionales, las zonas de rutas internas y las zonas de delegación.

Características de los mecanismos de resolución DNS entre espacios de nombres distintos:

|

Reenviadores condicionales |

Zonas de rutas internas |

Delegaciones |

|

|

Espacio de resolución |

Cualquier nombre situado en el mismo nivel o a un nivel superior a las zonas locales. |

Cualquier nombre situado en el mismo nivel o en un nivel inferior o superior a las zonas locales. |

Limitado a los subdominios de las zonas locales. |

|

Consultas DNS utilizadas |

El servidor intentará... |

Gestión de los nombres multi host

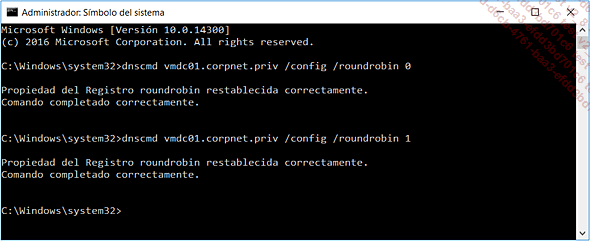

La gestión de los nombres multi host se implementa mediante la activación de la función Round Robin integrada en DNS. Podemos controlar la activación de la función Round Robin empleando la consola de gestión del DNS o mediante el comando dnscmd.

Desactivar/activar la función Round Robin

Caducidad y limpieza de los registros DNS

Los servidores DNS Windows Server soportan las funcionalidades de vencimiento y limpieza. Estas características permiten efectuar la eliminación de los registros de recursos obsoletos que pueden acumularse a lo largo del tiempo en las zonas DNS.

En efecto, con las actualizaciones dinámicas, los registros de recursos son añadidos de forma automática a las zonas durante el arranque de los equipos en la red. Sin embargo, no siempre son eliminados de forma automática cuando los equipos abandonan la red. En efecto, si un equipo que graba su propio registro de recurso de tipo A es luego desconectado de la red de forma incorrecta, el registro de recurso no será siempre eliminado.

Además, si la red está constituida por ordenadores portátiles, esta situación puede repetirse de forma periódica y crear una contaminación importante de las zonas DNS.

Podemos recalcar los siguientes puntos negativos:

-

La presencia de registros de recursos antiguos en las zonas puede acarrear problemas de espacio en disco y sobrecargar las replicaciones y otras transferencias de zona.

-

Los servidores DNS que cargan las zonas que contienen registros obsoletos corren el riesgo de utilizar información obsoleta, lo que puede causar problemas de resolución de nombres en la red.

-

La acumulación de registros innecesarios puede tener un impacto negativo sobre...

Opciones de arranque del servidor DNS

Un servidor DNS de Windows Server nos permite especificar cómo deberá el servicio servidor DNS cargar los datos de la zona inicial. La pantalla siguiente muestra cómo elegir estas opciones.

Opción de carga: Desde el Registro

Cuando seleccionamos esta opción, el servidor DNS se basa en los parámetros de carga de las diferentes zonas almacenadas en el registro, como se muestra a continuación.

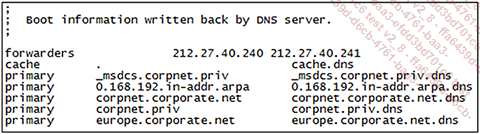

Opción de carga: Desde el archivo

Cuando seleccionamos esta opción el servidor DNS se basa en los parámetros de carga de las diferentes zonas almacenados en el registro, pero también usa el archivo BOOT de la misma manera que en las implementaciones de servidores DNS de tipo BIND.

La figura siguiente muestra un archivo BOOT.

El archivo contiene las declaraciones de las zonas DNS con su tipo, así como algunos parámetros globales del servidor DNS. Las palabras clave más importantes se explican a continuación:

forwarders: este parámetro se refiere a la o las direcciones IP de los servidores DNS a utilizar como reenviadores.

cache: este parámetro indica el nombre del archivo que declara los servidores de dominio raíz.

primary: este parámetro indica el nombre de una zona de tipo primaria, así como el archivo de zona asociado.

secondary: este parámetro indica el nombre de una zona de tipo secundaria, así como...

Recursión de los servidores DNS y protección de los servidores

Por defecto, un servidor DNS de Windows Server soporta la recursión. La recursión es fundamental en la medida en que permite a un servidor DNS de ser capaz de resolver los nombres para los que no dispone de archivos de zona. La pestaña Reenviadores de las propiedades del servidor DNS nos permitirá utilizar la recursión para cada uno de los dominios declarados que deban ser objeto de reenvío. Podemos a veces decidir evitar por completo la recursión. La pestaña Opciones avanzadas de las propiedades del servidor nos permitirá hacerlo a través de la opción del servidor Deshabilitar recursión (deshabilitar también los reenviadores).

1. Bloqueo de los ataques de tipo Spoofing DNS

Los servidores DNS que soportan la resolución de las consultas recursivas pueden ser víctimas de ataques de este tipo. Este tipo de ataque tiene como objeto contaminar la caché del servidor DNS. El ataque se basa en la posibilidad de predecir el número de secuencia de la consulta DNS. Así, el atacante puede presentar una solicitud de resolución para el equipo www.microsoft.com y mientras que el servidor determina la respuesta a esta consulta, el atacante engaña a su servidor con una "respuesta malintencionada". Esta "respuesta malintencionada" incluirá por supuesto...

Resumen de los roles de los servidores DNS

Acabamos de ver que el servidor DNS puede ser configurado para trabajar de diferentes maneras y utilizarse en diferentes situaciones. Estas diferentes funciones se resumen a continuación:

Servidor de caché: el servidor de caché tendrá sólo el efecto de reducir el tráfico en una red extendida. El servidor soporta las resoluciones de los clientes y los resuelve sin poseer ninguna zona, por lo tanto sin ninguna sobrecarga de replicación.

Servidor reenviador solo: un servidor configurado para utilizar reenviadores intenta resolver el nombre solicitado basado en su caché local, las zonas almacenados de forma local y luego empleando los reenviadores especificados. Si ninguno de estos medios permite la resolución, entonces se emplea la recursión estándar. Contamos con la opción de desactivar las resoluciones recursivas para evitar estas búsquedas tras el fallo de los reenviadores. En este caso, el servidor DNS solo puede contar con su caché, sus zonas y el uso exclusivo de sus reenviadores.

El uso correcto de los reenviadores consiste, por supuesto en permitir que los servidores DNS de su espacio privado resuelvan el espacio DNS de Internet. Seleccione uno de sus servidores DNS para hacer uso de los reenviadores. Luego configure su firewall para que sólo este servidor esté autorizado a transmitir y recibir tráfico...

Comandos de gestión del servicio DNS

La estimación de costos de administración y mantenimiento de los servidores DNS indispensables para el buen funcionamiento del directorio Active Directory es de manera teórica difícil de cuantificar. Sin embargo, la experiencia demuestra que la utilización del servicio DNS no requiere de recursos humanos y materiales adicionales.

Esto no significa que no sea necesario disponer de recursos, conocimientos y herramientas necesarias para la correcta administración y supervisión de este importante servicio. Así podremos utilizar los comandos y herramientas como NSLookup, DNSCmd, DNSLint y Netdiag. Estas herramientas y su uso correcto se presentan a continuación.

1. El comando ipconfig

a. Gestión de la caché del cliente DNS y los registros dinámicos

Con respecto a las anteriores versiones de este comando, esta herramienta incluye ahora opciones de línea de comando adicionales destinadas a facilitar la resolución de problemas y el soporte de los clientes DNS. Así, además de las funciones conocidas bajo Windows NT, dispondremos de la posibilidad de consultar y reconfigurar la caché de resolución del módulo cliente DNS así como renovar la inscripción del cliente DNS. Estas opciones del comando ipconfig se listan a continuación.

ipconfig /displaydns

El comando ipconfig /displaydns muestra la caché de resoluciones, que está implementada dentro del servicio cliente DNS.

El contenido de la caché del cliente DNS incluye las entradas pre-cargadas a partir del archivo %Systemroot%\system32\drivers\etc\Hosts del equipo local, así como las grabaciones de recurso recientemente obtenido a través de las solicitudes de nombres ya resueltas. Estos datos son luego utilizados por el servicio cliente DNS para resolver de forma directa los nombres buscados con frecuencia antes de interrogar realmente a los servidores DNS configurados.

Si resultara necesario añadir entradas dentro del archivo hosts local, estas entradas serán añadidas de forma automática a la caché DNS.

Visualización de la caché y registros de resoluciones negativas

No olvide tampoco que la caché de resolución DNS incluye en caché negativa los nombres DNS no resueltos. Estas entradas negativas están en caché...

Supervisión del servicio DNS

El servicio DNS debe controlarse, al igual que los otros servicios fundamentales. Esta supervisión se basa en el uso de la consola Monitor de rendimiento. Esta consola nos permite invocar un conjunto de contadores de rendimiento especializados en la supervisión del servicio de servidor DNS. Como los servidores DNS desempeñan un papel central en la mayoría de las infraestructuras, la supervisión de los servidores DNS nos permitirá reaccionar de manera proactiva empleando los siguientes elementos:

-

La disposición de una base de rendimiento de referencia. Podemos utilizar esta información para identificar los potenciales fallos de rendimiento y así valorar las posibles actualizaciones de hardware o software necesarias para mantener o mejorar el nivel de prestaciones.

-

La disposición de registros especializados para ayudar a resolver fallos y optimizar el servicio DNS.

Estos dos importantes puntos se tratan a continuación.

1. Definición de una base de referencia

La siguiente tabla muestra los contadores que podemos (¡O debemos!) -seleccionar para poder controlar correctamente el servicio DNS.

Contadores de supervisión de DNS y marco de utilización:

|

Contadores de rendimiento |

Tipo de datos recopilados |

Evaluación |

Estrategia de supervisión |

|

Actualizaciones dinámicas rechazadas |

Número total de actualizaciones dinámicas rechazadas por el servidor DNS. |

Un número importante de rechazos por parte de un servidor DNS seguro puede significar que equipos no autorizados tratan de realizar actualizaciones dinámicas. |

Cualquier incremento debe iniciar un análisis detallado de esta actividad dudosa. |

|

Peticiones recursivas por segundo |

Número medio de peticiones recursivas recibidas por el servidor DNS en un segundo. |

Este contador permite vigilar la actividad del servidor DNS en términos de carga de resolución de nombres. |

Cualquier variación importante debe ser objeto de una acción de control de la actividad. |

|

Peticiones AXFR enviadas |

Número total de peticiones de transferencias de zona completa enviadas por el servidor DNS secundario. |

El servidor secundario que mantiene una zona secundaria demanda transferencias de zona. Cuando esta cifra es elevada un número de cambios importantes se efectúan en la zona primaria. |

Si este contador se incrementa... |

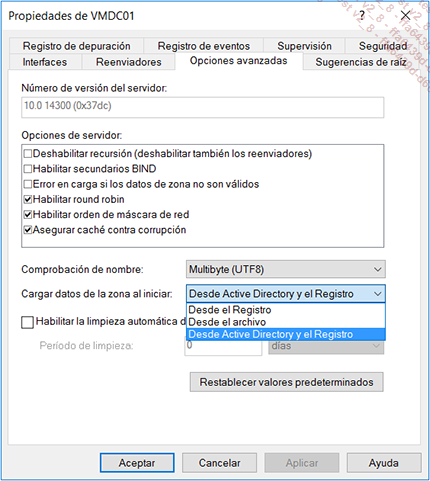

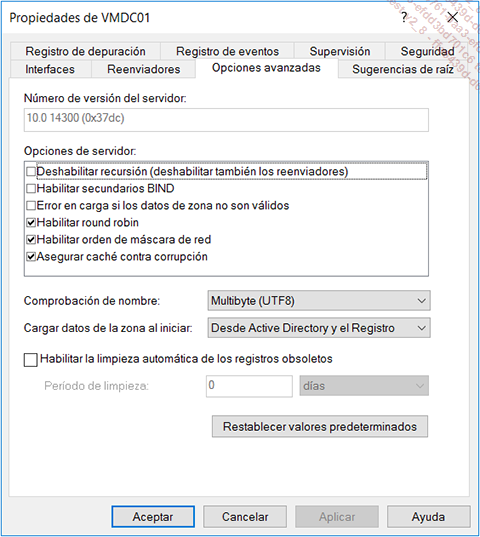

Restauración de la configuración por defecto

Puede ocurrir que después de la aplicación de muchos parámetros del servidor DNS de Windows Server 2003 o Windows Server 2008, estos no se hayan definido de forma adecuada. Para volver a establecer un comportamiento adecuado, podemos requerir restablecer los valores por defecto del servidor DNS. Para realizar esta operación empleando la consola de gestión MMC de DNS, haga un clic derecho sobre el servidor DNS adecuado y luego Propiedades y seleccione la pestaña Opciones avanzadas. Haga clic en Restablecer valores predeterminados, luego en el botón Aceptar.

Restauración de la configuración por defecto del servidor DNS

Los parámetros restaurados respetarán los valores correspondientes a la instalación por defecto del servicio servidor DNS en el equipo. Estos valores se presentan a continuación:

|

Desactivar la recursión |

No seleccionado. |

|

Habilitar secundarios BIND |

Seleccionado. |

|

Error en carga si... |

No seleccionado. |

|

Habilitar round robin |

Seleccionado. |

|

Habilitar orden de máscara de red |

Seleccionado. |

|

Proteger la caché contra corrupción |

Seleccionado. |

|

Comprobación de nombre |

Multibyte (UTF8). |

|

Cargar datos de la zona... |

Desde Active Directory y el Registro. |

|

Habilitar la limpieza automática ... |

No seleccionado. |

Esta operación requiere que sea miembro del grupo administradores en el equipo local, o...

Interfaz NetBIOS y Configuración DNS del cliente Windows

1. Acerca de la interfaz NetBIOS

a. Interfaz NetBIOS y Configuración DNS del cliente Windows 10 Profesional

Los sistemas operativos Microsoft soportan TCP/IP desde hace más de veinte años. Con las primeras versiones de PC/LAN y luego con Microsoft OS/2 LAN Manager y finalmente Windows NT 3.1 a partir de 1993, y hoy con todas las tecnologías que gravitan en torno al directorio Active Directory, los servicios TCP/IP han adquirido cada vez más importancia dentro de las infraestructuras Microsoft. Esta sección presenta los conceptos y las buenas prácticas de la configuración TCP/IP del puesto de trabajo Windows 10 Profesional sabiendo que podemos volver a aplicar estos principios en los equipos que utilicen versiones anteriores que van desde Windows 2000 hasta Windows Server 2012 R2.

b. Tipos de nombres a tener en cuenta

Para empezar, conviene recordar que los sistemas operativos Windows utilizan un espacio de nombres y un sistema de resolución de nombres para asociar las direcciones IP de los nombres de equipos, los nombres de servicios y los nombres de dominio.

Aunque no se trata solo de los tipos de nombres existentes en los sistemas de redes, podemos considerar que existen hoy dos grandes tipos de nombres:

-

Los nombres de host: los nombres de host son utilizados por los programas que utilizan la interfaz de programación Windows Sockets. Hoy en día, la mayoría de las aplicaciones se basa en esta interfaz. Por ejemplo, las aplicaciones como Microsoft Internet Explorer o las herramientas de TCP/IP como el comando tracert utilizan esta interfaz de programación de la red.

-

Los nombres NetBIOS: los nombres NetBIOS son utilizados por los programas o servicios de red que utilizan la interfaz de programación NetBIOS. Por ejemplo, aplicaciones como el "Cliente de redes Microsoft" y "Compartir archivos e impresoras para redes Microsoft" son también programas que pueden utilizar la interfaz NetBIOS. Antes de que TCP/IP se impusiera mediante la aparición de Internet y la adhesión de líderes tales como IBM, Microsoft y Novell, las redes aprovechaban protocolos de transporte propietarios y cada uno más específico que el otro -IPX/SPX de Novell, DECnet de DEC, SNA de IBM, AppleTalk. Todos estos protocolos tenian sus propias interfaces de desarrollo...

Novedades de los servicios DNS de Windows Server

1. Servicios DNS de Windows Server 2008 R2

a. Introducción

Windows Server 2008 y Windows Server 2008 R2 implementan los servicios de resolución y gestión de dominios DNS en la forma de un nuevo rol de servidor. Por supuesto, esto es lo mismo con Windows Server 2016 sabiendo que los servicios DNS de Windows Server 2008 y Windows Server 2008 R2 han aportado las nuevas funcionalidades siguientes:

-

La carga de zonas en segundo plano: la disponibilidad de los servidores DNS ha mejorado durante el reinicio del servicio DNS cargando los datos de zonas directamente en segundo plano.

-

Soporte del protocolo IPv6: los servicios DNS soportan de forma completa la especificación final IPv6 y las direcciones de 128 bits.

-

Soporte de los RODC: los servicios DNS asumen un nuevo concepto que permite soportar los servicios DNS dinámicos sobre los RODC. Estas zonas se denominan zonas primarias de sólo lectura - RODC Read-only zones.

-

Zonas de tipo GNZ: este nuevo tipo de zona DNS - GNZ (Global Naming Zone) proporciona el soporte de nombres globales (Global Single Names). Las zonas GNZ permiten la resolución de nombres de tipo sencillo (single-label name resolution), para las empresas que no desean desplegar los servicios WINS o cuando no es práctico especificar nombres DNS completos.

Los clientes Windows 7 y los servidores Windows Server 2008 R2 soportan las extensiones de seguridad DNS (DNSSEC). DNSSEC permite la firma de una zona DNS y todos sus registros. De esta manera un cliente puede obtener la clave pública del par de claves pública/privada usadas y confirmar que la respuesta remitida por el servidor es auténtica.

El soporte DNSSEC se realiza a través de la implementación de la RFC 4033, 4034 y 4035, y el soporte de cuatro nuevos registros de recursos (DNSKEY, RRSIG NSEC, y DS).

Estas nuevas características se detallan a continuación.

b. Carga de las zonas en segundo plano

Las grandes empresas pueden verse obligadas a gestionar zonas DNS muy voluminosas. Cuando estas zonas están almacenadas en Active Directory y el controlador de dominio debe ser reiniciado, el tiempo de arranque de los servicios Active Directory y luego la carga de datos de las zonas puede hacer que los servicios DNS no están disponibles para los clientes de la red durante un tiempo a veces superior a entre treinta y sesenta minutos.

Los servidores...

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática