Gestión de la política de seguridad

Las directivas por defecto

Tras la creación de un dominio de Active Directory, se crean dos directivas por defecto. Es preferible no tocar estas estrategias de grupo. Por lo tanto, es mejor la creación de una nueva estrategia de grupo.

La Default Domain Policy se configura en la raíz del dominio. Se aplica al conjunto de unidades organizativas del dominio y contiene los parámetros de seguridad (parámetros de contraseña y de bloqueo). También es posible configurar los parámetros comunes a todos los objetos del dominio o parámetros de auditoría.

La Default Domain Controller Policy está ligada a la unidad organizativa Domain Controllers. Se aplica únicamente a los servidores con el rol directorio AD. Los parámetros contenidos en esta directiva se reservan a los controladores del dominio. Es posible configurar varios tipos de parámetros:

-

Directivas de asignaciones de derechos: los parámetros permiten atribuir permisos suplementarios a un usuario (detener el sistema, autorizar el inicio de sesión a través de los servicios de escritorio remoto…).

-

Directiva de opciones de seguridad: permite modificar la configuración de los parámetros de auditoría (modificación realizada en el servicio de directorio...), así como otros parámetros.

Las directivas de auditoría

1. Introducción

La auditoría permite almacenar una entrada en un registro de eventos cuando un usuario realiza alguna acción (acceso a un recurso, etc.). De este modo, es posible ver la acción realizada, la cuenta de usuario asociada, así como la fecha y la hora de la acción. Es posible auditar dos acciones, las que hayan fracasado o las que hayan tenido éxito.

Las auditorías de seguridad juegan un rol importante: los datos que proveen permiten prevenir un potencial fallo de seguridad (configuración de ACL incorrecta…).

Es posible auditar varios tipos de eventos:

-

Eventos de inicio de sesión de cuenta: este tipo de auditoría permite conocer cada conexión y desconexión de una cuenta de usuario o de equipo diferente a la que registra el evento y valida la cuenta. Cuando se habilita la auditoría de las acciones exitosas, se genera una entrada con cada inicio de sesión que se produce con éxito. Este parámetro permite realizar búsquedas cuando ocurre un incidente. En caso de auditar los errores, se crea una entrada cada vez que se produce una tentativa de inicio de sesión y fracasa. Esta información puede resultar útil para detectar intrusiones.

-

Auditar la administración de cuentas: se genera un evento cuando se produce una modificación sobre una cuenta (creación, modificación y borrado de una cuenta de usuario, cuenta de usuario renombrada, desactivada o activada, contraseña modificada...). Cuando se habilitan las acciones exitosas, se genera un evento cuando se ha producido alguna modificación. De este modo es más sencillo encontrar quién ha realizado la operación. La auditoría de los errores permitirá conocer eventuales intentos de modificación infructuosos.

-

Auditar el acceso del servicio...

Gestión de la seguridad

Una directiva de seguridad engloba los parámetros relativos, principalmente, a la política de contraseña y de bloqueo de cuentas. Estos parámetros se configuran en la Default Domain Policy de modo que el conjunto de objetos del AD reciba esta política.

La directiva de contraseña engloba los siguientes parámetros:

-

Complejidad de la contraseña: si está habilitada, la contraseña debe poseer, como mínimo, tres de las cuatro categorías siguientes: letras minúsculas, letras mayúsculas, cifras y caracteres especiales. Además, la contraseña no debe contener parte del nombre de la cuenta de usuario y debe tener, como mínimo, seis caracteres.

-

Vigencia de la contraseña: se configuran duraciones mínima y máxima. El tiempo mínimo bloquea el cambio de contraseña al usuario, que podrá repetir la acción una vez haya pasado la duración establecida. La duración máxima permite establecer un límite al uso de la contraseña: una vez que se ha superado el tiempo establecido, es necesario cambiarla.

Si la duración mínima es de 1 día y el usuario cambia su contraseña, no podrá volver a cambiarla hasta mañana.

-

Longitud de la contraseña: este parámetro permite establecer el número mínimo de caracteres de la contraseña. Si no se respeta un número mínimo de caracteres en la contraseña introducida por el usuario, el controlador de dominio rechaza el cambio de contraseña.

-

Exigir historial de contraseñas: para asegurar que un usuario no introduce la misma contraseña que en ocasiones anteriores es necesario configurar el historial de contraseñas, que permite prohibir el uso de las x últimas contraseñas del usuario. El valor de x lo elige el administrador como parámetro de la directiva.

-

Uso de cifrado reversible: este parámetro permite almacenar la contraseña utilizando un cifrado reversible. Esto es equivalente a almacenar las contraseñas en texto plano sin cifrar.

La directiva de bloqueo engloba parámetros diferentes:

-

Duración del bloqueo de cuenta: permite definir la cantidad de minutos durante los cuales la cuenta va a permanecer bloqueada. Una vez pasado este tiempo, se desbloquea automáticamente...

Configuración de User Access Control

1. Introducción

Las cuentas de usuario son, por lo general, cuentas de usuario sensibles. Principalmente porque proveen al usuario que inicia una sesión permisos elevados (para editar el registro, modificar la configuración de Windows, etc.). Es necesario proteger este tipo de cuentas para asegurar un buen funcionamiento del sistema operativo, así como la integridad de los datos.

La UAC (User Access Control) apareció con Windows Vista y Windows Server 2008. Esta funcionalidad permite dotar de seguridad el uso de las cuentas sensibles. Para ello, se pide una confirmación cuando es necesario realizar una elevación de privilegios. Si la persona conectada no posee permisos de administración, es necesario introducir las credenciales de administrador. El comando Runas permite, como la UAC, ejecutar un proceso utilizando credenciales de otra cuenta.

De este modo, los usuarios estándar y los administradores se encuentran, por defecto, con los mismos permisos en el equipo. Cuando se requieren permisos más elevados, UAC realiza una elevación de privilegios. De este modo, solo aquel proceso que ha solicitado la elevación se ejecuta con permisos de administrador. Es posible realizar dos acciones:

-

El usuario es administrador: UAC solicita a la persona conectada permisos para continuar con la ejecución del proceso que requiere permisos de administración....

El certificado digital

1. Presentación

Un certificado digital posee varias funciones (SSL, encriptación EFS…); por lo general, la elección de un certificado se realiza en función de su futuro uso.

Este certificado posee una clave privada o una clave pública. En efecto, existen dos tipos de encriptación en el mundo de la criptografía:

-

La encriptación basada en claves simétricas, que consiste en realizar las operaciones de encriptación y desencriptación con la misma clave.

-

La encriptación basada en claves asimétricas, que utiliza dos tipos de clave: una clave pública para la encriptación y una clave privada para la desencriptación de la información.

La clave privada la posee, por lo general, únicamente el propietario del certificado; las demás personas utilizan su clave pública para realizar la encriptación.

El certificado puede distribuirlo una entidad pública (generalmente de pago), reconocida en Internet. Es posible, también, instalar en su red una entidad de certificación cuya función es la distribución de certificados digitales. Preste atención: este tipo de certificado no puede utilizarse salvo en la red de área local de la empresa. No obstante, ambos tipos de certificado (público y privado) tienen, cada uno, una fecha de caducidad.

Es posible anular el periodo de validez de un certificado antes de que llegue su fecha de caducidad. Esto se conoce...

Implementación de delegación

La delegación es un punto importante. Permite conceder permisos adicionales a uno o varios usuarios. Por lo tanto, estos últimos tienen la posibilidad de realizar determinadas acciones sin disponer de permisos de administración.

1. Delegación en Active Directory

Es posible delegar muchos permisos en Active Directory. Los siguientes puntos son algunos ejemplos de delegación que se podrían implementar.

a. Movimiento de usuarios

Puede ser necesario para un servicio de hotline, por ejemplo, delegar los movimientos de un usuario de una unidad organizativa a otra. La implementación de la delegación se realiza a través de la consola Editor ADSI y Usuarios y equipos Active Directory.

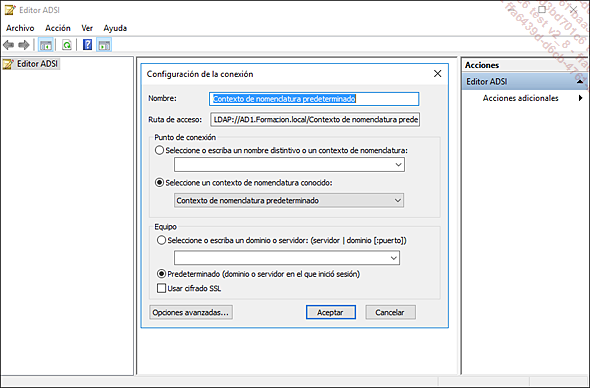

Desde el servidor AD1, acceda a la consola Editor ADSI presente en las herramientas de administración.

Seleccione la unidad organizativa origen (o sobre la que está el usuario que se debe mover).

Haga clic con el botón derecho del ratón en Editor ADSI y después, en el menú contextual, seleccione Conexión. Pulse en Aceptar en la ventana que aparece.

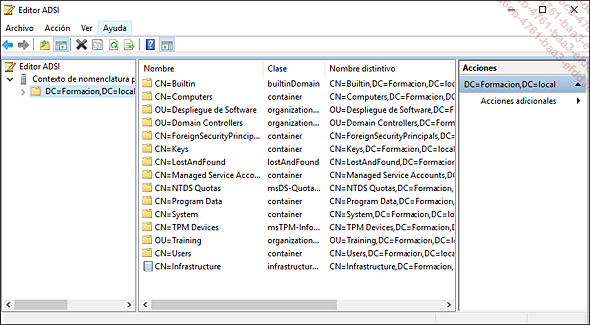

Haga doble clic en Contexto de nomenclatura predeterminado y después en DC=Formacion,DC=local.

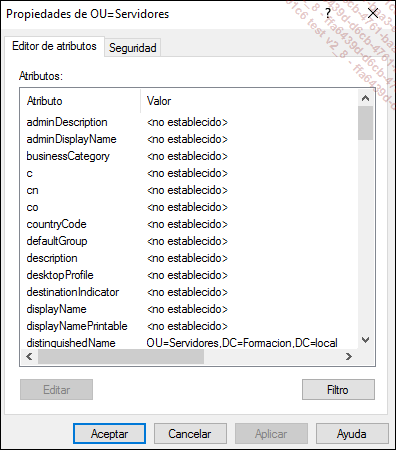

Haga clic con el botón derecho del ratón en la unidad organizativa deseada y después, en el menú contextual, seleccione Propiedades.

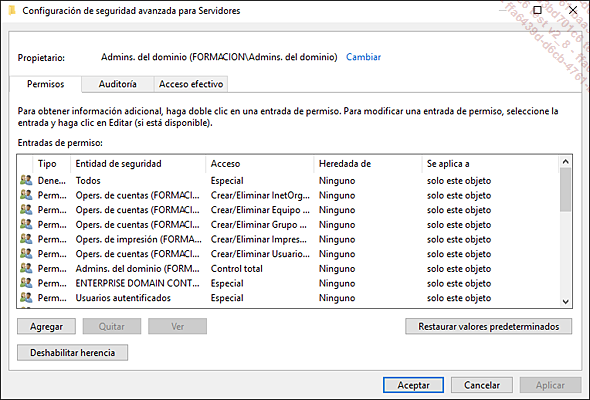

Pulse en la pestaña Seguridad y después en Avanzado. Se muestra una nueva ventana. Pulse en Agregar.

Pulse en el enlace Seleccionar una entidad de seguridad y después añada la cuenta de usuario o el grupo deseado.

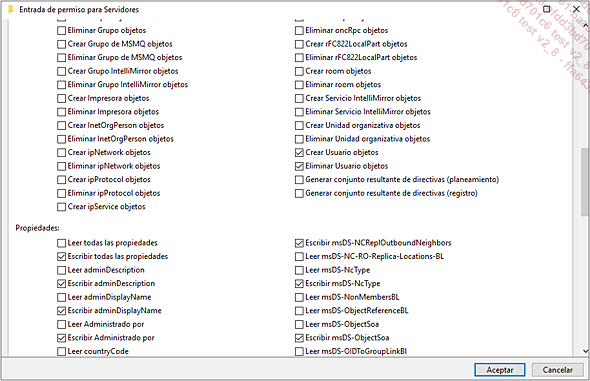

Marque los permisos Crear Usuario objetos y Eliminar Usuario objetos.

Marque las propiedades...

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática