Administración de objetos Active Directory

La cuenta de usuario

Active Directory contiene diferentes tipos de objetos, entre ellos la cuenta de usuario. Generalmente asociada a una persona física, este tipo de objeto permite autentificarse frente a un controlador de dominio. El usuario debe, para ello, introducir un login y una contraseña para comprobar su identidad.

De este modo, si se introduce un usuario válido, la autentificación se realiza con éxito, y se le atribuye al usuario un testigo (token), que contiene el SID (Security IDentifier) de la cuenta de usuario, único en el dominio AD, así como el conjunto de SID de los grupos a los que pertenece.

Las cuentas de usuario pueden ser locales a un puesto de trabajo o a un servidor (se almacenan, en este caso, en una base SAM - Security Account Manager) o de dominio (almacenadas en Active Directory).

1. Creación de un usuario

Este objeto, referenciado en el esquema, puede crearse a voluntad (con el límite del número máximo de usuarios autorizados por el directorio Active Directory). Esta operación se realiza mediante la consola Usuarios y equipos de Active Directory. La creación puede automatizarse con la ayuda de scripts PowerShell.

En AD1, abra la consola Usuarios y equipos de Active Directory.

Haga clic con el botón derecho sobre la carpeta de sistema Users y, a continuación, seleccione en el menú contextual Nuevo - Usuario.

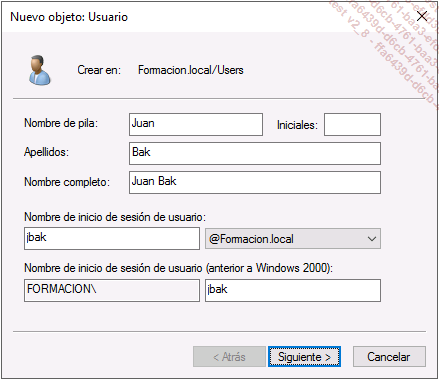

Se inicia un asistente que permite crear el objeto de usuario.

Escriba Juan en el campo Nombre de pila y Bak en el campo Apellidos.

El campo Nombre completo se rellena automáticamente con los campos recién informados.

Los campos Nombre de inicio de sesión de usuario y Nombre de inicio de sesión de usuario (anterior a Windows 2000) contienen el nombre de inicio de sesión utilizado para iniciar una sesión.

Escriba jbak en el campo Nombre de inicio de sesión de usuario.

El segundo campo se completa automáticamente, no lo modifique.

Haga clic en Siguiente.

Escriba Pa$$w0rd en el campo Contraseña y confírmela a continuación.

Esta contraseña tiene la ventaja de que respeta la política de complejidad de contraseñas que hay en vigor para todos los usuarios del dominio Formacion.local.

Desmarque la opción El usuario debe cambiar la contraseña en el siguiente inicio...

Los grupos en Active Directory

Con el objetivo de facilitar la administración, se recomienda utilizar grupos (comprendiendo usuarios o equipos). La administración de los accesos a las redes compartidas a través de los grupos de seguridad es más sencilla. Una vez posicionado el grupo, la administración se realiza desde la consola Usuarios y equipos de Active Directory y prácticamente más desde la red. Para dar la autorización, basta con incluir al usuario en el grupo, para retirarle la autorización basta con eliminar al usuario del grupo. Además, un grupo puede estar posicionado en la lista de control de acceso de varios recursos. La creación puede hacerse de dos maneras:

-

Por perfil (un grupo Contabilidad, por ejemplo), lo que permite agrupar las personas del departamento de contabilidad.

-

Por recurso (Contabilidad, IT…), lo que permite agrupar todas las personas que quieran acceder a un recurso.

El nombre del grupo debe, en la medida de lo posible, ser lo más explícito posible. Tomemos un ejemplo de nomenclatura, que debe englobar los siguientes componentes:

-

La extensión, este punto se aborda más adelante en este capítulo (G para global, U para universal o DL para dominio local).

-

El nombre del recurso (Contab, Fax, BALNicolas, RH...).

-

El permiso NTFS que se va a atribuir al grupo (w para escritura, m para modificación, r para lectura...).

De este modo, si el grupo se denomina G_Contab_w, se deduce rápidamente que se trata de un grupo global posicionado en la carpeta compartida Contab que otorga permisos de escritura a sus miembros.

1. Tipos de grupos

Existen en Active Directory dos tipos de grupos: los grupos de seguridad y los grupos de distribución. El primer tipo se corresponde con una entidad de seguridad y posee un SID. Puede configurarse sobre una lista de control de acceso o utilizarse como grupo de difusión en el servidor Exchange. Este tipo de grupo, que posee un SID, está presente en el token de acceso del usuario. Por este motivo se recomienda, si el grupo está dedicado únicamente a la distribución de correo electrónico, crear un grupo de distribución.

Este segundo tipo de grupos se utiliza...

La cuenta de equipo

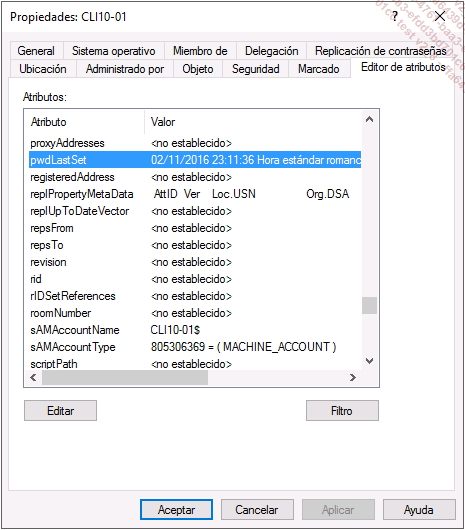

Por defecto, un equipo pertenece a un grupo de trabajo. Para poder iniciar una sesión en el dominio, el equipo debe pertenecer al dominio. Como con la cuenta de usuario, el equipo posee un nombre de inicio de sesión (atributo sAMAccountName), una contraseña y un SID. Esta información de identificación permite autenticar sobre el dominio a la cuenta de equipo. Si la autenticación se produce con éxito, se establece una relación de seguridad entre el controlador de dominio y el puesto. Es interesante destacar que el cambio de contraseña de una cuenta de equipo se realiza cada 30 días por defecto.

Atributo fecha de cambio de contraseña

1. El contenedor Computers

Cuando se une el equipo al dominio, si no existe la cuenta, se crea automáticamente una cuenta de equipo en el contenedor Computers. Este último es una carpeta de sistema, y no es posible asociarle ninguna directiva de grupo (además de la herencia, claro). Es, por tanto, necesario desplazar la cuenta de equipo a la unidad organizativa deseada.

No obstante, es posible realizar la creación de las nuevas cuentas de equipo en otro contenedor. Realizando esta operación, el contenedor por defecto puede ser una unidad organizativa sobre la que se aplica una directiva de grupo.

Para realizar esta operación, se utiliza el comando redircmp.

En AD1, abra la consola Usuarios y equipos de Active...

La papelera de reciclaje de Active Directory

La eliminación accidental de un objeto Active Directory puede tener un impacto más o menos importante en la producción. Opciones aparecidas con Windows Server 2008 R2, la activación de la papelera de reciclaje de Active Directory y de los objetos eliminados se realizaban en PowerShell.

Cuando se activa la papelera de reciclaje, se preservan los atributos de los objetos de Active Directory eliminados. Es, entonces, posible restaurar un objeto de manera íntegra.

Desde Windows Server 2012, la funcionalidad se ha visto mejorada gracias a una interfaz gráfica que permite restaurar un objeto eliminado. Se muestra una lista de todos los objetos que se han eliminado El administrador puede, así, seleccionar aquellos que quiere recuperar.

Como ocurre con muchas funcionalidades, la papelera de reciclaje de Active Directory tiene sus propios requisitos previos. Para poder activarla y utilizarla es preciso que el nivel funcional del bosque sea igual o superior a Windows Server 2008 R2 (todos los controladores de dominio deben tener, como mínimo, Windows Server 2008 R2). Como en las versiones anteriores, la activación de la papelera de reciclaje es una operación irreversible. Resulta, por tanto, imposible desactivarla.

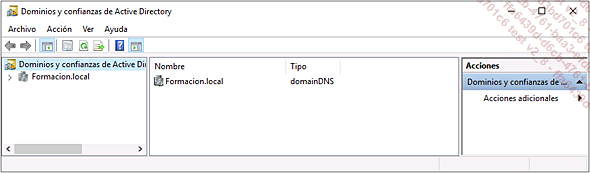

En AD1, abra la consola Dominios y confianzas de Active Directory.

Haga clic con el botón derecho en Dominios y confianzas de Active...

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática