Servicios de dominio de Active Directory

Presentación de los servicios de Active Directory

Active Directory (Directorio Activo) es un directorio implementado en los sistemas operativos desde Windows 2000 Server. Desde esta primera versión del directorio, se han aportado muchas mejoras.

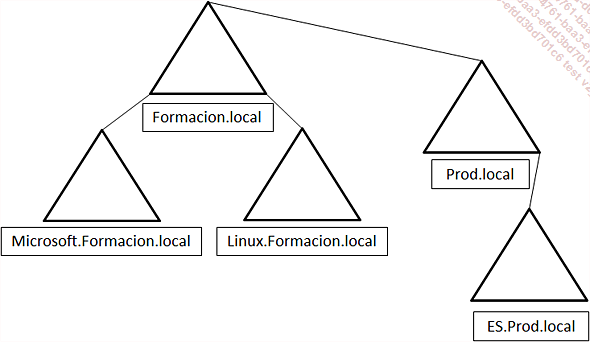

1. El bosque

Un bosque es una colección de uno o varios dominios de Active Directory, el primero instalado se denomina dominio raíz. Su nombre DNS (Sistema de Nombre de Dominios, por ejemplo: Formacion.local) se asignará también al bosque. En nuestro ejemplo, el bosque tendrá el nombre Formacion.local.

En un bosque, el conjunto de dominios utiliza la misma partición, configuración y esquema. El sistema de partición se detalla en la sección Las particiones de Active Directory.

No se replica ningún dato (cuenta de usuario, equipo…) fuera del bosque, esto sirve por tanto como frontera de seguridad.

2. El dominio y la arborescencia de dominios

Una arborescencia de dominios es un conjunto de dominios que comparten un espacio de nombres contiguo. De este modo, en el ejemplo que se muestra a continuación podremos ver la arborescencia de dominios Formacion.local. Este último contiene un dominio hijo llamado Microsoft.Formacion.local. La raíz Formacion.local es idéntica a la raíz del dominio hijo (Microsoft.Formacion.local).

La relación de aprobación entre los dominios de una misma arborescencia es de tipo padre/hijo. Cuando se agrega un dominio hijo, se crea automáticamente una relación de aprobación de tipo bidireccional y transitiva.

Si el espacio de nombres es distinto, hablaremos entonces de una nueva arborescencia. Los dominios Formacion.local y Prod.local son dos arborescencias diferentes dentro del mismo bosque.

El dominio representa un límite de seguridad donde se definen los usuarios.

Un dominio contiene, al menos, un controlador de dominio. Sin embargo, se recomienda tener dos para asegurar la autentificación en caso de mantenimiento o de caída de alguno de los servidores de directorio. Si no queda ningún servidor en línea, la autenticación no se podrá asegurar, lo que implicará una pérdida de producción para el conjunto de usuarios.

Un servidor con el rol de controlador de dominio tiene la responsabilidad de realizar la autentificación de las cuentas...

Promoción de un controlador de dominio

Un controlador de dominio es un servidor cuya función principal es la autenticación de usuarios y equipos. Se encarga también de permitir el acceso a los recursos compartidos (bandejas de correo, carpetas compartidas, impresoras…).

1. Requisitos previos necesarios para promocionar un servidor

La promoción de un servidor a controlador de dominio tiene algunos requisitos previos. Si estos últimos no se respetan, la operación se detiene.

-

Sistema de archivos NTFS: los volúmenes y las particiones deben estar formateados con un sistema de archivos NTFS.

-

Nombre del equipo: se recomienda asignar un nombre con un máximo de 15 caracteres. Además, es preferible no utilizar caracteres especiales (#, é, ó...), y se pueden utilizar números y letras mayúsculas y minúsculas sin riesgo alguno.

-

La interfaz de red: debe contar con una configuración IPv4/IPv6 correcta. Se recomienda utilizar una dirección estática y, si es necesario, realizar una exclusión en el DHCP.

-

Nombre de dominio: el nombre de dominio utilizado debe tener la forma de un nombre DNS (dominio.extensión). Es aconsejable utilizar extensiones que no se usen en Internet (como, por ejemplo, .msft...).

-

Servidor DNS: se necesita un servidor DNS para que funcione Active Directory. No obstante, si no existe ningún servidor DNS, es posible instalar uno durante la promoción del servidor. En caso contrario, es necesario comprobar la configuración IP para poder utilizar el servidor DNS de producción.

2. Instalación de un dominio nuevo en un bosque nuevo

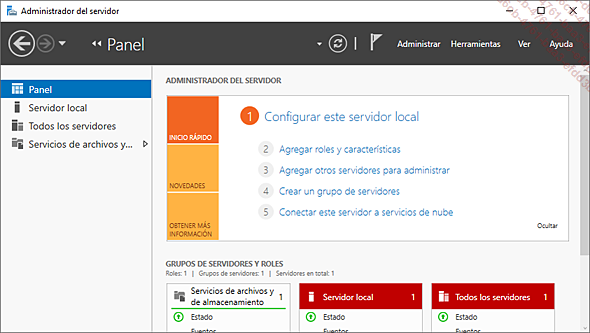

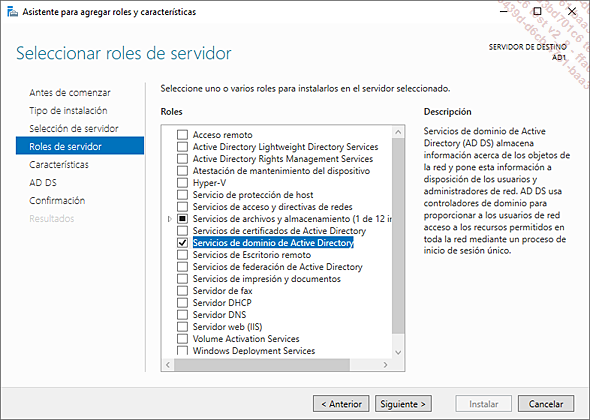

Los servicios AD se consideran como roles y se muestran en la lista de roles.

Inicie la máquina virtual AD1.

Habiendo realizado la configuración previamente, basta con instalar Active Directory.

En la consola Administrador del servidor, haga clic en Agregar roles y características.

Se ejecuta el asistente. Haga clic en Siguiente.

En las ventanas Seleccionar tipo de instalación y Seleccionar servidor de destino, deje la opción predefinida y haga clic en Siguiente.

Marque la opción Servicios de dominio de Active Directory para realizar la instalación.

Haga clic en Agregar características en la ventana que se abre, con el objetivo de instalar...

Reinicio del AD

Active Directory se apoya en una base de datos. Es, por tanto, necesario en algunos casos desfragmentar esta base de datos, realizar una restauración tras un fallo o pérdida de datos, o cualquier otra operación de mantenimiento.

Para realizar todas estas manipulaciones es preciso tener acceso completo a la base de datos. En el uso cotidiano de Active Directory, el acceso está limitado a las funcionalidades ofrecidas por las distintas herramientas (Sitios y servicios de AD, Usuarios y equipos de AD...).

Desde Windows Server 2008, existe un nuevo servicio de Windows que permite detener el directorio AD con el objetivo de obtener un acceso completo a la base de datos.

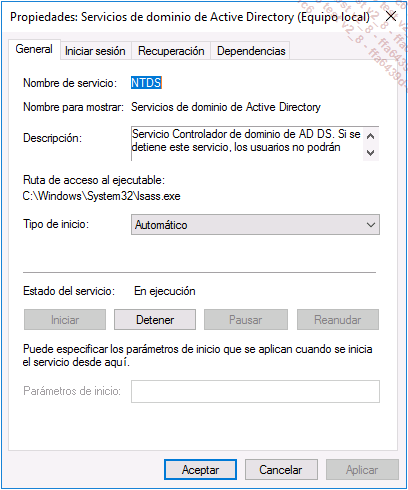

1. Detener/iniciar los servicios de Active Directory con la consola MMC Services

Existen dos formas de detener o iniciar el servicio Active Directory: la primera, descrita en este apartado, es la gestión del servicio desde la consola MMC Services.msc. La segunda forma se verá en la siguiente sección.

Al detener este servicio, se puede realizar un mantenimiento (defragmentación...) sobre la base de datos del rol AD DS.

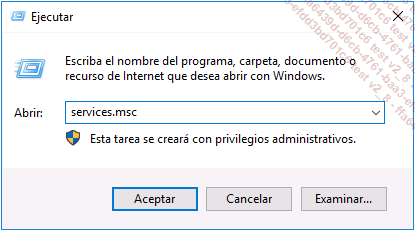

Haga clic derecho en el botón Inicio y, a continuación, haga clic en Ejecutar.

Escriba services.msc en el campo Abrir.

Haga doble clic en Servicios de dominio de Active Directory y, a continuación, haga clic en Detener.

Es preciso detener también otros servicios. Haga clic...

Eliminar un controlador de dominio

Puede requerirse degradar un controlador de dominio a un simple servidor miembro por motivos de cambio de servidor u otros.

La manipulación consiste en quitar el rol de controlador de dominio al servidor.

1. Eliminar un controlador de dominio de un dominio

El dominio Formacion.local está formado por un controlador de dominio de lectura/escritura y por un controlador de dominio de solo lectura. La operación consiste en eliminar el rol AD DS del RODC. Hablaremos, por tanto, de degradar el servidor.

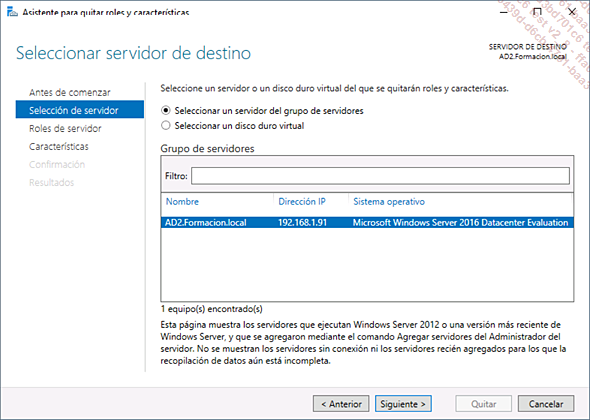

Abra una sesión en AD2 como administrador del dominio.

Ejecute la consola Administrador del servidor.

Haga clic en Administrar y, a continuación, en Quitar roles y funciones.

Haga clic en Siguiente en la página de inicio del asistente.

En la ventana Seleccionar servidor de destino, haga clic en Siguiente.

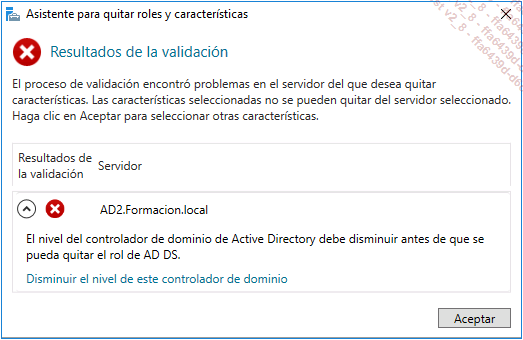

Desmarque el rol Servicios de dominio de Active Directory. Se eliminan también otras características que debe aceptar por medio del botón Quitar características. Aparece un mensaje de error. Haga clic en Disminuir el nivel de este controlador de dominio.

En la ventana Credenciales, haga clic en Siguiente.

La cuenta que se utiliza para disminuir el nivel del servidor puede cambiarse mediante el botón Cambiar.... En el caso de un controlador de dominio aislado, es útil marcar la opción Forzar la eliminación...

Clonación de un controlador de dominio virtualizado

El clonado de un controlador de dominio consiste en realizar una copia en un disco duro virtual (archivo VHD) de un controlador de dominio existente. Es necesario crear un archivo de configuración clon. El número de etapas y el tiempo necesario para el despliegue de un controlador de dominio se ven, así, reducidos mediante esta funcionalidad.

La clonación utiliza los siguientes criterios para detectar si se trata de una copia de otro controlador de dominio.

El archivo DCCloneConfig.xml está presente en una de las siguientes ubicaciones:

-

La carpeta donde reside ntds.dit (%windir%\NTDS).

-

La raíz de un lector de medios extraíbles.

El controlador de dominio clonado utiliza el contexto de seguridad del servidor origen para comunicarse con el servidor que tiene el rol Emulador PDC. Este último debe ejecutar necesariamente Windows Server 2012 R2 o superior.

Tras la verificación de que el servidor que realiza la operación está autorizado para efectuar la clonación, el emulador PDC crea una nueva identidad de equipo, una nueva cuenta y un nuevo SID, así como una contraseña que permita identificar a esta máquina como DC réplica. Una vez recibida la información, el servidor clonado prepara los archivos de base de datos para servir como réplica.

1. Los distintos componentes de la clonación

Se incluyen nuevas instrucciones PowerShell en el módulo Active Directory:

New-ADDCCloneConfigFile: permite ubicar el archivo DCCloneConfig.xml en el lugar correcto, etapa indispensable para iniciar la clonación. Se realizan controles previos para asegurar el correcto funcionamiento de la operación. La ejecución puede ser local sobre un controlador de dominio virtualizado en curso de clonación, o remota utilizando la opción offline.

Las verificaciones previas son las siguientes:

-

El controlador de dominio que se quiere preparar se autoriza para la clonación (se utiliza el grupo Controlador de dominio que puede clonarse).

-

El servidor con el rol de emulador PDC debe ejecutar Windows Server 2012 R2 o posterior.

-

Los programas o servicios enumerados para la ejecución del comando Get-ADDCCloningExcludedApplicationList están incluidos en el archivo CustomDCCloneAllowList.xml.

DCCloneConfig.xml: es necesario asegurar la presencia de este archivo...

Seguridad del sistema de información

Hoy en día, la seguridad es un punto muy importante en un sistema de información. Dado que la gestión de identidades es primordial en cualquier sistema en las instalaciones propias de la empresa (on-premises) o en la nube (Cloud), es importante asegurarse de que se siguen las buenas prácticas en términos de gestión y seguridad del servicio de directorio Active Directory.

1. Auditoría del directorio Active Directory

La herramienta Ping Castle se utiliza para auditar el directorio Active Directory. Esta identifica los elementos del directorio que necesitan protegerse, pero también algunas buenas prácticas que no se respetan. Esta herramienta es gratuita, excepto para aquellos que realizan auditorías, que deben adquirir una licencia especial de auditor.

a. Instalación de Ping Castle

Unir la máquina SV1 al dominio Active Directory

La instalación de la herramienta Ping Castle se llevará a cabo en el servidor SV1. El primer paso es descargar la herramienta. Para ello, puede utilizar la siguiente URL: www.pingcastle.com. En el sitio web del editor, haga clic en Free Download.

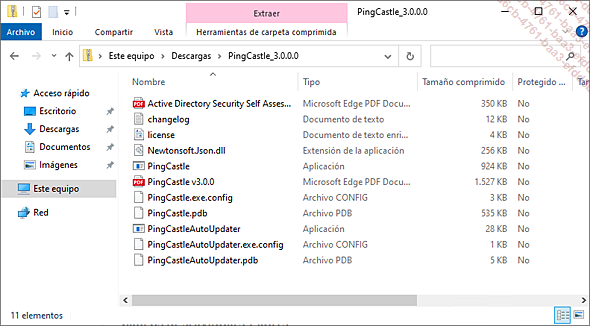

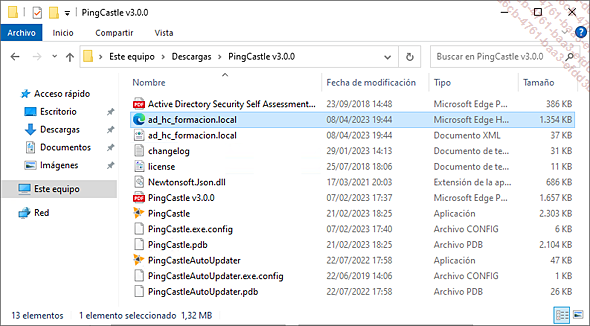

Descargue el archivo zip de instalación y descomprímalo en el servidor SV1. La carpeta se almacenará en la partición de datos. La ubicación no importa para la descripción que sigue:

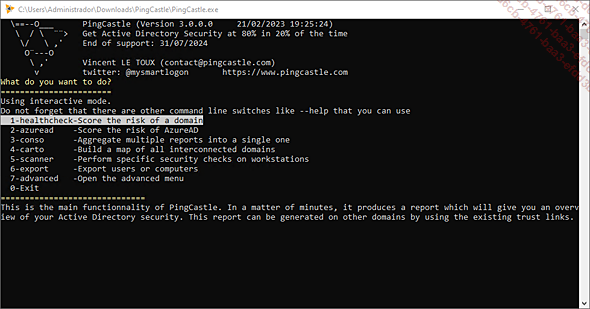

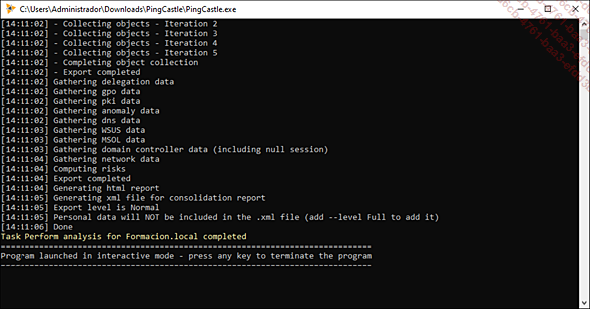

Haga doble clic en PingCastle. Aparecerá una ventana DOS, deje la opción predefinida y pulse en [Intro].

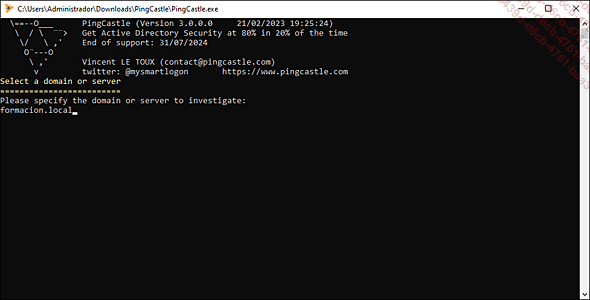

Escriba el nombre del dominio de Active Directory y luego presione la tecla [Intro] para validar la entrada.

Se generará un informe, pulse en cualquier tecla para cerrar el programa.

El informe, en formato HTML, se generará en el mismo directorio en el que se haya guardado el programa.

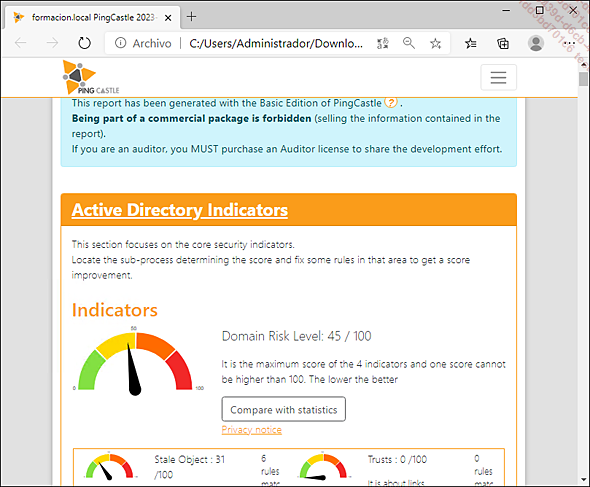

Dicho archivo puede abrirse desde el servidor o desde otra estación de trabajo/servidor. Los indicadores permiten ver para cada componente clave (objeto obsoleto, cuenta privilegiada, enlace entre varios AD, problema de seguridad) el nivel de seguridad actual.

Una puntuación alta indica un gran número de problemas que hay que vigilar/resolver. Se recomienda encarecidamente situar los indicadores en la franja verde/amarilla.

2. Ejemplo de resolución de problema

Tras generar el informe, es necesario resolver los problemas señalados. Al hacer clic en un elemento, aparece...

Proteger el servicio DNS

En Windows Server 2022, el cliente DNS tiene la opción de admitir DNS Over HTTPS (DoH). Al habilitar esta función, las consultas DNS del cliente a su servidor DNS se encapsularán en una conexión HTTPS, por lo que ya no viajarán «en claro». La conexión encriptada protege contra la posible interceptación por parte de terceros.

Para configurar el cliente Windows Server para que utilice una conexión HTTPS, el servidor DNS primario o secundario configurado debe estar presente en la lista de servidores DoH. Son posibles varias configuraciones a nivel de cliente:

-

Requerir DoH: se exige una conexión HTTPS para comunicarse con el servidor DNS.

-

Solicitar DoH: se solicita una conexión HTTPS, pero no es obligatoria en ningún caso.

-

Utilizar una consulta de texto plano: no se requiere una conexión HTTPS, las consultas se realizan en texto plano.

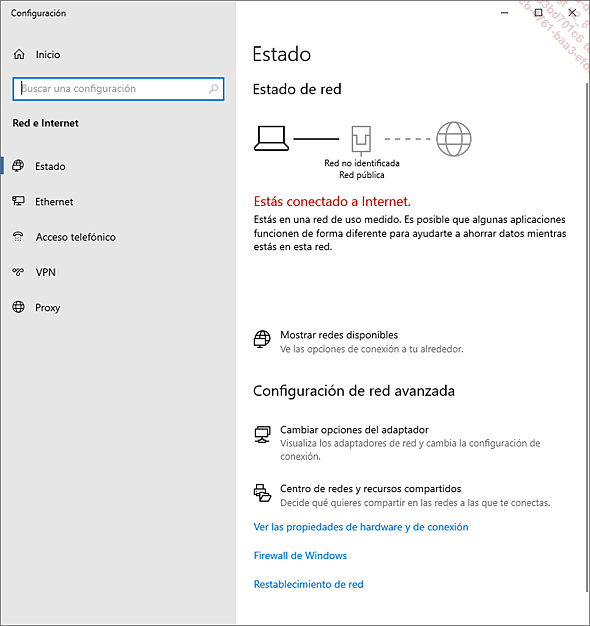

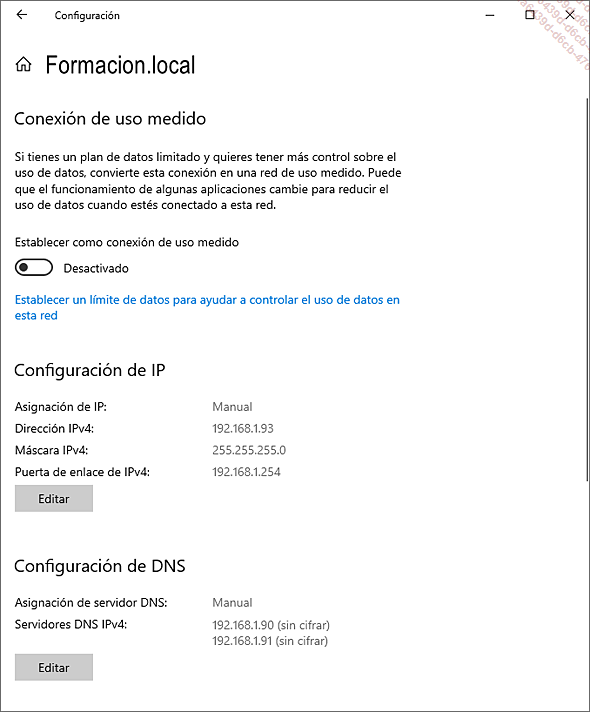

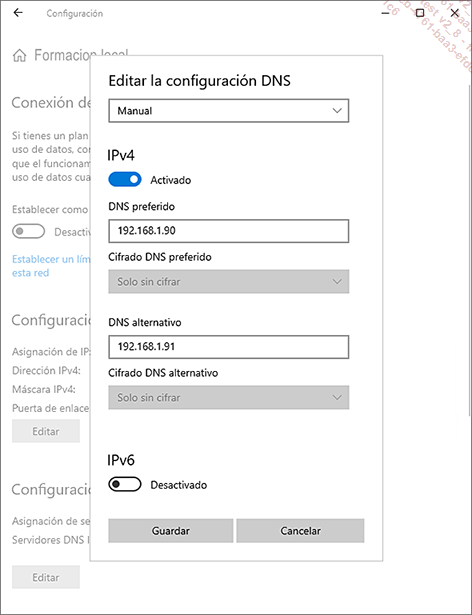

Desde el servidor SV1, se configurará el cliente DNS para que utilice el protocolo HTTPS. Para realizar esta operación, primero es necesario acceder a la consola Red e Internet.

La consola permite acceder a la tarjeta de red Ethernet de la máquina. Seleccionando la interfaz de red, es posible modificar los parámetros DNS.

No es posible seleccionar de la lista desplegable que permite obligar a la encriptación (aparece en gris).

Por ello no es posible activar la encriptación. Como se ha mencionado...

Actualización de un controlador de dominio 2012 R2

Active Directory es, a menudo, un punto central para el acceso a las aplicaciones y demás servicios implementados. De este modo, durante la actualización de los controladores de dominio, resulta importante validar ciertas tareas.

1. Auditar el estado de salud

La auditoría del estado de salud es uno de los puntos más importantes, pues nos va a permitir validar la actualización de los controladores de dominio. En efecto, no se recomienda realizar este tipo de operación si algún componente de Active Directory o la replicación sufren algún mal funcionamiento.

La primera etapa será validar el funcionamiento de las distintas aplicaciones utilizadas por el directorio con el nuevo sistema operativo.

Tomemos como ejemplo Exchange 2016: es posible acoplarlo a un directorio AD con Windows server 2022.

Un inventario de aplicaciones actualizado permite validar rápidamente esta etapa.

Una vez validada la etapa de compatibilidad, es preciso tener en cuenta el estado de salud de los controladores de dominio. Para ello, deben ejecutarse varios comandos:

-

Repadmin.

-

Gpotool.

-

W32tm.

-

Dcdiag.

Repadmin

Mediante este comando, es posible asegurar el buen funcionamiento de las replicaciones AD. Como hemos visto antes en este capítulo, en un dominio AD se operan dos tipos de replicación.

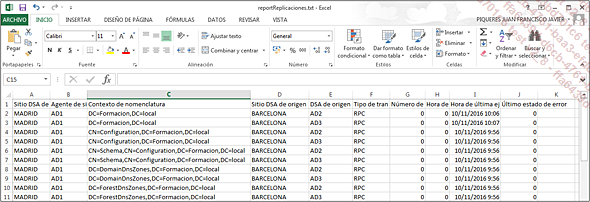

El siguiente comando permite obtener un archivo csv. Este archivo contiene información sobre las réplicas de las particiones de Active Directory. Esto facilita la supervisión del estado del sistema de replicación y la detección de posibles problemas.

Comando: Repadmin /showrepl * /csv > C:\reportReplicaciones.txt

Abra el archivo txt con Excel y, a continuación, seleccione en el asistente una separación utilizando comas. El resultado es el siguiente.

Si existe algún problema con la replicación, es necesario investigarlo y corregirlo. En caso contrario, pueden llevarse a cabo...

Uso de Azure Active Directory

Para aquellos lectores que deseen implementar la funcionalidad Azure AD, es necesario crear una cuenta de demo en el portal de Azure y activar a continuación la versión de evaluación de Azure AD Premium.

La plataforma Azure ofrece numerosas funcionalidades, entre ellas la posibilidad de utilizar un directorio Active Directory. También permite gestionar las identidades para todas las actividades en la cloud (acceso a las aplicaciones SAAS…). Generalmente sincronizada con un directorio on-premise (presente en la red local de la empresa), ofrece a su vez la posibilidad de realizar la creación de cuentas de usuario y de grupo desde la interfaz web.

En la siguiente dirección puede encontrar la documentación de las distintas versiones disponible en Azure: https://learn.microsoft.com/es-es/azure/active-directory/fundamentals/active-directory-whatis

1. Funcionalidades ofrecidas por Azure AD

Azure AD se utiliza en servicios en línea tales como Microsoft 365 o Intune para la autorización del acceso al servicio. La funcionalidad de autenticación fuerte permite completar la gestión de las identidades. En efecto, es posible activar para ciertos usuarios la obligación de utilizar una autenticación de dos factores (autenticación fuerte o multifactor).

Además de su combinación usuario/contraseña, una parte o el conjunto de usuarios deberán utilizar un segundo mecanismo de autenticación. Este último puede ser una aplicación instalada en un smartphone que proporciona un código. Este posee un tiempo de vida corto. También es posible recibir un SMS que contenga un código que habrá que introducir. La tercera solución consiste en validar la identidad mediante la recepción de una llamada telefónica y pulsando una tecla del teléfono. Por motivos de seguridad, Microsoft recomienda utilizar la aplicación Microsoft Authentificator en lugar de las soluciones de telecomunicaciones (SMS, llamada telefónica).

La edición Premium ofrece portales web que permiten implementar la delegación. De este modo, es posible permitir a los usuarios realizar cambios en la contraseña o crear grupos de usuarios.

Con Windows 10, una empresa puede integrar puestos directamente en el directorio Azure AD. Esto es así incluso...

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática